حمله های DDoS در پردازش ابری

چکیده

مسائل امنیتی پردازش ابری، موضوعی است که هنگام تصمیمگیری دربارهی انتخاب آگاهانهی ابر، به ذینفعهای متفاوتی ارتباط پیدا میکند. جدا از دسترسی نامعتبر به داده، انجمن پژوهش امنیت مجازی درحال بررسی دوبارهی حوزه حمله است تا راهحلهایی مختص ابر بیابد چراکه این مسائل، بودجه، مدیریت منابع و کیفیت خدمات را تحت تأثیر قرار میدهند. حمله محرومسازی از سرویس توزیعشده (DDoS) یک حملهی جدی در فضای ابر محسوب میشود. در این مقاله، راهحلهای توسعهدادهشده برای «کاهش اثر» حمله DDoS را معرفی میکنیم. بهصورت مشخص، پژوهش جامعی ارائه میدهیم که با آگاهی دقیق به بررسی ویژگیها و مکانیزمهای پیشگیری، کشف و کاهش اثر این حملهها میپردازد. بهعلاوه، یک طبقهبندی کامل از راهحلها ارائه میکنیم تا راهحلها برای حملههای DDoS را دستهبندی نماییم. همچنین دربارهی شاخصهای مهم ارزیابی راهحلهای متنوع صحبت خواهیم کرد. این مقاله بهعنوان نتیجه بیان میکند که بهشدت نیازمند به راهحلهایی هستیم که براساس تداوم قابلیتهای محاسباتی طراحی میشوند. مقیاسگذاری صحیح، کاهش اثر حمله بهصورت چند-لایه و دفاع با استفاده از منابع بیشمار موجود در ابر، برخی از نیازمندیهای راهحل موردنظر هستند. در انتها، برای تولید راهحل بهینه و بیان الزامات دقیق آن یک رهنمون روشن عنوان میکنیم تا در طراحی مکانیزمهای دفاعی به انجمنهای تحقیق دربارهی امنیت فضای مجازی کمک کنیم. براساس اطلاعات ما، این پژوهش در نوع خود کار جدیدی است که هدف آن شناسایی نیاز راهحلهای کاهش اثر DDoS است، بهگونهای که جریان اطلاعات چند-سطحی و مدیریت مؤثر منابع درحین حمله، در آنها دخیل هستند.

۱- مقدمه

پردازش ابری در مقایسه با استقرار سنتی فناوری اطلاعات یک رقیب قدر به حساب میآید، چراکه برای قابلیتهای محاسباتی و خدمات موردتقاضا، دسترسی «پرداخت به ازای استفاده » و کمهزینه فراهم میکند. دولتها نیز مانند صنایع، همه یا بخش بزرگی از زیرساخت فناوری اطلاعات خود را به ابر منتقل کردند. ابرهای زیرساخت در مقایسه با زیرساختهای ثابت مستقر در خود تشکیلات، مزیتهای فراوانی دارند. در دسترس بودن منابع موردنیاز، صدور صورتحساب به ازای میزان استفاده، بهرهبرداری بهتر از سختافزار، نبود خسارت استهلاک و کاهش ارزش تجهیزات و نبود سربارهای نگهداری ازجملهی این مزیتها هستند. ازسویدیگر، پرسشهای فراوانی در ذهن افرادی است که به سراغ ابر میروند. بیشتر این پرسشها مربوط به امنیت داده و منطق کسبوکار است. حملههای امنیتی بسیاری هستند که در زیرساخت فناوری اطلاعاتِ غیر ابر، بهخوبی شناسایی شدهاند. امروزه از راهحل آنها برای حملههایی استفاده میشود که ابر را موردهدف قرار میدهند. بیشتر نگرانیهای امنیتی ابر با معادلشان در زیرساخت غیر ابر دارای تفاوت هستند، چراکه داده و منطق کسبوکار روی یک سرور ابر راهدور قرار دارند که کنترل شفافی بر آن نیست.

۹- خلاصه و نتیجهگیری

این پژوهش یک بررسی جامع و دقیق روی حملههای DDoS و مکانیزمهای دفاع انجام میدهد که مربوط به محیط پردازش ابری هستند. در بحثها نشان دادیم که EDoS یکی از گونههای اصلی حمله DDoS در ابر است. حملههای DDoS از ویژگیهای مهمی برخوردار هستند که موجب میشود در بررسی مدلهای استفاده از توان محاسباتی نقش عمدهای داشته باشند. این مقاله ویژگیهای پردازش ابری را معرفی مینماید که برای شناخت حمله DDoS و تأثیرهای آن بسیار مهم هستند. همچنین گزارشهای آماری حمله، تأثیرهای آن و چندین مطالعه ویژگیشناختی را ارائه کردیم. یک طبقهبندی جامع جدید از راهحلهای دفاع دربرابر حمله DDoS در پردازش ابری پیشنهاد دادیم. ما معتقدیم، این پژوهش یک رهنمون راهبردی برای دستیابی به یک راهحل مؤثر و یکپارچه است. راهحلهای فراوانی وجود دارند که هریک از آنها براساس یکی از سه مقوله جلوگیری از حمله، کشف حمله و کاهش اثر حمله، به مصاف حمله DDoS میروند. از میان این راهحلها، تعداد کمی از آنها از ویژگیهای مخصوص ابر مانند تخصیص منابع، منابع بهمحض تقاضا، کشف ابر رباط و پیکربندی مجدد شبکه بهوسیلهی SDN استفاده کردهاند. همچنین برای مقایسه و ارزیابی این راهحلها، فهرست جامعی از شاخصهای کارایی ارائه دادهایم. ما معتقدیم که این مطالعه جدید دربارهی شاخصهای ارزیابی راهحلهای متفاوت DDoS میتواند به هماهنگسازی ارزیابی راهحلهای آینده کند.

Abstract

Security issues related to the cloud computing are relevant to various stakeholders for an informed cloud adoption decision. Apart from data breaches, the cyber security research community is revisiting the attack space for cloud-specific solutions as these issues affect budget, resource management, and service quality. Distributed Denial of Service (DDoS) attack is one such serious attack in the cloud space. In this paper, we present developments related to DDoS attack mitigation solutions in the cloud. In particular, we present a comprehensive survey with a detailed insight into the characterization, prevention, detection, and mitigation mechanisms of these attacks. Additionally, we present a comprehensive solution taxonomy to classify DDoS attack solutions. We also provide a comprehensive discussion on important metrics to evaluate various solutions. This survey concludes that there is a strong requirement of solutions, which are designed keeping utility computing models in mind. Accurate auto-scaling decisions, multi-layer mitigation, and defense using profound resources in the cloud, are some of the key requirements of the desired solutions. In the end, we provide a definite guideline on effective solution building and detailed solution requirements to help the cyber security research community in designing defense mechanisms. To the best of our knowledge, this work is a novel attempt to identify the need of DDoS mitigation solutions involving multi-level information flow and effective resource management during the attack.

1. Introduction

Cloud computing is a strong contender to traditional IT implementations as it offers low-cost and “pay-as-you-go” based access to computing capabilities and services on demand. Governments, as well as industries, migrated their whole or most of the IT infrastructure into the cloud. Infrastructure clouds promise a large number of advantages as compared to on-premise fixed infrastructure. These advantages include on-demand resource availability, pay as you go billing, better hardware utilization, no in-house depreciation losses, and, no maintenance overhead. On the other hand, there is a large number of questions in cloud adopters mind which is discussed in literature [1,2]. Most of these questions are specifically related to data and business logic security [3]. There are many security related attacks, that are well-addressed for the traditional non-cloud IT infrastructures. Their solutions are now being applied to cloud targeted attacks. As data and business logic is located on a remote cloud server with no transparent control, most security concerns are not similar to their earlier equivalents in non-cloud infrastructures.

9. Summary and conclusions

This work provides a comprehensive and detailed survey about the DDoS attacks and defense mechanisms eventually available in the cloud computing environment. We have shown through the discussion that EDoS attack is a primary form of DDoS attack in the cloud. DDoS attacks have important characteristics which play an important role while considering utility computing models. This paper introduces the cloud computing features which are critical in order to understand the DDoS attack and its impact. We have also presented attack statistics, its impact, and characterization by various contributors. We propose a novel comprehensive taxonomy of DDoS attack defense solutions in cloud computing. We believe that this survey would help to provide a directional guidance towards requirements of DDoS defense mechanisms and a guideline towards a unified and effective solution. There are a large number of solutions which have targeted the DDoS attack from one of the three solution categories of attack prevention, detection, and mitigation. Among these solutions, there are few contributions which are targeting at cloud-specific features like resource allocation, on-demand resources, botcloud detection, and network reconfiguration using SDNs. We also provide a comprehensive list of performance metrics of these solution classes for their evaluation and comparison. We believe that this novel attempt of presenting the complete set of evaluation metrics for a variety of DDoS solutions may help in orchestrating the benchmarking of upcoming solutions.

چکیده

۱- مقدمه

۱-۱- نیاز به یک پژوهش دربارهی حمله DDoS در ابر

۱-۲- روش انجام پژوهش

۱-۳- کارهای انجامشده

۱-۴- ساختار مقاله

۲- حملههای DDoS و پردازش ابری

۲-۱- حمله DDoS و ویژگیهای ابر

۲-۲- سناریوی حمله DDoS در ابر

۳- آمار حملهها و توصیف تأثیر آنها

۳-۱- آمار حمله

۳-۲- بررسی اثر حمله DDoS در ابر

۴- طبقهبندی راهحلهای DDoS

۵- جلوگیری از حمله (P)

۵-۱- چالش-پاسخ (P1)

۵-۲- سرورها یا پورتهای پنهان (P2)

۵-۳- محدودسازی دسترسی

۵-۴- محدودیت منابع

۶- کشف حمله (D)

۶-۱- کشف ناهنجاری (D1)

۶-۲ ردگیری مبدأ و جعل (D2)

۶-۳- فیلتر براساس شمارش (D3)

۶-۴- کشف ابر رباط (D4)

۶-۵- استفاده از منبع (D5)

۷- کاهش اثر حمله (M)

۷-۱- مقیاسگذاری منابع (M1)

۷-۲- مهاجرت قربانی (M2)

۷-۳- مدیریت منابع در سطح سیستمعامل (M3)

۷-۴- شبکههای مبتنیبر نرمافزار (M4)

۷-۵- کاهش اثر حمله بهعنوان یک سرویس (DMaaS) (M5)

۸- بحثها و آیندهپژوهی

۸-۱- ملاحظاتی دربارهی راهحل

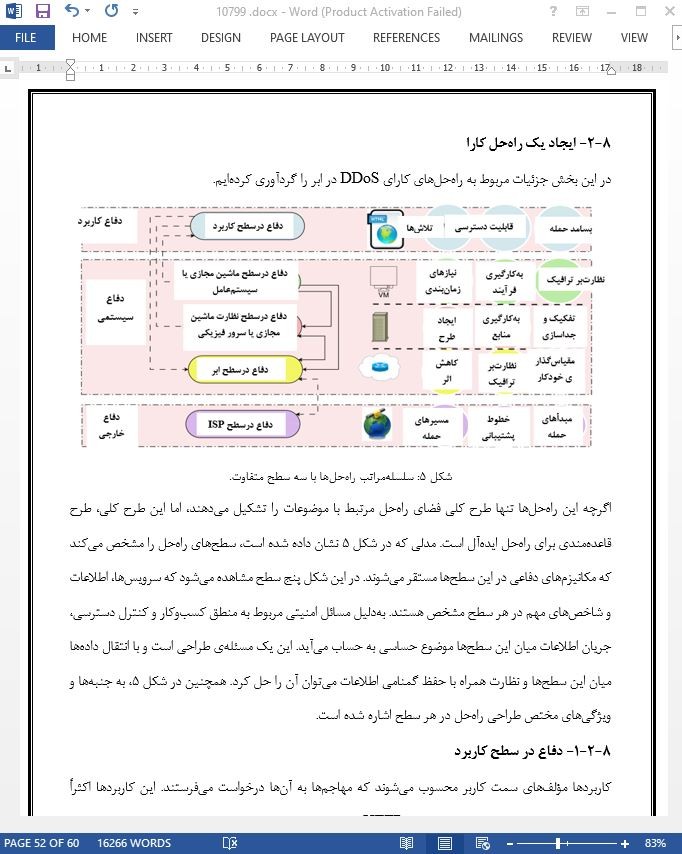

۸-۲- ایجاد یک راهحل کارا

۹- خلاصه و نتیجهگیری

abstract

1. Introduction

1.1. Need of a survey on DDoS attack in cloud

1.2. Survey methodology

1.3. Contributions

1.4. Organization

2. DDoS attacks and cloud computing

2.1. DDoS attack and cloud features

2.2. DDoS attack scenario in cloud

3. Attack statistics and impact characterization

3.1. Attack statistics

3.2. DDoS attack impact studies in the cloud

4. Taxonomy of DDoS solutions

5. Attack prevention (P)

5.1. Challenge Response (P1)

5.2. Hidden Servers/ports (P2)

5.3. Restrictive Access (P3)

5.4. Resource Limits (P4)

6. Attack detection (D)

6.1. Anomaly Detection (D1)

6.2. Source/Spoof Trace (D2)

6.3. Count Based Filtering (D3)

6.4. BotCloud Detection (D4)

6.5. Resource Usage (D5)

7. Attack mitigation (M)

7.1. Resource Scaling (M1)

7.2. Victim Migration (M2)

7.3. OS Level Resource Management (M3)

7.4. Software Defined Networking (M4)

7.5. DDoS Mitigation as a Service (DMaaS) (M5)

8. Discussion and future directions

8.1. Solution considerations

8.2. Building an effective solution

9. Summary and conclusions

- اصل مقاله انگلیسی با فرمت ورد (word) با قابلیت ویرایش

- ترجمه فارسی مقاله با فرمت ورد (word) با قابلیت ویرایش، بدون آرم سایت ای ترجمه

- ترجمه فارسی مقاله با فرمت pdf، بدون آرم سایت ای ترجمه