حفاظت از شی در سیستم های توزیع شده (توزیعی)

چکیده

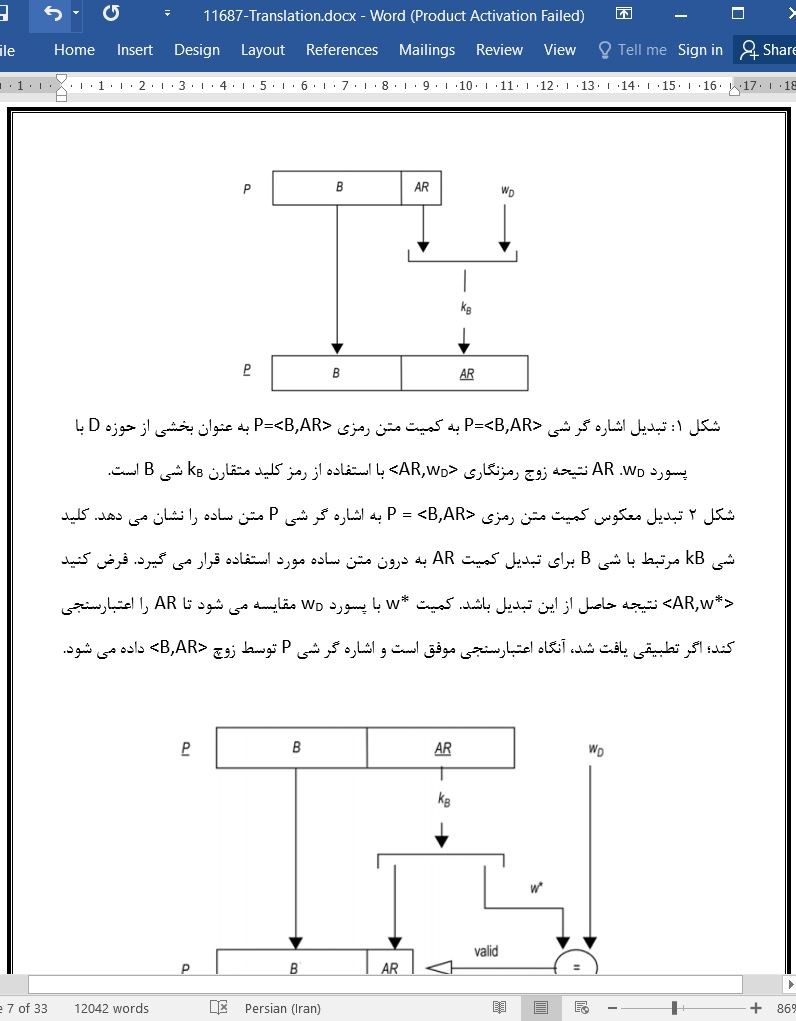

با توجه به این که یک سیستم توزیعی شامل نودهای متصل توسط یک شبکه محلی منطقه ای (LAN) است، ما جنبه نمایان مساله حفاظت یعنی ارائه مجوزهای دسترسی و حوزه های حفاظت را در نظر می گیریم. ما مدل حفاظت از سیستم را ارائه می کیم که از انواع اشیا پشتیبانی می کند. در اختیار داشتن مجوز دسترسی به یک شی داده شده با در اختیار داشتن یک اشاره گر شی گواهی می شود که شامل مشخصه مجموعه ای حقوق دسترسی است. ما یک کلید رمزنگاری را با یکدیگر و یک پسورد را با هر حوزه مرتبط می کنیم. اشاره گرهای شی به شکل رمز به دست آمده با استفاده از کلید شی در حافظه ذخیره می شوند و شامل مقدار پسورد حوزه است. هر فرآیند در یک حوزه توسعه داده می شود و می تواند از مزیت یک اشاره گر شی داده شده است استفاده کند، اگر و تنها اگر این اشاره گر شی با در نظر گرفتن پسورد این حوزه رمزنگاری شده باشد. مجموعه ای از ابتکارات حفاظتی استفاده از اشاره گرهای شی را برای ارجاع به شی و کنترل حرکات اشیا در سرتاسر شبکه امکان پذیر می سازد. محیط حفاظتی حاصل براساس تعدادی دیدگاه برجسته شامل سادگی توزیع حق دسترسی و لغو، تعامل متقابل و همکاری، حفاظت در برابر اقدامات جعلی دستگاری حق دسترسی، سربار ذخیره سازی و ترافیک شبکه مورد ارزیابی قرار می گیرد.

1. مقدمه

ما می توانیم به یک معماری توزیع شده اشاره کنیم که شامل نودهای متصل توسط یک شبکه منطقه ای محلی است. ما هیچ گونه فرضیه ای در رابطه با توپولوژی شبکه انجام نمی دهیم. در مجموع، نودهای شبکه از یک مخزن متداول اشیای نوعی پشتیبانی می کنند که عناصر مقدماتی انتقال اطلاعات در میان شبکه اس. علاوه بر یک پردازنده، هر نود دارای منابع حافظه برای ذخیره شی است.

در محیطی با این نوع، ما می توانیم مدل یک سیستم حفاظتی را ارائه کنیم که یک حوزه حفاظت را به هر فرآیند داده شده اختصاص می دهد؛ این حوزه مجموعه ای از مجوزهای دسترسی برای اشیای موجود است [15,16]. جنبه های برجسته مساله حفاظت به نمایش در حافظه مجوزهای دسترسی و حوزه های حفاظت مربوط می شود. این سیستم حفاظت مکانیزم هایی را تعریف می کند که به یک فرآیند اجازه می دهد که به صورتی در یک حوزه داده اجرا شود تا مجوزهای دسترسی که در زمینه آن حوزه در اختیار دارد را تصدیق کند. علاوه بر این، این فرآیند از دستکاری ترکیب حوزه به دور می ماند تا به عنوان مثال مجوزهای دسترسی جدیدی را اضافه کند. شکل های همکاری متقابل پشتیبانی می شود، به نحوی که یک فرآیند بتواند مجوز دسترسی را در حوزه خود به فرآیندی متفوت اعطا کند.

5. ملاحظات نتیجه گیری

با ارجاع به یک سیستم توزیع شده شامل نودهای متصل به یک شبکه منطقه ای محلی، ما جنبه مهمی از مساله حفاظت، نمایش مجوزهای دسترسی و حوزه های حفاظت را در نظر گرفته ایم. ما مدلی از سیستم حفاظت را ارائه کرده ایم که مبتنی بر کاربرد تکنیک های رمزنگاری کلید متقارن است. ما به نتایج ذیل دست یافته ایم:

1. اشاره گرهای شی می توانند به طور آزادانه در حافظه همراه با آیتم های معمولی داده ها ترکیب شوند. البته از نظر عملی فراموش کردن یک اشاره گر شی معتبر برای یک شی موجود غیرممکن است. این نتایج با بهره برداری از رمزنگاری بدون تحمیل هزینه های سخت افزاری مرتبط با حافظه به دست آمده اند، در حالی که سادگی و اثربخشی توزیع حق دسترسی را حفظ می کند.

Abstract

With reference to a distributed system consisting of nodes connected by a local area network, we consider a salient aspect of the protection problem, the representation of access permissions and protection domains. We present a model of a protection system supporting typed objects. Possession of an access permission for a given object is certified by possession of an object pointer including the specification of a set of access rights. We associate an encryption key with each object and a password with each domain. Object pointers are stored in memory in a ciphertext form obtained by using the object key and including the value of the domain password. Each process is executed in a domain and can take advantage of a given object pointer only if this object pointer was encrypted by including the password of this domain. A set of protection primitives makes it possible to use object pointers for object reference and to control the movements of the objects across the network. The resulting protection environment is evaluated from a number of salient viewpoints, including ease of access right distribution and revocation, interprocess interaction and cooperation, protection against fraudulent actions of access right manipulation and stealing, storage overhead, and network traffic.

1. Introduction

We shall refer to a distributed architecture consisting of nodes connected by a local area network. We make no hypothesis concerning the network topology. Collectively, the network nodes support a common pool of typed objects, which are the elementary units of information movement across the network. Beside a processor, each node features memory resources for object storage.

In an environment of this type, we shall present a model of a protection system that assigns a protection domain to every given process; this is a collection of access permissions for the existing objects [15,16]. The salient aspects of the protection problem are related to the representation in memory of access permissions and protection domains. The protection system defines mechanisms that allow a process being executed in a given domain to certify the access permissions it holds within the context of that domain. Furthermore, the process is prevented from manipulating the composition of the domain, to add new access permissions, for instance. Forms of interprocess cooperation are supported, so that a process may grant an access permission in its own domain to a different process.

5. Concluding remarks

With reference to a distributed system consisting of nodes connected by a local area network, we have considered a salient aspect of the protection problem, the representation of access permissions and protection domains. We have presented a model of a protection system that is based on the application of techniques of symmetric-key cryptography. We have obtained the following results.

• O-pointers can be freely mixed in memory with ordinary data items. It is practically impossible to forge a valid o-pointer for an existing object. These results have been obtained by taking advantage of cryptography without incurring the hardware costs connected with memory tagging, while maintaining the simplicity and effectiveness of access right distribution.

چکیده

1. مقدمه

2. مدل حفاظت

2-1 حوزه ها و اشاره گرهای شی

3. سیستم حفاظت

3-1 جداول حفاظت

3-2 ابتکارات حفاظت

4. بحث و ارتباط با کار قبلی

4-1 قابلیت ها و قابلیت های پسورد

4-3 نیازهای ذخیره سازی

4-4 هزینه های شبکه

4-5 هزینه های رمزنگاری

4-6 اشاره گرهای رمزنگاری

5. ملاحظات نتیجه گیری

منابع

Abstract

1. Introduction

2. The protection model

2.1. Domains, and object pointers

3. The protection system

3.1. Protection tables

3.2. Protection primitives

4. Discussion, and relation to previous work

4.1. Capabilities and password capabilities

4.2. O-pointer manipulation and stealing

4.3. Storage requirements

4.4. Network costs

4.5. Cryptographic costs

4.6. Cryptographic pointers

5. Concluding remarks

References

- اصل مقاله انگلیسی با فرمت ورد (word) با قابلیت ویرایش

- ترجمه فارسی مقاله با فرمت ورد (word) با قابلیت ویرایش، بدون آرم سایت ای ترجمه

- ترجمه فارسی مقاله با فرمت pdf، بدون آرم سایت ای ترجمه