آسیب پذیری سیستمهای کنترل در برنامههای اینترنت اشیاء

چکیده

در این مقاله نتایج اولیهای را درباره آسیبپذیری سیستمهای کنترل که میتوانند در برنامههای اینترنت اشیاء (IoT) استفاده شوند ارائه میکنیم. تا جایی که دانش ما میگوید این مقاله اولین مطالعه درباره آسیبپذیری سیستمهای کنترل به کار رفته در حوزه عمومی و به طور خاص محیط IoT است. هدف این مقاله بررسی زیرساختهای سیستمهای کنترل خطی و در نظر گرفتن آسیب پذیری ویژگیها و مفاهیم اصلی استفاده شده در برنامههای IoT تحت حملات خرابکارانه بالقوه است. ما آسیب پذیری پایداری ، قابلیت کنترل، قابلیت مشاهده سیستم، طراحی حلقههای فیدبک و طراحی و مکان یابی حسگرها و کنترل کنندهها را بررسی کرده ایم. مطالعه دقیق محدود به مباحث آسیب پذیری مهم در سیستمهای خطی، قطعی، نامحدود و تغییر ناپذیر به زمان است. مثالهای جذاب و انگیزه ساز آورده شده است. هم چنین ما مطالعاتی پایه ای درباره آسیب پذیری سیستمهای نامحدود تغییرناپذیر با زمان نیز انجام داده ایم و نشان داد ایم که چنین مطالعه ای برای سیستمهای دارای پارامترهای توزیع شده که بسیار مستعد حملات خارجی فیزیکی و سایبری هستند، ضروری میباشد.

1 معرفی

IoT یک جهت گیری تحقیقات اخیر در علوم کامپیوتر، مهندسی کامپیوتر، مهندسی الکترونیک و سایر زمینههای مهندسی [1و2] است، با هدف ساخت شبکههایی نافذ و جالب توجه که دسترسی و تعامل ساده بین اشیاء را فراهم کند [3]. اشیاء به هر نوع دستگاهی که بتواند به شبکه متصل شود و با سایر اجزای شبکه مانند کامپیوترهای شخصی، گوشیهای هوشمند، ماشینها، برنامهها و در حالت کلی با حسگرها و محرکها ارتباط برقرار کند و منجر به منفعت در حوزه های خانه خودکار، ساخت و تولید، حمل و نقل عمومی و ... شود. در نتیجه شبکهها میتوانند شبکه خانگی، دستگاه به دستگاه، شبکههای سریال اتوماتیک، شبکههای منطقه ای، فرد به ماشین، ماشین به ماشین و . .. باشد. اشیاء متصل برای عملکردهای مختلفی از جمله حس کردن [7]، محاسبات [11]، ارتباطات [1]، فعالیت و کنترل [1و4و5و9و13] استفاده میشوند. مفاهیم سیستمهای سایبری فیزیکی [6و12] و شبکههای حسگربی سیم [8] ، محاسبات موبایل [1] و محاسبات نافذ [1] مفاهیم نزیک به IoT هستند. هم چنین منظور از محاسبات، محاسبات ابری و اخیرا محاسبات مه [14و15] برای دستگاههای پایانی IoT است. برای مثال مقاله [15] از محاسبات مه [14] برای حل مشکل انتخاب شبکه برای تکمیل وظایف در محلهای مشخص استفاده کرده است. مسئله به صورت یک مسئله بهینه سازی با دو عملکرد فرمول میشود، یکی برای پلتفرم مه و دیگری برای کارکنان. امنیت و حریم خصوصی نیز در IoT نقش بسیار مهمیدارند [6 و7و9].

Abstract

In this paper, we present some initial results about vulnerability of control systems that can be used in Internet of Things (IoT) applications. Up to our best knowledge, this paper is the first study about vulnerability of applied control systems in general, and especially in the IoT environment. The purpose of this paper is to examine fundamentals of linear control systems and consider vulnerability of its main features and concepts used in Internet of Things applications under potential malicious attacks. We examine vulnerabilities of system stability, controllability, observability, design of feedback loops, and design and placement of sensors and controllers (actuators). The detailed study is limited to the most important vulnerability issues in time-invariant, unconstrained, deterministic, linear physical systems. Several interesting and motivating examples are provided. We have outlined also some basic vulnerability studies for time-invariant nonlinear unconstrained systems, and indicate that such a study is particularly needed for distributed parameter systems that are very prone to outside physical and cyber-attacks.

I. INTRODUCTION

Internet of Things (IoT) is a recent research trend in computer science, computer engineering, electrical engineering, and other engineering fields [1]-[2] with the goal of constructing “immersive and pervasive networks that enable easy accesses and interactions among ”things”,” [3]. The things are represented by any type of devices that can be connected to the network and interact with the network such as personal computers, smart phones, machines, vehicles, appliances, and in general their sensors and actuators, benefiting for example home automation, manufacturing, public transportation, and so on. Consequently, networks can be home networks, device-todevice networks, unmanned aerial networks, body area networks, satellite networks, and similar, providing person-toperson, person to machine, machine-to-machine communication. The things connected are used in different operations such as sensing [7], computing [11], communication [1], actuation and control [1], [4]-[5], [9], [13]. Closely related to IoT, and practically representing its integral parts are cyberphysical systems [6], [12], wireless sensor networks [8], mobile computing [1], and pervasive computing [1]. Computing involves also cloud computing, and recently fog computing [14]-[15] for end devices of IoT. For example, paper [15] uses fog computing [14] to solve the problem of selection of workers to complete some tasks in specified locations (spatial crowdsourcing). The problem is formulated as an optimization problem with two utility functions, one for the fog platform and another one for the workers. Security and privacy also play very important roles in IoT, [6] - [7], [9].

چکیده

1 معرفی

A: IoT و سیستمهای کنترل فیدبک

B: سیستمهای سایبری فیزیکی (CPS) و سیستمهای کنترل فیدبک

2- آسیب پذیری سیستمهای کنترل یه حملات بیرونی

A: مدل امنیتی

3- غیر خطی بودن ناپایداری سیستم

A: آسیب پذیری پایداری سیستم داخلی

B: آسیب پذیری تابع انتقال و پایداری BIBO

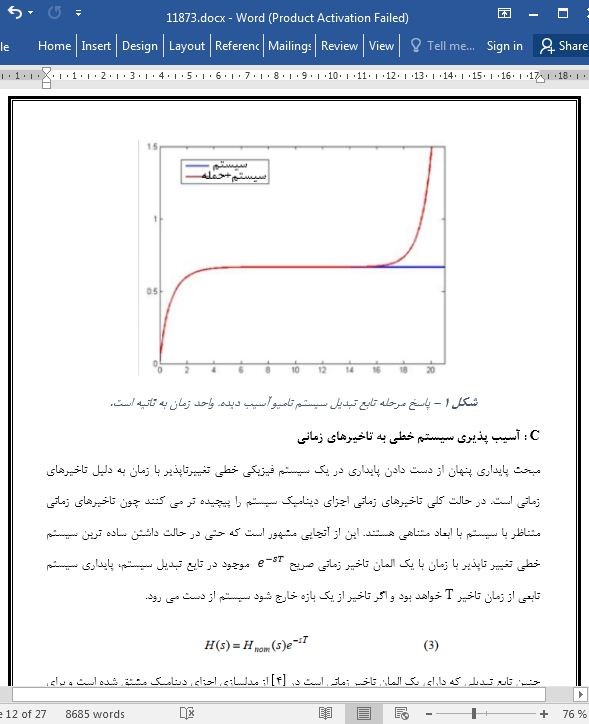

C : آسیب پذیری سیستم خطی به تاخیرهای زمانی

D : آسیب پذیری سیستم های فیدبک

4- آسیب پذیری کنترل پذیری و مشاهده پذیری

A : از دست دادن کنترل پذیری به دلیل نمونه برداری

5- آشفتگی حسگر با فیلترهای محلی کالمن غیر بهینه

6 آسیب پذیری سیستم های غیر خطی و دارای پارامترهای توزیع شده

7 نتیجه گیری

منابع

Abstract

I. INTRODUCTION

A. IoT and Feedback Control Systems

B. Cyber Physical Systems and Feedback Control Systems

II. VULNERABILITY OF CONTROL SYSTEMS TO OUTSIDE ATTACKS

A. Security Model

III. VULNERABILITY OF SYSTEM STABILITY

A. Vulnerability of Internal System Stability

B. Vulnerability of Transfer Function and BIBO Stability

C. Linear System Vulnerability to Time Delays

D. Vulnerability of Feedback Systems

IV. VULNERABILITY OF CONTROLLABILITY AND OBSERVABILITY

A. Loss of Controllability (Observability) due to Sampling

V. SENSOR FUSION WITH NON-OPTIMAL LOCAL “KALMAN” FILTERS

VI. VULNERABILITY OF NONLINEAR AND DISTRIBUTED PARAMETER SYSTEMS

VII. CONCLUSIONS

REFERENCES

- اصل مقاله انگلیسی با فرمت ورد (word) با قابلیت ویرایش

- ترجمه فارسی مقاله با فرمت ورد (word) با قابلیت ویرایش، بدون آرم سایت ای ترجمه

- ترجمه فارسی مقاله با فرمت pdf، بدون آرم سایت ای ترجمه