انجام مهندسی اجتماعی: مطالعه کیفی فریب های امنیت اطلاعات

چکیده

فناوری های کامپیوتری و شبکه بندی معاصر، دامنه و مقیاس فریب ها را در سراسر جهان گسترش داده اند. در بین هکرها، متخصصان امنیتی و سایر اهل فن، ترفندهای طراحی شده برای دستیابی به سیستم های اطلاعاتی و یا کامپیوتری امن غالباً مهندسی اجتماعی خوانده می شوند. تاکنون تحقیقات اندکی به بررسی ایجاد جعلیات از دیدگاه مهندسی اجتماعی پرداخته اند. مطالعه حاضر با بررسی ویژگی هایی که مهندسان اجتماعی به فریب های مهندسی اجتماعی موفق و موثر از طریق تجزیه و تحلیل نظریه داده بنیاد مصاحبه با مهندسان اجتماعی (37 = n) نسبت می دهند به این شکاف می پردازد. نتایج دوازده ویژگی مهندسان موثر اجتماعی را به گفته شرکت کنندگان آشکار نمود یافته هایی که نشان می دهند مجرمان زمینه اجتماعی، مفروضات مربوط به ماهیت انسان، پیچیدگی شبکه های اجتماعی، نقش معاهدات اجتماعی و محدودیت های پردازش و استدلال انسانی را در اجرای فریب های خود در نظر می گیرند. این مطالعه با نگاهی به پیامدهای نظری نتایج و طرح پیشنهاداتی برای هدایت تحقیقات جرم شناسی آتی در زمینه مهندسی اجتماعی، کلاهبرداری و فریب به صورت کلی خاتمه می یابد.

در بین هکرها و متخصصان امنیت اطلاعات، دستکاری افراد از طریق فریب برای دستیابی به اطلاعات حساس یا سیستم های امن غالباً مهندسی اجتماعی خوانده می شود (هدناگی، ۲۰۱۸؛ میتنیک و سیمون، ۲۰۰۲) . این اصطلاح مجموعه ای از فریب ها را توصیف می کند که برای به خطر انداختن سیستم های امنیت اطلاعات مانند فیشینگ (کلاهبرداری های مبتنی بر ایمیل)، اسمیشینگ (کلاهبرداری های مبتنی بر پیام متنی)، فیشینگ نیزه ای (کلاهبرداری های مبتنی بر ایمیل هدفمند)، ویشینگ (کلاهبرداری های مبتنی بر تلفن)، و ترفندهای حضوری به کار می رود . برآورد شده از چنین کلاهبرداری هایی سالانه میلیاردها دلار زیان به بار می آید (IC3، ۲۰۱۹، ص ۲۰) . با این حال، همه لطمات اقتصادی نیست چرا که هر یک از قربانیان مهندسی اجتماعی و کلاهبرداری های مربوطه ممکن است آسیب های عاطفی، روانشناختی، فیزیولوژیکی و سبک زندگی را تجربه کنند (کراس، دراگیویچ و ریچاردز؛ کراس، ریچاردز و اسمیت، ۲۰۱۶؛ ویتی و بوکنن، ۲۰۱۶).

۶. نتیجه گیری

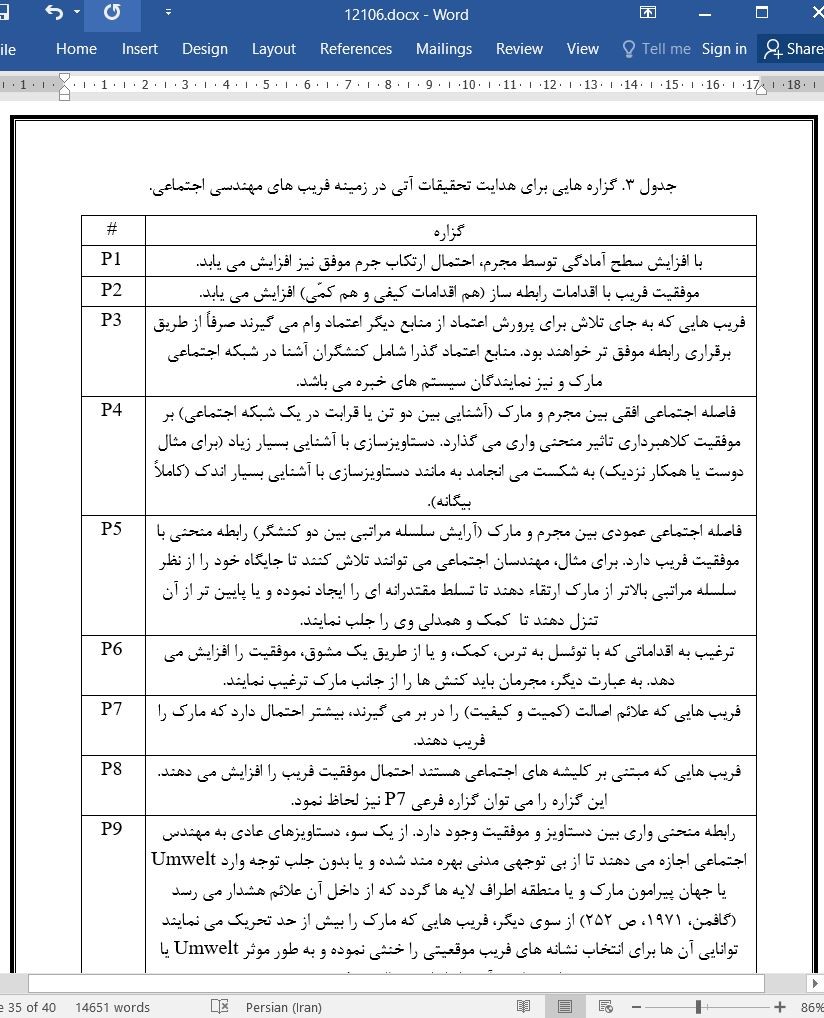

همگذاری نتایج این مطالعه نشان می دهد که فریب های مهندسی اجتماعی به بهترین نحو امری کنش گرا و موقعیتی شناخته می شود که توسط هنجارهای تعاملی سازماندهی می شود که همایش های اجتماعی را بین کنشگران با موقعیت سلسله مراتبی و عمودی، انتزاع اعتماد را تحت سیستم های خبره مدرنیته و قرابت را در شبکه های اجتماعی دیکته می کند. به عبارت دیگر، فریب ها شرایطی هستند که در آن تعاملات خرد و ساختارهای کلان برهمکنش نموده و در هم می آمیزند (فورل و همکاران، ۲۰۱۵). با این حال، این تحقیق تنها یک مطالعه درباره مهندسی اجتماعی است. البته مطالعات دیگر ممکن است نتایج متفاوتی داشته باشند. به همین دلیل، تحلیل حاضر گزاره های آزمون پذیری را درباره عوامل موثر بر موفقیت مهندسی اجتماعی با بهره گیری از موضوعات مطرح شده پیشین و نظریه های اجتماعی ارائه می نماید. این گزاره ها برای جرم شناسان و سایر دانشمندان علوم اجتماعی علاقمند به مهندسی اجتماعی و اَشکال مربوطه فریب سودمند می باشند (جدول ۳).

Abstract

Contemporary computer and networking technologies have expanded the scope and scale of deceptions worldwide. Among hackers, security practitioners, and other technologists, ruses designed to gain access to otherwise secure information or computer systems are often referred to as “social engineering.” To date, little research has explored the creation of fabrications from the perspective of social engineers. The current study addresses this gap by examining the attributes that social engineers ascribe to successful and effective social engineering deceptions through a grounded theory analysis of interviews with social engineers (n = 37). Results reveal twelve characteristics of effective social engineers according to participants–findings which indicate that perpetrators consider social context, assumptions about human nature, the complexities of social networks, the role of social conventions, and the limitations of human processing and reasoning in the execution of their deceptions. The study concludes by considering the theoretical implications of the results and advancing propositions to guide future criminological research on social engineering, fraud, and deception more generally.

Among hackers and information security practitioners, the manipulation of people through deceit to gain access to sensitive information or secure systems is often referred to as “social engineering” (Hadnagy, 2018; Mitnick & Simon, 2002).1 The term describes a constellation of deceptions used to compromise information security systems like “phishing” (email-based frauds), “smishing” (text-message-based frauds), “spear-phishing” (targeted email-based frauds), “vishing” (phone-based frauds), and in-person ruses.2 Estimates place losses from such frauds in the billions of dollars per annum (IC3, 2019, p. 20).3 Yet not all harms are economic as individual victims of social engineering and related frauds may experience significant emotional, psychological, physiological, and lifestyle damages (Cross, Dragiewicz, & Richards; Cross, Richards, & Smith, 2016; Whitty & Buchanan, 2016)

6. Conclusion

Synthesizing the results of this study indicate that social engineering deceptions are best understood as a performative, situational endeavors structured by interactional norms dictating social congress across hierarchically and vertically situated actors, the abstraction of trust under the expert systems of modernity, and proximity within social networks. In other words, deceptions are situations where the micro-interactional and the macro-structural interplay and co-mingle (Ferrell et al., 2015). Yet this is only one study of social engineering. Other studies may, of course, draw different conclusions. For this reason, this analysis advances testable propositions concerning factors that influence social engineering success drawing from the previously described themes and social theories. These propositions may be useful for criminologists and other social scientists interested in social engineering and related forms of deception (Table 3).

چکیده

۱. تحقیقات مربوط به مهندسی اجتماعی و کلاهبرداری امنیت اطلاعات

۲. مطالعه حاضر

3. روش ها

۴. نتایج

4.1. برنامه ریزی

4.2. قرابت

4.3. فعالسازی

4.4. اختفاء

۶. نتیجه گیری

فهرست منابع

Abstract

1. Social engineering and information security fraud research

2. The current study

3. Methods

4. Results

4.1. Planning

4.1.1. Research

4.1.2. Asset and liability assessment

4.1.3. Timing

4.2. Proximity

4.2.1. Rapport building

4.2.2. Network integration

4.3. Activation

4.3.1. Call for help

4.3.2. Incentivize

4.4. Concealment

4.4.1. Authenticity

4.4.2. Ordinary

4.4.3. Spectacle

4.4.4. Efficiency

4.4.5. Accommodation

5. Discussion

6. Conclusion

Funding

Acknowledgements

References

- اصل مقاله انگلیسی با فرمت ورد (word) با قابلیت ویرایش

- ترجمه فارسی مقاله با فرمت ورد (word) با قابلیت ویرایش، بدون آرم سایت ای ترجمه

- ترجمه فارسی مقاله با فرمت pdf، بدون آرم سایت ای ترجمه