پروتکل 5G-AKA مبتنی بر کلید متقارن پیشرفته

چکیده

فنآوری 5G برای پشتیبانی از نسل بعدی ارتباطات بیسیم و تحقق بخشیدن به "اینترنت همه چیز" از طریق سرویس MTC (ماشین - ارتباطات انبوه) نامیده میشود. پروتکل 5G-AKA که اخیرا استاندارد شدهاست در نظر گرفته شدهاست تا با مسائل امنیتی و حریم خصوصی که در نسلهای پیشین شناسایی شدهاند ، مقابله کند. با این وجود چندین نقص 5G-AKA گزارش شدهاست از جمله پیچیدگی محاسباتی احتمالا بیش از حد برای بسیاری از دستگاههای اینترنت اشیاء میباشد. برای رسیدگی به این موارد ، اخیرا یک احراز هویت سبک ۲ گذری و پروتکل توافق کلید (AKA) برای ارتباطات تلفن همراه 5G توسط برکن پیشنهاد شدهاست. در مقایسه با پروتکل 5G-AKA ، این امر نیازمند استفاده از رمزگذاری کلید عمومی نیست. این مقاله ادعاهای امنیتی پروتکل برکن را تجزیه و تحلیل میکند و نشان میدهد که این پروتکل قابلیت لینک کردن کامل را فراهم نمیکند ، بلکه تنها نشست قابلیت لینک کردن را تشکیل میدهد و (هنوز) در معرض نشت پیام شکست AKA (LFM) قرار دارد. ما راهحلهایی برای این مشکلات پیشنهاد میکنیم و ثابت میکنیم که پروتکلهای مبتنی بر کلید متقارن نمیتوانند سطوح بالاتری از حفاظت از حریم خصوصی را بدون به خطر انداختن قابلیت دسترسی ارائه دهند. سپس نسخه بهبود یافتهای از این پروتکل را شرح میدهیم که این آسیبپذیریها را مورد خطاب قرار داده و از پنهانکاری رو به جلو پشتیبانی میکند که یک ویژگی مطلوب برای دستگاههای اینترنت اشیاء کمهزینه میباشد.

1 مقدمه

پیشرفتهای اخیر در فنآوریهای بیسیم و موبایل منجر به رشد عظیمی در خدمات تلفن همراه شدهاست. تا پایان سال ۲۰۱۹ ، بیش از 2/5 میلیارد نفر برای خدمات تلفن همراه مشترک شدند که ۶۷ درصد جمعیت جهان را تشکیل میدهند. اگرچه در حال حاضر ، تکنولوژی نسل چهارم موبایل (4G) تکنولوژی غالب است اما تکنولوژی نسل پنجم در حال تحول (5G) در حال پیشرفت است و انتظار میرود تا سال ۲۰۲۵ بیش از ۲۰% ارتباطات جهانی را به خود اختصاص دهد [۱]. شبکههای اینترنت اشیا (IoT) بخشی جداییناپذیر از تکامل 5G از طریق سرویس جدید MTC (ارتباطات نوع ماشین عظیم) خواهند بود که سرویسهای موجود NB-IoT (اینترنت اشیاء باند باریک) و LTE-M (اصطلاح تکامل Cat-M1) معرفیشده در سال ۲۰۱۵ را بهبود میبخشد. با توجه به تعداد اتصالات جهانی اینترنت اشیاء که انتظار میرود بیش از دو برابر شود تا تقریبا تراکم اتصالات تا یک میلیون دستگاه و یا کیلومتر مربع و بسیار پایین ۲۵ میلیارد ، بین سالهای ۲۰۱۹ و ۲۰۲۵ ، mMTC برای پشتیبانی از دستگاههای هزینه با عملیات و نگهداری بسیار پایین (عمر باتری ۱۰ - ۱۵ سال) در نظر گرفته شدهاست [۲].

6 جمعبندی

راهحل پیشنهاد شده توسط 3GPP برای شبکههای بیسیم 5G در خصوص حریم خصوصی مشترک مبتنی بر استفاده از یک کلید عمومی (HN) است که به UE اجازه میدهد هویت مشترک را رمزگذاری کند. تجزیه و تحلیل دقیق پروتکلِ اخیرا پیشنهاد شدهی برکن نشان دادهاست که این پروتکل به دلیل استفاده از حفاظت کلید متقارن نمیتواند همان سطح حفاظت از حریم خصوصی پروتکل 5G-AKA را فراهم کند. همچنین نشانداده شدهاست که پروتکل برکن در معرض حملات LFM قرار دارد.

Abstract

5G technology is called to support the next generation of wireless communications and realize the “Internet of Everything” through its mMTC (massive Machine-Type-Communications) service. The recently standardized 5G-AKA protocol is intended to deal with security and privacy issues detected in earlier generations. Nevertheless, several 5G-AKA shortcomings have been reported, including a possibly excessive computational complexity for many IoT devices. To address these, a promising lightweight 2-pass authentication and key agreement (AKA) protocol for 5G mobile communications has recently been proposed by Braeken. Compared to the 5G-AKA protocol, this does not require the use of public key encryption. This paper analyzes the security claims of Braeken’s protocol and shows that it does not provide full unlinkability, but only session unlinkability, and is (still) subject to Linkability of AKA Failure Messages (LFM) attacks. We propose solutions to such problems and prove that symmetric-key based protocols cannot offer higher privacy protection levels without compromising availability. We then describe an enhanced version of this protocol that addresses these vulnerabilities and supports forward secrecy, which is a desirable feature for low-cost IoT devices.

1. Introduction

Recent advances in wireless and mobile technologies have led to massive growth in mobile services. By the end of 2019, more than 5.2 billion people were subscribed to mobile services, accounting for 67% of the global population. Although currently the 4th Generation (4G) mobile technology is the dominant technology, the evolving 5th Generation (5G) technology is gaining pace and is expected to account for over 20% of global connections by 2025 [1]. The Internet of Things (IoT) networks will be an integral part of the 5G evolution through the new mMTC (massive Machine Type Communications) service, which improves the existing NB-IoT (Narrow Band-IoT) and LTE-M (Long Term Evolution Cat-M1) services introduced in 2015. With the number of global IoT connections expected to more than double, to almost 25 billion, between 2019 and 2025, mMTC is intended to support connection densities of up to one million devices/km2 and ultra-low cost devices, with ultra-low cost operation and maintenance (battery life of 10–15 years) [2].

6. Conclusions

The solution proposed by 3GPP for 5G wireless networks regarding subscriber privacy relies on the use of a public key (of HN) that allows UE to encrypt the subscriber’s identity. A detailed analysis of the recently proposed Braeken protocol has shown that this protocol cannot provide the same privacy protection level as the 5G-AKA protocol because of its use of symmetric-key protection. The Braeken protocol is also shown to be subject to LFM attacks.

چکیده

1 مقدمه

2 معماری و رویههای امنیتی برای 5G

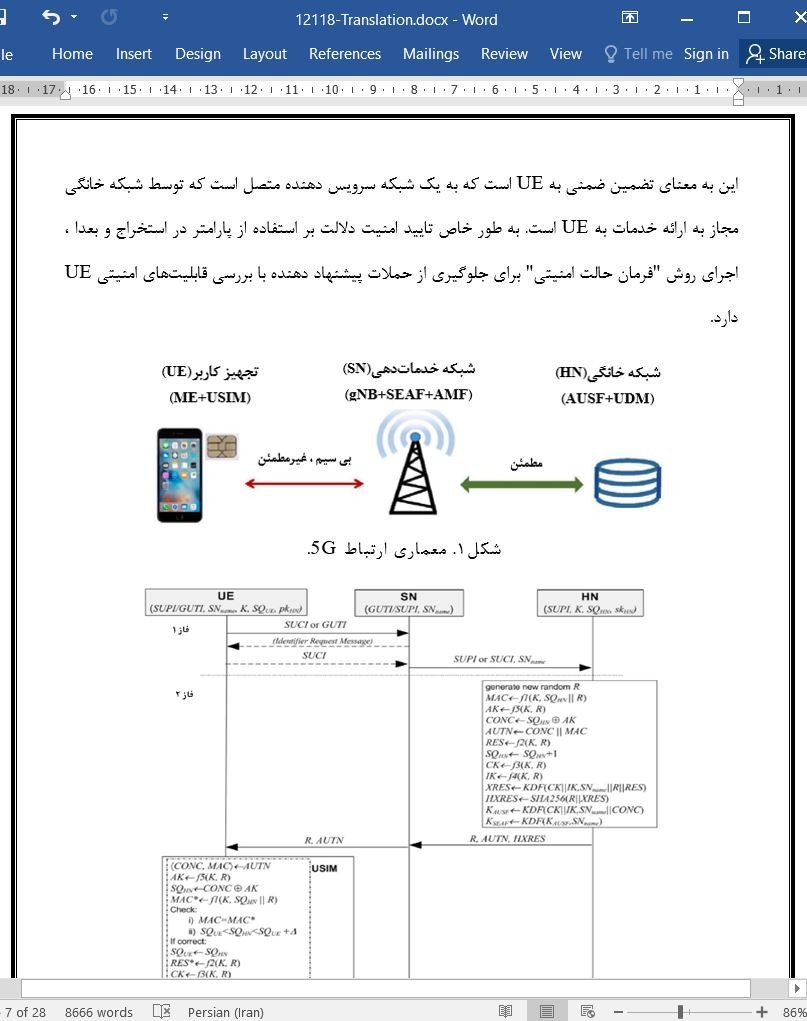

2-1 معماری

2-2 پروتکل 5G-AKA (زیر بند 6-1-3-2)

2-3 یک تحلیل امنیتی مختصر از پروتکل 5G – AKA

3 کلید متقارن برکن مبتنی بر پروتکل 5G AKA

4 تحلیل کلید متقارن برکن براساس پروتکل 5G AKA

4-1 تایید هویت ضمنی و حملات بازپخش

4-2 حمله با کلید اصلی و حمله بی رحمانه آفلاین

4-3 آسیبپذیری در برابر حملات LFM

4-4 مسائل مربوط به حریم خصوصی

4-5 رازمانی پیش سو

5 نسخه پیشرفته پروتکل AKA کلید متقارن که از رازمانی پیش سو پشتیبانی میکند

5-1 شرح اصلاحات

5-2 آنالیز امنیت

5-3 بحث پروتکل

6 جمعبندی

سرمایهگذاری

بیانیه مشارکت در تالیف CRediT

اظهار منافع رقابتی

منابع

Abstract

1. Introduction

2. Security architecture and procedures for 5G

2.1. Architecture

2.2. The 5G AKA protocol (sub-clause 6.1.3.2)

2.3. A brief security analysis of the 5G-AKA protocol

3. The braeken symmetric-key based 5G AKA protocol

4. Analysis of the Braeken symmetric-key based 5G AKA protocol

4.1. Implicit authentication and replay attacks

4.2. Master key and offline brute force attacks

4.3. Vulnerability to LFM attacks

4.4. Privacy issues

4.5. Forward secrecy

5. An enhanced version of the symmetric-key AKA protocol that supports forward secrecy

5.1. Description of the modifications

5.2. Security analysis

5.3. Protocol discussion

5.4. Comparison of the storage, computation and communication overhead

6. Conclusions

Funding

CRediT authorship contribution statement

Declaration of Competing Interest

References

- ترجمه فارسی مقاله با فرمت ورد (word) با قابلیت ویرایش، بدون آرم سایت ای ترجمه

- ترجمه فارسی مقاله با فرمت pdf، بدون آرم سایت ای ترجمه