بهبود وضعیت مواد در تشخیص حملات امنیت سایبری در سیستم های بیسیم 5G

چکیده

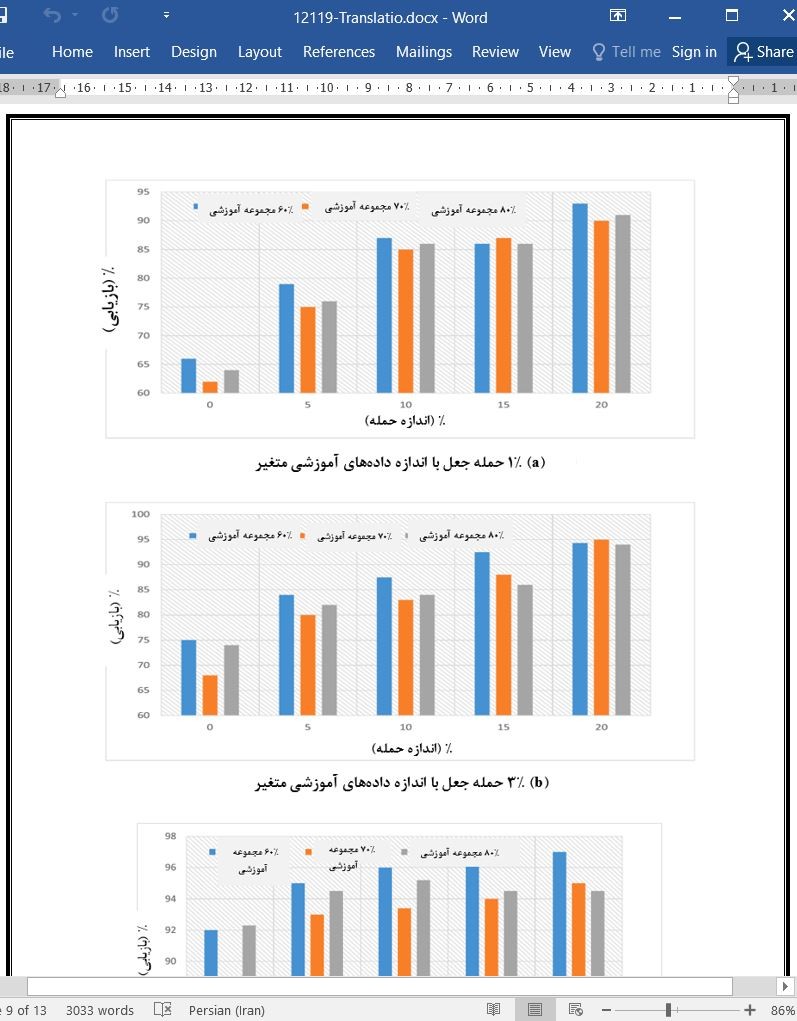

استفاده از اطلاعات کانال رادیویی در تشخیص حمله دروغین در ارتباطات بیسیم 5G مفید میباشد. این مفهوم برای طیف وسیعی از کاربردها برای محیط اینترنت اشیا (IoT) توسط کاربران و دستگاههای اینترنت اشیاء آنها مورد استفاده قرار گرفتهاست. اما چگونگی به حداقل رساندن اثرات تهدیدات سایبری در شبکههای واقعا پیچیده هنوز به اندازه کافی مورد توجه قرار نگرفته است. همانطور که در مورد شبکههای باند وسیع 5G به دلیل تنوع گستردهای از تکنولوژی در مراحل مختلف انتزاعی وجود دارد این شبکهها به طور جدی در معرض خطر قرار دارند. از آنجا که اینترنت اشیاء 5G محیط 5G ، شامل پسزمینه اینترنت اشیاء است در این مقاله ما یک هوش مصنوعی (AI) هستیم که برای به حداقل رساندن تاثیر تهدیدات 5G اینترنت اشیاء در زمانی که به شرکت کنندگان درگیر در چند سطح تعمیم داده میشود در نظر گرفته شدهاست. این مقاله از الگوریتم احراز هویت مبتنی بر ماشین بردار پشتیبان (SVM) مبتنی بر لایه فیزیکی (PHYlayer) برای تشخیص حملات امنیتی احتمالی در ارتباطات بیسیم 5G در لایه فیزیکی استفاده میکند. این روش در افزایش سرعت احراز هویت با ویژگیهای تست مورد استفاده قرار میگیرد. نرخ تشخیص با ویژگیهای آماری تست بیشتر بهبود مییابد. این مدل بر روی کانال چند ورودی - چند خروجی (MIMO) اجرا شدهاست. نتایج شبیهسازی نشان میدهد که روش پیشنهادی نرخ تشخیص بالایی در تمامی حملات دارد.

1 مقدمه

نسل پنجم (5G) ، پهنای باند بالا ، عملکرد بالا و استانداردهای امنیتی را در ۳ سناریوی رایج ارائه میدهد: افزایش اتصال موبایل ، وب اشیا در مقیاس وسیع و ارتباطات با تاخیر کم. وضعیت خاص برای پهنای باند تلفن همراه و فرکانس بالا در محیطهای داخلی یا شهری استفاده میشود که در آن سیگنالهای شبکه تلفن همراه با دامنه وسیع به طور مداوم در مناطق روستایی ایمن هستند. در عین حال نسل ۵ خواستار یکپارچگی طیف وسیعی از دستگاهها و تاسیسات است و این یک ضرورت جداییناپذیر برای سرویسهای اینترنت اشیاء است [۳]. دستگاههای قابلحمل دستی به یک شبکه سلولی میپیوندند که تضمین میکند احراز هویت بیسیم نیز به شدت مورد استفاده قرار میگیرد. بنابراین رویکردهای شبکه سازی سبک برای اجرای فشرده سناریوهای شبکههای 5G اتخاذ میشود.

Abstract

The utilization of information from the radio channel is useful in detecting the spoofing attacksin 5G wireless communications. This concept has been used for a wide range of uses for the Internet of Things (IoT) environment by users and their IoT devices. But how these tasks can minimise the effects of cyber threats in genuinely complex networks has not yet been sufficiently addressed. These are seriously exposed, as is the case with 5G broadband networks due to a wide variety of technology at various abstract stages. As 5G IoT is the 5G environment, including the IoT background, in this article, we are an artificial intelligence (AI) intended to minimise the impact of 5G IoT threats, when extended to the participants involved on a number of levels.This paper uses Support Vector Machine (SVM) based PHY-layer authentication algorithm to detect the possible security attacks in 5G wireless communication at physical layer. It is utilized in increasing the rate of authentication with test features. The detection rate is improved further with test statistic features. The model is implemented on multiple-input multiple-output (MIMO) channel. The simulation results shows that the proposed method yield the high detection rate on all attacks.

1. Introduction

The fifth generation (5G) delivers high bandwidth, high performance and security standards in 3 common scenarios: enhanced mobile connectivity, wide-scale stuff web and low-latency connections [1 2]. The special situation for mobile broadband and highfrequency, is used in indoor or urban environments in which wide-ranging mobile network signals are continuously secured in rural areas. Meantime, the 5G calls for a large range of devices and installations to be integrated, and this is an integral necessity for IoT service[3]. Manual portable devices join a cellular network, which ensures that wireless authentication is also heavily employed. Therefore, lightweight networking approaches for intensive deployment scenarios of 5G networks.

چکیده

1 مقدمه

2 مدل سیستم

3 نتایج و بحثها

4 جمعبندیها

بیانیه مشارکت در تالیف CRediT

اظهار منافع رقابتی

منابع

Abstract

1. Introduction

2. System model

3. Results and discussions

4. Conclusions

CRediT authorship contribution statement

Declaration of Competing Interest

References

- ترجمه فارسی مقاله با فرمت ورد (word) با قابلیت ویرایش، بدون آرم سایت ای ترجمه

- ترجمه فارسی مقاله با فرمت pdf، بدون آرم سایت ای ترجمه