دانلود مقاله مکانیزم های بلاک چین برای امنیت IoT

چکیده

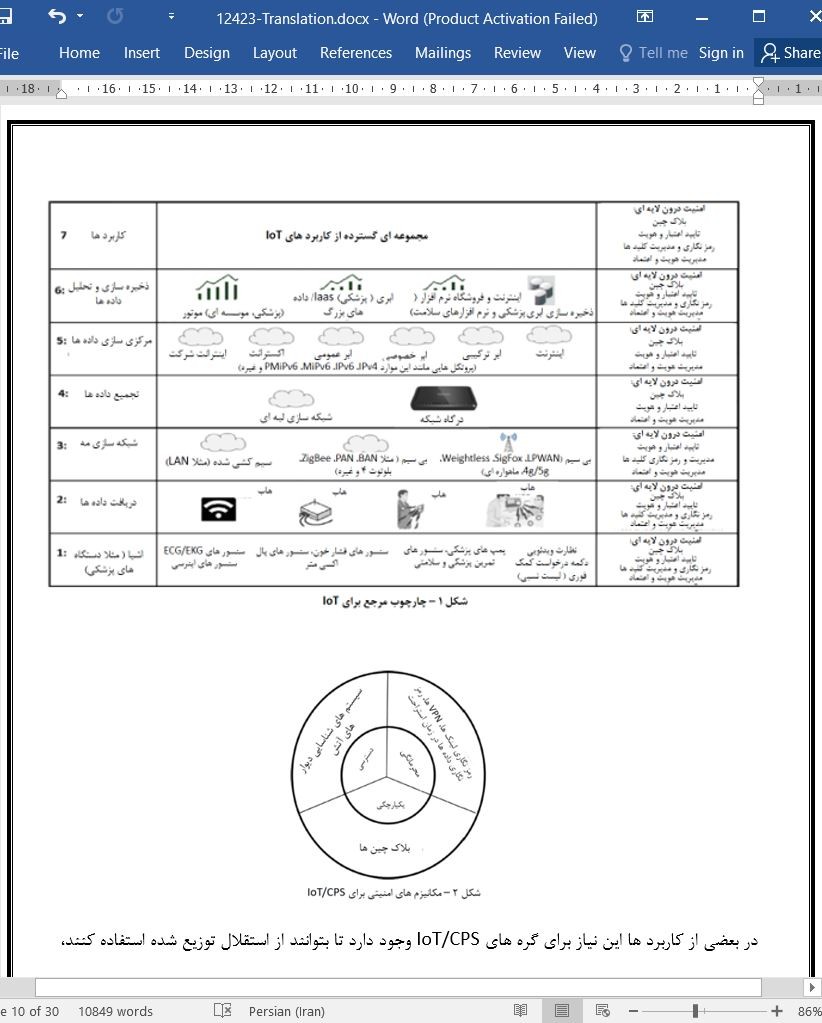

استفاده از اینترنت اشیا (IoT) باعث شکل گیری یک سطح بزرگ حمله می شود که نیازمند روش های تقویت ایمنی نقطه به نقطه می باشد. کاربرد های IoT شامل کاربرد های مختلف می باشد، از شرایط خطرناک در ماموریت های مهم گرفته ( مثلا شبکه های هوشمند، سیستم حمل و نقل هوشمند، نظارت ویدئویی، سلامت الکترونیک) تا کاربرد های تجاری ( مانند بانکداری، موضوعات لجستیک، بیمه و قرارداد های قانونی). به همین دلیل این نیاز وجود دارد که یک پشتیبانی جامع برای امنیت در IoT ها وجود داشته باشد به خصوص برای کاربرد های ماموریت های بحرانی، و البته که موضوع کاربرد های تجاری نیز به نوبه خودش اهمیت زیادی دارد. تعدادی از تکنیک های امنیتی و رویکرد های مربوطه در این زمینه پیشنهاد شده و یا مورد استفاده قرار گرفته است. مکانیزم های بلاک چین (BCM ها) نقش مهمی را در ایمن سازی کاربرد های مبتنی بر IoT ها ایفا می کند زیرا بخشی از یک بافت امنیتی می شود که در زمینه رویکرد های دفاع عمقی/ قلعه های دفاعی (Castle) شکل می گیرد. یک بلاک چین دیتابیسی است که تمام تراکنش های صورت گرفته – یا همان داده ها را – به ترتیب تاریخ در مجموعه ای از حافظه های کامپیوتر که ضد نفوذ نسبت به حمله و سو استفاده هستند، ذخیره سازی می کند. این تراکنش ها را می توان به صورت مشترک در اختیار کاربران قرار دارد. اطلاعات در این دیتابیس ذخیره سازی می شود و یا این که در یک حافظه کلی عمومی ( سیستم های Ledger) ذخیره سازی می شود که قابلیت اصلاح بر روی این اطلاعات وجود ندارد؛ در نتیجه هر کاربر یا گره در سیستم می تواند مشابه با تمام کاربران یا گره های موجود در لجر استفاده کند. این مقاله بعضی از محیط های IoT را بررسی می کند که BCM ها در آن نقش مهمی را ایفا می کند و همچنین، به این موضوع اشاره می کند که BCM ها تنها بخشی از راهکارهای امنیتی برای IoT (IoTsec) هستند.

1. مقدمه

امروزه، علاقه های تحقیقاتی نسبت به اینترنت اشیا یا IoT بسیار افزایش یافته است زیرا این تکنولوژی ، تکاملی از ارتباطات است که باعث می شود ارتباطات مستقیم، پایدار و خودکار بین هر دستگاه محقق شود ( که این ارتباطات با نام ارتباط بین ماشین به ماشین [M2M] یا سیستم های سایبری فیزیکی (CPS) نیز شناخته می شود). این مقاله به صورت مرور و پیشنهاد، کاربرد های مکانیزم های بلاک چین (BCM) ها را برای الزام های امنیتی خاص در IoT ها به صورت عمومی و در سیستم های سلامت الکترونیک و سیستم های حمل و نقل هوشمند (ITS) به صورت خاص، بررسی می کند. اصول کاربردی بلاک چین ها تا به امروز بیشتر برای اجرای تراکنش های مالی، قرار داد های هوشمند، و رمز ارز ها بوده است. اما امروزه کاربردهای جدیدی برای این مکانیزم ها ایجاد شده است.

بخش گسترده ای از مقالات مرتبط با IoT ها از قبل وجود دارد- این مقاله ها بیشتر مرتبط با بررسی گستردگی این تکنولوژی هستند- و شامل مقاله هایی مانند مراجع 1-10 می باشند ( البته که 100 ها مقاله دیگر نیز در این زمینه منتشر شده است) و کارهای فنی و تحقیقاتی زیادی بر روی این تکنولوژی انجام شده است. این IoT تلاش دارد تا منطق های مبتنی بر کامپویتر را به دنیای بزرگتری از اشیا و یا چیز ها انتقال دهد که سپس ، می توان این اشیا یا چیز ها را با استفاده از یک سیستم تحلیل مرکزی و یا موتور مدیریت، کنترل کرده و تحت نظارت داشت ( که این سیستمها معمولا بر پایه سیستمهای ابری هستند). مثلا اشیای راه دور تقریبا با استفاده از شبکه های بی سیم به یکدیگر متصل می شوند. در IoT، دستگاه و نهاد ها در دنیای فیزیکی یک نمایه دیجیتالی نیز دریافت می کنند. این پوشش دیجیتال باعث می شود که این دستگاه ها توانایی تعامل با تکنولوژی های اطلاعات و ارتباطات (ICT) را داشته باشند که در شبکه های محلی (LAN) و یا در شبکه های گسترده (WAN) و یا در شبکه های عمومی و خصوصی و یا سیستم های ترکیبی ابری قرار گرفته است. بعضی از کسانی که طرفدار IoT هستند معتقد هستند که این تکنولوژی باعث همگرایی ICT و سیستم های تکنولوژی عملیاتی (OT) می شود.

6. جمع بندی

مفهوم بلاک چین در اصل مرتبط با رمز ارز های دیجیتال بوده و دیگر کاربرد های احتمالی آن برای تکنولوژی، در حال توسعه هستند که این کاربرد ها شامل استفاده از کاربرد های یکپارچگی در داده های IoT است که در شبکه های چند دسته ای گسترده و یا سیستم های آرشیو، جابجا می شوند. بلاک چین ها ابزار قوی هستند که بسیار فراتر از کاربرد های امنیتی ساده هستند که همانطور که در این مقاله توصیف شده است کاربرد های زیادی دارند، زیرا در اصل مکانیزم هایی برای شکل گیری اعتماد سراسری اشتراکی هستند. اما، به دلیل محدودیت گره های IoT ممکن است نتوان از بلاک چین ها برای تمام شبکه ها و کاربرد های IoT استفاده کرد- در نتیجه کاربرد های نهادی یا بحرانی مانند شبکه های هوشمند، ITS ها ، خدمات درمانی الکترونیکی، بیمه، بانکداری و کارهای این چنینی می توانند گره هایی با ظرفیت کافی داشته باشند که از عملکرد های P2P پشتیبانی کند.

Abstract

The deployment of Internet of Things (IoT) results in an enlarged attack surface that requires end-to-end security mitigation. IoT applications range from mission-critical predicaments (e.g., Smart Grid, Intelligent Transportation Systems, video surveillance, e-health) to business-oriented applications (e.g., banking, logistics, insurance, and contract law). There is a need for comprehensive support of security in the IoT, especially for mission-critical applications, but also for the down-stream business applications. A number of security techniques and approaches have been proposed and/or utilized. Blockchain mechanisms (BCMs) play a role in securing many IoT-oriented applications by becoming part of a security mosaic, in the context of a defenses-in-depth/Castle Approach. A blockchain is a database that stores all processed transactions – or data – in chronological order, in a set of computer memories that are tamperproof to adversaries. These transactions are then shared by all participating users. Information is stored and/or published as a public ledger that is infeasible to modify; every user or node in the system retains the same ledger as all other users or nodes in the network. This paper highlights some IoT environments where BCMs play an important role, while at the same time pointing out that BCMs are only part of the IoT Security (IoTSec) solution.

I. Introduction

There now is considerable interest in the Internet of Things (IoT) as an evolution of data communications that allows direct, persistent, and automated device-to-device communication (also known as Machine-to-Machine [M2M] communication or Cyber-Physical Systems [CPSs] communication). This article is an overview and advocacy paper for the use of Blockchain Mechanisms (BCMs) for certain security requirements in IoT in general and in e-health and Intelligent Transportation Systems (ITS) applications in particular. The principal applications of blockchains to date have been for financial transactions’ execution, smart contracts, and cryptocurrencies. However, new potential applications are emerging.

An extensive body of literature related to IoT already exists – this body of literature being consistent with the broad reach of the evolving technology – including but not limited to text books such as [1–10] (and about 100 more) and many technical and research articles. The IoT endeavors to add computer-based logic to a large universe of objects or things, which can then be monitored and/or controlled by a centralized (often cloud-based) analytics or management engine; remote objects are almost invariably connected using wireless networks. In IoT, devices and entities in the physical world are afforded a digital representation. This digital ‘wrapper’ enables interaction with Information and Communications Technology (ICT) elements located on a Local Area Network (LAN), at the other end of a Wide Area Network (WAN), or on a public-, private-, or hybrid-cloud. Some proponents see IoT as the convergence of ICT and Operations Technology (OT) systems.

5. Conclusion

The blockchain concept was originally associated with digital currency, but many other potential uses for the technology are emerging, including Integrity applications for IoT data being transacted around a large multi-tier network and or archival systems. Blockchains are powerful tools that well beyond basic security applications, as described in this paper, because they are principally mechanisms for global shared trust. However, because of the typical limitations of IoT nodes it may not always be practical to utilize a full-fledged blockchain-secured network in all IoT applications – certain critical or institutional applications such as smart grids, ITSs, e-health, insurance, and banking may entail nodes with sufficient capabilities to support the requisite P2P functionality.

چکیده

1. مقدمه

2. عوامل IoT موثر بر روی امنیت

3. مفاهیم بلاک چین

4. رویکرد های بلاک چین IoT

5 .کاربرد های بلاک چین IoT

6 .جمع بندی

منابع

ABSTRACT

1. Introduction

2. IoT factors impacting security

3. Blockchain concepts

4. IoT blockchain approaches

5. IoT blockchain applications

5. Conclusion

References

- اصل مقاله انگلیسی با فرمت ورد (word) با قابلیت ویرایش

- ترجمه فارسی مقاله با فرمت ورد (word) با قابلیت ویرایش، بدون آرم سایت ای ترجمه

- ترجمه فارسی مقاله با فرمت pdf، بدون آرم سایت ای ترجمه