دانلود مقاله یک طرح تایید مجوز امنیتی برای دستگاه های مجهز به اینترنت اشیا در خانه های هوشمند

چکیده

اینترنت اشیا (IoT) یکی از مهم ترین عوامل در بسیاری از زمینه های جامعه ما می باشد. IoT باعث می شود که ابعاد بسیار مهمی از زندگی ما مانند حمل و نقل، پرداخت، صنعت، حوزه های درمانی و حوزه های دیگر، هوشمند شوند. تعامل بین دستگاه ها و سیستم های ابری یکی از سناریو های رایج در استفاده از سیستم های IoT می باشد. از نقطه نظر امنیتی، هم کاربر و هم سیستم های هوشمند باید باعث شکل گیری یک کانال ارتباطات امن شود و توانایی شناسایی هویت دیجیتال را داشته باشد. در بیشتر موارد، استفاده از دستگاه های IoT نیازمند یک زیر ساختار موجود می باشد که مالک دستگاه نمی تواند آن را کنترل کند، مثلا در خانه های هوشمند. این سناریو نیازمند یک برنامه امنیتی مناسب برای می باشد که دستگاه های مختلف بتوانند از آن استفاده کنند و به صورتی باشد که بتوان آن را در سیستم های عامل و یا چارچوب های IoT موجود، یکپارچه سازی کرد. این مقاله یک برنامه تایید اعتبار سبک را برای کاربرد های IoT در خانه های هوشمند ارائه می کند که در آن دستگاه های مرتبط با سیستم ابری دستورهای ورودی را به تلفن هوشمند کاربر ارسال می کنند تا کاربر بتواند آن ها را تایید اعتبار کند. این معماری مبتنی بر دستگاه های کاربری می باشد و مشکلات امنیتی را در زمینه بستر های ابری غیر معتمد، رفع می کند.

1.مقدمه

اینترنت اشیا و دستگاه های جاسازی شده حالا به المان های رایانشی همه گیر در زندگی ما تبدیل شده اند. این دستگاه ها در حوزه های بسیار زیادی مورد استفاده قرار می گیرد، از حوزه های صنعتی، سلامتی و حمل و نقل گرفته تا سیستم های شهر ها و خانه های هوشمند. نرخ استفاده از این المان های رایانشی، به خصوص در حوزه خانه های هوشمند مبتنی بر سطح امنیتی ارائه شده توسط برنامه های کاربردی می باشد. حریم شخصی یکی از موضوعات مهم برای کاربران معمولی و کاربرد های مجهز به IoT ( اینترنت اشیا) می باشد که در خانه های هوشمند مورد استفاده قرار می گیرند و باید با یک مکانیزم امنیتی قوی طراحی شود [1]. اجرای طرح های امنیتی و حریم شخصی باعث می شود که مشکلات عملکردی ایجاد شود زیرا یک راهکار IoT متشکل از المان های مختلفی می باشد: دستگاه های جاسازی شده، المان رابط کاربری کاربر، سیستم های رایانش ابری برای پردازش داده ها، کنترل دستگاه و عوامل مختلف دیگر [2 و 3].

6. جمع بندی

راهکار های IoT برای خانه های هوشمند هنوز در مراحل اولیه خودشان قرار دارند و موضوع امنیت یکی از مهم ترین موضوعات در این زمینه می باشد و می تواند بر روی میزان استفاده از این تکنولوژیها تاثیر داشته باشد. یکی از چالش های اصلی در طراحی کردن راهکار های امنیتی برای این نرم افزار ها در سناریوهای خانه های هوشمند، این حقیقت است که بسیاری از المان ها تحت کنترل کاربر نیستند. یکی دیگر از چالش های موجود در هماهنگ کردن این راهکار های امنیتی با زیر ساختهای نرم افزاری های موجود می باشد که باید المان های مرتبط با تجربه کاربری را هم در این زمینه در نظر داشت.

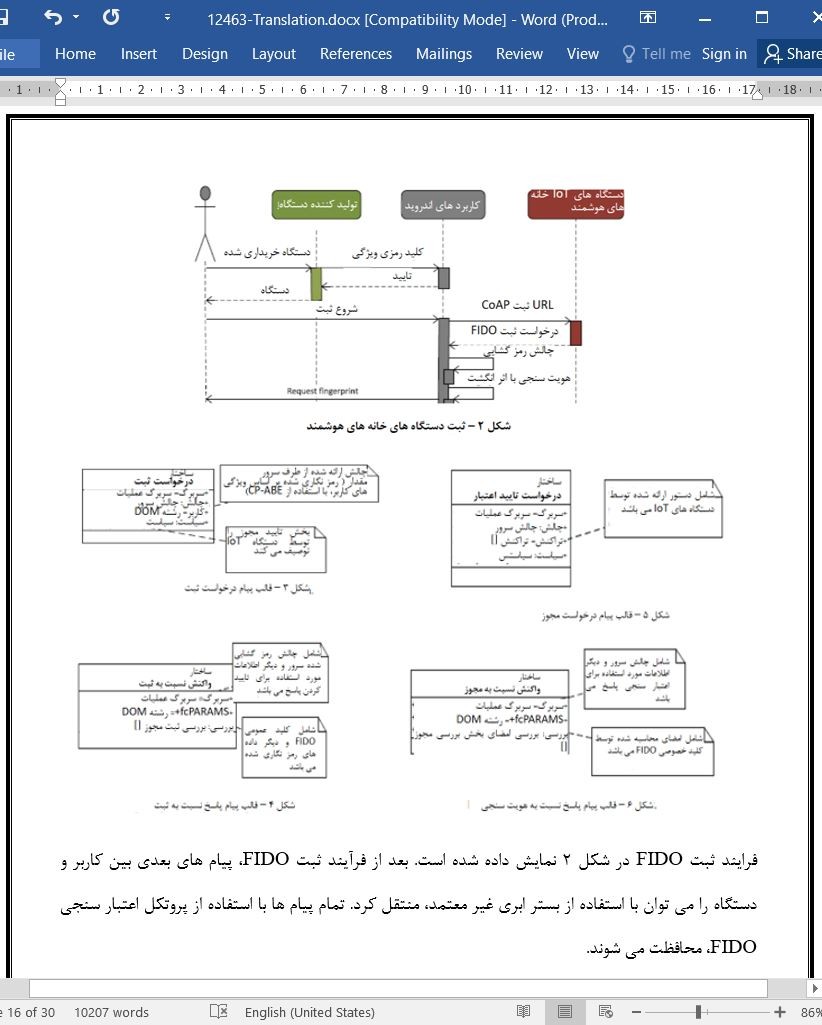

در این مقاله ، ما یک طرح هویت سنجی دستگاه را برای دستگاه های IoT خانه های هوشمند ارائه کرده ایم که به یک سیستم ابری غیر معتمد متصل می شوند. به علاوه ما یک راهکار اثبات مفهوم به صورت نرم افزاری را ارائه کرده ایم که از پروتکل های FIDO برای تایید هویت کاربر برای دستگاه استفاده می کند. علاوه بر این، ما یک سری از تعمیم ها و کاربرد های جدید از پروتکل FIDO را ارائه کرده ایم که برای کاربرد های IoT مناسب می باشد. پروتکل ارائه شده در این مقاله ،هویت کاربر را ناشناس نگاه می دارد: تولید کننده ها نمی توانند ارتباطی بین حساب های مختلف کاربری ایجاد کنند زیرا تنها اطلاعات مرتبط با کاربر که در این سیستم استفاده می شود، کلید عمومی FIDO و یک اسم مستعار است.

Abstract

The Internet of Things (IoT) is becoming an important factor in many areas of our society. IoT brings intelligence to critical aspects like transportation, industry, payments, health and many others. The interaction between embedded devices and Cloud based web services is a common scenario of IoT deployment. From the security point of view, both users and smart devices must establish a secure communication channel and have a form of digital identity. Most of the times, the usage of IoT devices requires an already existing infrastructure which cannot be controlled by the device owner, for instance in a smart home. This scenario requires a security stack suitable for heterogeneous devices which can be integrated in already existing operating systems or IoT frameworks. This paper proposes a lightweight authorization stack for smart-home IoT applications, where a Cloud-connected device relays input commands to a user’s smart-phone for authorization. This architecture is user-device centric and addresses security issues in the context of an untrusted Cloud platform.

1. Introduction

The Internet of Things and the embedded devices are becoming ubiquitous computing elements in our lives. These devices are used in many areas, from industrial, health, transportation to smart city and smart home scenarios. The adoption rate of these computing elements, especially in the smart home area, depends on the security level provided by the applications. Privacy is an important element for regular users and the IoT (Internet of Things) enabled application deployed in a smart home must be designed with a robust security mechanism [1]. The implementation of security and privacy features raises a functionality issue, because an IoT solution comprises multiple elements: embedded devices, user interface elements, cloud computing for data processing, device control and many others [2,3].

6. Conclusion

Smart-home IoT solutions are still in a early stage, security being a critical factor which could impact their adoption rate. One of the main challenges in designing a software security solution for smart-home scenarios is the fact that multiple elements are not under user-control. Another challenge consists in integrating the security solution with already existing software infrastructure, while taking into consideration user-experience elements.

In this paper we presented a device authorization scheme for smart-home IoT devices which are connected to an untrusted cloud system. In addition we presented a proof-of-concept software solution which uses the FIDO protocol for users to authenticate to their devices. Moreover, we proposed a series of extensions and usages of the FIDO protocol, suitable for an IoT deployment scenario. The protocol presented in this paper preserves the user anonymity: manufacturers cannot create a linkage between different user accounts, because the only user related information is the FIDO public key and a pseudonym.

چکیده

1.مقدمه

2. کارهای مربوطه

3. معماری سیستم

4. طراحی سیستم و اجرای آن

4.1 اعتبار سنجی کاربر

4.2 اعتبار سنجی یکپارچه ابری

4.3 طرح های مقاوم نسبت به سرقت

5. نتایج آزمایشی

6. جمع بندی

منابع

ABSTRACT

1. Introduction

2. Related work

3. System architecture

4. System design and implementation

4.1. User authentication

4.2. Cloud federated authentication

4.3. Theft resistant security scheme

5. Experimental results

6. Conclusion

References

- اصل مقاله انگلیسی با فرمت ورد (word) با قابلیت ویرایش

- ترجمه فارسی مقاله با فرمت ورد (word) با قابلیت ویرایش، بدون آرم سایت ای ترجمه

- ترجمه فارسی مقاله با فرمت pdf، بدون آرم سایت ای ترجمه