دانلود مقاله سیستم رمزنگاری برای استفاده داده ها، در زمینه اینترنت اشیا

چکیده

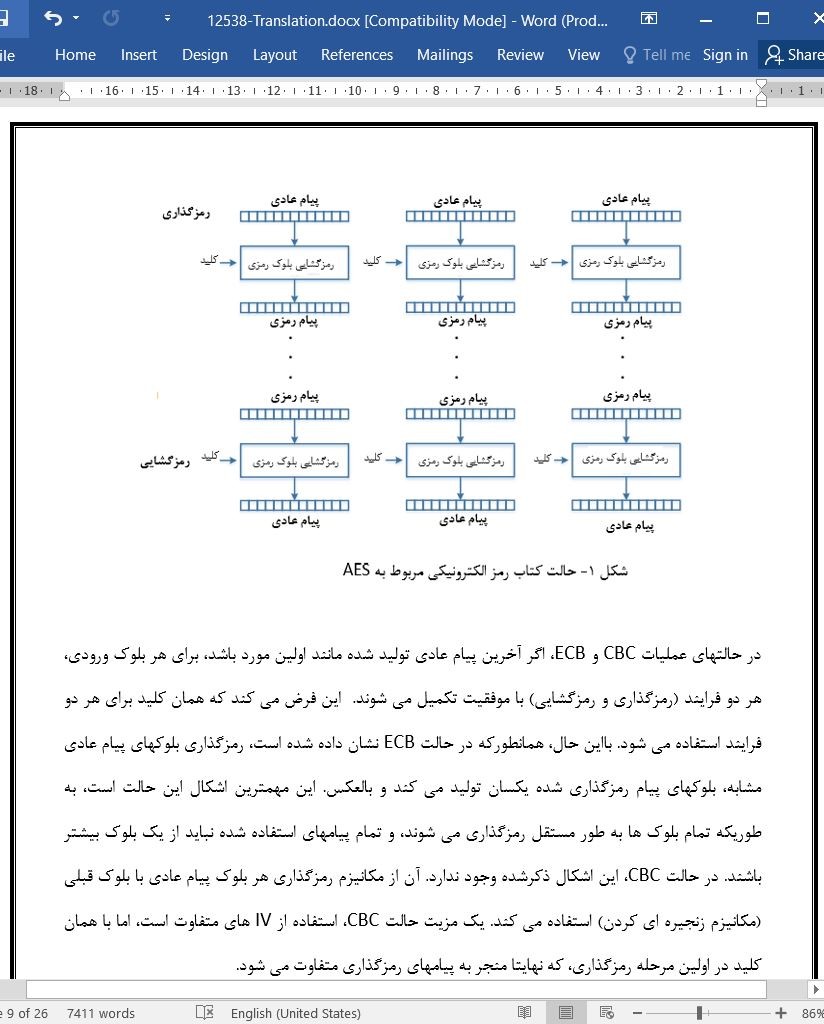

روز به روز، اینترنت اشیا (IoT)، این پتانسیل را دارد تا جامعه ما را با یک روش دیجیتالی تر تغییر دهد. در این مقاله یک سیستم رمزنگاری پیشنهاد شده است، که بعد از بهینه سازی تکنولوژی های اینترنت اشیا، طراحی و پیاده سازی شده است. چون مزایای اینترنت اشیا زیاد هستند، نیاز به یک پایگاه حریم خصوصی به شدت ضروری است تا توسعه یابد. این کار قصد دارد تا این را، اولا، با اجرای کارآمد و انعطاف پذیر اصول اولیه رمزنگاری و حریم خصوصی نشان دهد. دوما، این با، معرفی رمزنگاری کاربردی، با روشی انعطاف پذیرتر و تعاملی تر قابل دست یابی می باشد. این سیستم پیشنهادی و تلفیق این پایگاه با دقت بررسی شده است. در متن این تحقیق، اپلیکیشن رمزنگاری متقارن معرفی شده است، که براساس استاندارد رمزنگاری پیشرفته (AES) در کتاب رمز الکترونیکی (ECB)، زنجیره ای کردن بلوک های رمزی (CBC) و حالتهای شمارنده (CTR) عملیات، برای رمزگذاری و کشف رمز متون، تصاویر، برنامه های داده های الکترونیکی می باشد. علاوه براین، دو طرح امنیتی دیگر توسط این سیستم پیشنهادی پشتیبانی می شوند: حالت AES شمارنده/ گالوا (GCM) و کد AES احراز هویت پیام (GMAC). ادغام پیشنهادی GCM، در طرح احراز هویت، طراحی شد تا به طور همزمان احراز هویت و قابلیت اعتماد را فراهم کند. به عبارت دیگر، GMAC می تواند به عنوان کد احراز هویت پیام استفاده شود. هر دو عملیات از نظر اجرای منابع بهینه سازی می شوند، به طوریکه هزینه اصلی برای هسته AES درنظر گرفته شده است.علاوه براین، براساس نمونه های سخت افزاری یکپارچه، ثبت نام کاربر و اعتبارسنجی، بدون هزینه اضافی و جریمه عملکرد پیشنهاد شده و اجرا می شود. علاوه براین، احراز هویت دو مرحله ای، براساس رمزهای یکبار مصرف (OTC) که می توانند به صورت تصادفی تولید شوند، طراحی و پیشنهاد شده است. بعد از این، منبعی برای سطوح امنیتی، از نظر معماری لایه های اینترنت اشیا، ارائه شده است. پایگاه های سخت افزاری اینترنت اشیا با کمبود سطح امنیتی روبرو می شوند و این فرصتی برای استفاده از مکانیزمهای امنیتی پیشرفته به وجود می آورد. نتایج مقایسه پیاده سازی بر اهمیت آزمایش و سنجش عملکرد الگوریتمهای جایگزین رمزگذاری تاکید می کنند، که توسط پایگاه های سخت افزاری پشتیبانی می شوند.

1- مقدمه

امروزه، توسعه اینترنت غالبا با تبادل فوری داده ها انجام می شود. الگوی استفاده از دستگاه، به شیوه گسترده و جامع، به کاربران این قابلیت را می دهد تا ارتباط برقرار کنند و اطلاعات را به اشتراک بگذارند. به همین دلیل، نیاز به محافظت از دستگاهها و انتشار اطلاعات بین آنها به صورت اجباری تعیین می شود. اینترنت اشیا می تواند به عنوان یک دامنه کاربردی توصیف شود که حوزه های فناوری و اجتماعی مختلف را با هم ادغام می کند [1]. علاوه براین، اینترنت اشیا می تواند، همانطور که در [2] توصیف شد، برای اجرای اهداف، مدلهای رمزنگاری و طرح های امنیتی را باهم جمع آوری کند. برای مثال، سیستمهای اینترنت اشیا می توانند براساس حالتهای عملیات استاندارد رمزنگاری پیشرفته، کتاب رمز الکترونیکی و زنجیره ای کردن بلاک رمز برای رمزنگاری متقارن باشند. الگوریتمهای دیگر مانند RSA، استانداردهای SHA DiffieHellman و رمزنگاری منحنی بیضوی (ECC)، می توانند به عنوان طرح های تکمیلی حریم خصوصی برای رمزنگاری نامتقارن استفاده شوند.

طرح سیستمهای تعبیه شده معمولا براساس ریزپردازنده ها و ریزکنترل کننده ها هستند. نقش سیستمهای تعبیه شده انجام وظایف خاص مانند سنسورهای نمونه برداری می باشد و به خاطر اندازه های کوچک آنها، اثربخشی هزینه و قابلیت حمل بالایی را فراهم می کنند. لازم به ذکر است، که این وسایل براساس نحوه تفسیر داده ها گسسته سازی می شوند. علاوه براین، آنها می توانند برای اپلیکیشن های مختلف مورد استفاده قرار گیرند چون آنها قابل برنامه ریزی و انعطاف پذیر هستند و می توانند بیشتر برای محیط های IoT قابل اجرا باشند. اینترنت اشیا می تواند تقریبا تمام جنبه های وسایل زندگی روزمره را مدیریت کند. بادرنظرگرفتن کمبودهای برنامه های مختلف داده، در اینترنت اشیا سیستمهای امنیتی مدرن نیاز هستند تا توانایی بیشتر، قابلیتهای پردازش داده، انعطاف پذیری و تکامل فنی را به دست آورند.

9- نتیجه گیری و چشم انداز

نیاز به یک سیستم رمزنگاری قابل اعتماد، که از فناوری اینترنت اشیا استفاده کند و آن را اجرا کند، بیش از حد ضروری است تا یک اتصال انعطاف پذیر بین جهان فیزیکی و مجازی داشته باشیم. به همین خاطر، یک سیستم رمزنگاری IoT جدید در این کار پیشنهاد شده است، که تعداد طرح های امنیتی زیادی را ارائه می دهد. رویکردی از سطوح امنیتی مختلف، از نظر رمزگذاری/ رمزگشایی و اجرای موثر آنها، در دستگاه IoT معرفی می شود. بنابراین، مرجع مختصری از سطوح امنیتی مربوط به ارتباط بین معماری لایه های IoT، با جزئیات مورد مطالعه قرار می گیرند.

سیستم رمزنگاری پیشنهادی، به عنوان یک کار گسترده ایجاد شده از انتشارات اولیه خودمان [7]، می تواند به عنوان یک طرح پیشرفته تر و سیستم قدرتمندتر گسترش داده شود؛ هدف می تواند گسترش سیستم با اجرای سایر اصول اولیه رمزنگاری باشد مانند رمزنگاری کلید عمومی، درهم سازی و امضاهای دیجیتالی. رمزنگاری در حوزه سبک، مانند رمزهای دنباله ای (جریانی)، که می توانند در نظر گرفته شوند [19,20]، و همچنین سیستم های رمزنگاری و امنیتی، برای حوزه حساس برنامه های بهداشتی و پزشکی، می توانند مسیرهای تحقیقات آینده باشند [21-23]. علاوه براین، این سیستم باید ارتباط با بردهای متعدد را برای تبادل اطلاعات با استفاده از همان پایگاه فناوری فراهم کند و برای مشکلات مختلف امنیتی راه حل هایی را پیشنهاد دهد [19-21].

Abstract

With each passing day, Internet of Things (IoT), has the potential to transform our society to a more digital way. In this paper, a cryptographic system is proposed, which has been designed and implemented, following the IoT optimized technologies. As the benefits of IoT are numerous, the need for a privacy platform is more than necessary to be developed. This work aims to demonstrate this by, firstly, implementing efficient and flexible, the fundamentals primitives of cryptography and privacy. Secondly, this is achieved, by introducing applied cryptography, in a more interactive and flexible approach. The proposed system and the incorporation of this platform is scrutinized. In the context of this work, an application of symmetric cryptography is introduced, based on the Advanced Encryption Standard (AES) in Electronic Code Book (ECB), Cipher Block Chaining (CBC) and Counter (CTR) modes of operation, for both encryption and decryption of texts, images and electronic data applications. In addition two other security schemes are supported by the proposed system: AES Galois/Counter Mode (GCM) and AES Galois Message Authentication Code (GMAC). The GCM proposed integration, in an authentication scheme, designed to provide authenticity and confidentiality, at the same time. On the other hand, GMAC, can be applied as message authentication code. Both operations, are optimized in sense of implementation resources, since the major cost is targeted to AES core. In addition, based on the integrated hardware modules, user registration and validation is proposed and implemented, with no additional cost, and with no performance penalty. Furthermore, two factor authentication has been designed and proposed, based on One Time Passwords (OTP), which can been produced with a random procedure. After these, a reference to the security levels, as regards to the communication between the IoT layers of the architecture, is presented. IoT hardware platforms are facing lack of security level and this brings the opportunity to use advanced security mechanisms. Implementation comparison results emphasize the importance of testing and measuring the performance of the alternative encryption algorithms, supported by hardware platforms.

1. Introduction

Nowadays, the development of Internet is being shaped mostly by instant data exchange. The pattern of device usage in an extensive and exhaustive way, is giving ability to the users, in order to communicate and share information. For this reason, the need for protecting the devices and the information dissemination among them, is determined as mandatory. Internet of Things (IoT), can be described as an application domain that integrates different technological and social fields [1]. Furthermore, IoT can bring to- gether cryptographic models and security schemes, for implementation purposes, as described in [2]. For example, IoT systems can be based on AES, ECB and CBC modes of operation for symmetric encryption. Other algorithms such as RSA, SHA standards DiffieHellman and Elliptic Curve Cryptography (ECC), can serve as supplemented privacy schemes, for asymmetric cryptography.

Embedded systems design, are usually based on microprocessors, and microcontrollers. The role of embedded systems is to perform specific tasks such as sampling sensors and provide cost effectiveness and high portability, due to their small sizes. It is worthwhile mentioning, that these devices are discretized in how they interpret data. Moreover, they can be utilized for different applications as they are able to be programmable, flexible and can further be applicable to IoT environments. IoT can manage almost every aspect of appliances of everyday life. With an eye to the security lacks of various data applications, in IoT modern security systems are needed, in order to gain more strength, data processing capabilities, flexibility and technological evolution.

9. Conclusions & outlook

The need of a trustworthy cryptographic system, that exploits and implements the IoT technology, is more than necessary, in order to have a flexible connection between the physical and virtual worlds. For these reasons, a novel IoT cryptographic system is proposed in this work, offering a vast number of security schemes. An approach of the different security levels, in terms of encryption/decryption and their efficient implementation, in IoT device are introduced. Furthermore, a brief reference to the security levels as regards the communication between the IoT layers of the architecture, are studied in details.

The proposed cryptographic system, as an extended invited work of the our preliminary publication [3], can be extended more, as a more sophisticated design and powerful system; the objective could be to expand the system by implementing other cryptographic primitives, like Public Key Cryptography, Hashing, and Digital Signatures. The area lightweight cryptography, such as stream ciphers, could also be considered [19,20], as well as cryptography and security systems, for the sensitive area of health and medical applications, can be also crucial future directions [21– 23]. Additionally, this system should provide a connection to multiple boards using the same platform technology, for information exchange and suggest solutions to different security problems [19–21].

چکیده

1- مقدمه

2- فناوری اینترنت اشیا: به سمت یک دوره جدید

3- مفاهیم مبنایی رمزنگاری و حریم خصوصی

4- سطح امنیت و وسایل پیاده سازی

5- برد انتخابی اینترنت اشیا

6- سیستم رمزنگاری پیشنهادی

7- اجرای سیستم پیشنهادی اینترنت اشیا

8- نتایج پیاده سازی و مقایسه ها

9- نتیجه گیری و چشم انداز

منابع

ABSTRACT

1. Introduction

2. Internet of things technology: towards to a new era

3. Privacy and cryptography primitives

4. Security level and implementation devices

5. Selected IoT board

6. Proposed cryptographic system

7. Proposed IoT system implementation

8. Implementations results and comparisons

9. Conclusions & outlook

References

- اصل مقاله انگلیسی با فرمت ورد (word) با قابلیت ویرایش

- ترجمه فارسی مقاله با فرمت ورد (word) با قابلیت ویرایش، بدون آرم سایت ای ترجمه

- ترجمه فارسی مقاله با فرمت pdf، بدون آرم سایت ای ترجمه