دانلود مقاله الگوهای دفاعی موثر برای حملات فیشینگ روی پلتفرم های محاسباتی موبایل

چکیده

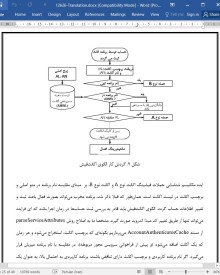

در سالهای اخیر، شاهد افزایش تهدید حملات فیشینگ روی پلتفرمهای محاسباتی موبایل بودهایم. در واقع، فیشینگ موبایل مشخصا به دلیل محدودیتهای سختافزاری دستگاههای موبایل و عادات کابران مویایل، خطرناک است. در این مقاله، بررسی جامعی در مورد آسیبپذیریهای امنیتی ایجاد شده توسط حملات فیشینگ موبایل همانند حملات فیشینگ صفحات وب، حملات فیشینگ برنامه کاربردی، و حملات فیشینگ اکانتهای ثبتشده میپردازیم. الگوهای کنونی که برای حملات فیشینگ وب در کامپیوترهای شخصی طراحی شدهاند، قادر به هدفگیری اثربخش حملات فیشینگ مختلف روی دستگاههای موبایل نیستند. بنابراین الگویی را تحت عنوان موبیفیش که به عنوان یک الگوی ضدفیشینگ ساده خودکار و جدید است، را برای پلتفرمهای موبایل معرفی میکنیم. الگوی موبیفیش به تایید اعتبار صفحات وب، برنامههای کاربردی، و اکانتهای فعال، از طریق مقایسه هویت واقعی با هویت جعلی میپردازد. الگوی موبیفیش روی تلفن هوشمند Nexus 4، با سیستم عامل اندروید 4.2 است، پیادهسازی شده است. ما بطور تجربی به ارزیابی عملکرد پروژه موبیفیش، توسط 100 آدرس سایت (URL) فیشینگ، و آدرسهای URL اصلی مشابه، و همچنین برنامههای کاربردی فیشینگ پرداختیم. نتایج نشان میدهد که الگوی موبیفیش، در تشخیص حملات فیشینگ روی تلفنهای موبایل، بسیار اثرگذار است.

1. مقدمه

هدف از حملات فیشینگ، سرقت اطلاعاتی همچون نامکاربر، رمز عبور، و جزییات کارت اعتباری از طریق جعل هویت یک فرد است. اگرچه پژوهشگران بخش امنیتی، الگوهای ضدفیشینگ بسیاری را مطرح کردهاند اما تهدید حملات فیشینگ هنوز کاهش نیافته است. از یک طرف، بسیاری از سایتهای فیشینگ به سرعت احیا و یا منقضی میشوند. طبق گفته گروه کاری ضدفیشینگ (APWG) ، زمان میانگینی که یک سایت فیشینگ بصورت انلاین پابرجاست حدود 4.5 روز است [1]. کرانور و همکارانش اعلام کردهاند که پایداری آن فقط به چند ساعت میکشد [2]. از طرف دیگر، مهاجمان فیشینگ به بهبود تکنیکهایشان میپردازند به گونهای که حملات جدید انها قادر به خنثیکردن ابزارهای ضدفیشینگ کنونی است.

فیشینگ موبایل به عنوان تهدید نوظهوری است که کاربران موبایل، نهادهای مالی، خریداران آنلاین، و کمپانیهای طراح شبکه اجتماعی را تحت تاثیر قرار میدهد. موسسه ترندمیکرو تعداد 4000 حمله فیشینگ به URLهایی که برای صفحات وب موبایل طراحی شدهاند، شناسایی کرد [3]. اگرچه این تعداد کمتر از 1% از تمام حملات فیشینگ روی URLها را نشان میدهد، اما این تعداد نشان میدهد که پلفرمهای موبایل به اهداف جدید حملات فیشینگ تبدیل شدهاند. توجه داشته باشید که کاربران نیز در حین جستجو اینترنتی با استفاده از تلفن همراهشان، ممکن است مورد سوءاستفاده صفحات وب فیشینگ (که برای مرورگرهای کامپیوتر شخصی طراحی شدهاند) قرار گیرند. روند انجام حملات فیشینگ روی تلفنهای همراه، تحت تاثیر محدودیتهای سختافزاری همچون اندازه کوچک صفحه نمایش، ناسازگاری منابع کاربر و سوییچینگ بین برنامههای کاربردی، نبود نشانگرهای هویتی، عادات و اولویتهای کاربران موبایل، و غیره.

8. نتیجهگیری

در این مقاله، به بررسی مسائل مهم مرتبط با تشخیص فیشینگ موبایل پرداختیم. ما به تعریف الگوی موبیفیش پرداختیم، که به عنوان یک الگوی خودکار جدید دفاعی فیشینگ برای پلتفرمهای موبایل است. همچنین به شناسایی نقطهضعفهای الگوهای ضدفیشینگ مبتنی بر موارد ابتکاری پرداختیم، که تکیه زیادی روی کدهای مبدا HTML دارد. الگوی موبیفیش این مسائل را با استفاده از OCR حل میکند که این سیستم قادر به استخراج دقیق متن از تصویر اسکرینشات رابط صفحه لوگین است، و بدینترتیب، هویت مورد نظر شناسایی میگردد. در مقایسه با الگوهای کنونی ضدفیشینگ مبتنی بر OCR (که فقط برای کامپیوتر شخصی طراحی شده است)، الگوی موبیفیش بسیار ساده است و بدون استفاده از موتورهای جستجو یا تکنیکهای یادگیری ماشین کار میکند. ما به اجرای الگوی موبیفیش روی تلفن هوشمند Nexus 4 گوگل با سیستم عامل اندروید نسخه 2.4 پرداختیم. ارزیابی ما نشان میدهد که موبیفیش میتواند به طور موثری به تشخیص و دفاع بر علیه حملات فیشینگ موبایل بپردازد.

Abstract

Recent years have witnessed the increasing threat of phishing attacks on mobile computing platforms. In fact, mobile phishing is particularly dangerous due to the hardware limitations of mobile devices and the habits of mobile users. In this paper, we did a comprehensive study on the security vulnerabilities caused by mobile phishing attacks, including web page phishing attacks, application phishing attacks, and account registry phishing attacks. Existing schemes designed for web phishing attacks on personal computers (PCs) cannot effectively address the various phishing attacks on mobile devices. Hence, we propose MobiFish, which is a novel automated lightweight antiphishing scheme for mobile platforms. MobiFish verifies the validity of web pages, applications, and persistent accounts by comparing the actual identity to the claimed identity. MobiFish has been implemented on a Nexus 4 smartphone running the Android 4.2 operating system. We experimentally evaluate the performance of MobiFish with 100 phishing URLs and corresponding legitimate URLs, as well as phishing apps. The results show that MobiFish is very effective in detecting phishing attacks on mobile phones.

I. INTRODUCTION

PHISHING attacks aim to steal private information such as usernames, passwords, and credit card details by way of impersonating a legitimate entity. Although security researchers have proposed many anti-phishing schemes, the threat of phishing attacks is not well mitigated. On the one hand, lots of phishing sites expire and revive rapidly. According to the Anti-Phishing Working Group (APWG), the average time that a phishing site stays online is 4.5 days [1]. Cranor et al. even found that, sometimes, it is on the order of hours [2]. On the other hand, Phishing attackers keep improving their techniques so that their new attacks are able to circumvent existing anti-phishing tools.

Mobile phishing is an emerging threat targeting mobile users of financial institutions, online shoppers, and social networking companies. In 2012, researchers from Trend Micro found 4,000 phishing URLs designed for mobile web pages [3]. Although this number takes up less than 1% of all collected phishing URLs, it highlights that mobile platforms have become new targets of phishing attacks. Notice that mobile users could also be spoofed by conventional phishing web pages (designed for PC browsers) when browsing with their phones. The trend of launching phishing attacks on mobile phones may be attributed to the hardware limitations such as the small screen size, the inconvenience of user input and application switching, the lack of identity indicators, mobile user habits and preferences, etc

Almost all phishing attacks on PCs are in the form of bogus websites. Nowadays, with browsers powerful enough to support all kinds of Internet services, people are accustomed to online banking, online shopping, online socializing, etc. They are familiar with being requested to provide, and subsequently providing private information and credentials to websites. Current phishing detection schemes can be roughly divided into two categories: heuristics-based schemes and blacklistbased schemes. Blacklist-based schemes can detect only those phishing sites that are in the blacklist, and cannot detect zeroday phishing attacks such as those that have only appeared for days or hours. It is possible that new phishing sites may have already stolen user credentials or have expired before being added into the blacklist. Heuristics-based schemes largely depend on features extracted from URL and HTML source code, and then other techniques such as machine learning are used to determine the validity. However, we find that the features extracted from HTML source code could be inaccurate, and phishing sites can easily bypass those heuristics.

VIII. CONCLUSION

In this paper, we studied the important issue of mobile phishing detection. We proposed MobiFish, a novel automated phishing defense scheme for mobile platforms. We identified the weaknesses of the heuristics-based anti-phishing schemes that highly rely on the HTML source code of web pages. MobiFish resolves this issue by using OCR, which can accurately extract text from the screenshot of the login interface so that the claimed identity can be verified. Compared to existing OCR-based anti-phishing schemes (designed for PC only), MobiFish is lightweight as it works without using external search engines or machine learning techniques. Besides, MobiFish can also detect the app phishing attacks and account phishing attacks. We implemented MobiFish on a Google Nexus 4 smartphone running the Android 4.2 OS. Our evaluation demonstrated that MobiFish can effectively detect and defend against mobile phishing attacks.

چکیده

1. مقدمه

2. چرا کاربران در معرض حملات فیشینگ موبایل هستند

3. مدلهای حمله فیشینگ موبایل

4. مرور الگوی موبی فیش

5. الگوی موبیفیش

6. پیادهسازی و ارزیابی عملکرد

7. آثار مرتبط

8. نتیجهگیری

منابع

Abstract

.1 INTRODUCTION

.2 WHY USERS ARE SUSCEPTIBLE TO MOBILE PHISHING

.3 MOBILE PHISHING ATTACK MODELS

.4 OVERVIEW OF MOBIFISH SCHEME

.5 THE MOBIFISH SCHEME

.6 IMPLEMENTATION AND PERFORMANCE EVALUATION

.7 RELATED WORK

.8 CONCLUSION

REFERENCES

- اصل مقاله انگلیسی با فرمت ورد (word) با قابلیت ویرایش

- ترجمه فارسی مقاله با فرمت ورد (word) با قابلیت ویرایش، بدون آرم سایت ای ترجمه

- ترجمه فارسی مقاله با فرمت pdf، بدون آرم سایت ای ترجمه