دانلود رایگان مقاله مدیریت شرایط نرم افزار امنیتی به عنوان یک سرویس محاسبات

چکیده

کاربردهای در حال ظهور ابر به سرعت در حال رشد هستند و نیاز به شناسایی و شرایط مدیریت خدمات نیز در حال حاضر بسیار مهم و حیاتی است. سیستم های مهندسی نرم افزار و اطلاعات, تکنیک ها، روش ها و فن آوری های را در طول دو دهه برای کمک به کسب شرایط سرویس ابری، طراحی، توسعه، و تست ایجاد کرده اند. با این حال، با توجه به عدم شناخت ما از آسیب پذیری های امنیتی نرم افزار که باید شناسایی شوند و در طول فاز مهندسی شرایط مدیریت شوند، ما در استفاده از مهندسی نرم افزار، مدیریت اطلاعات و اصول مدیریت شرایط که برای حداقل 25 سال گذشته در حین توسعه سیستم های نرم افزاری امن ایجاد شده اند، بسیار موفق بوده ایم. بنابراین، امنیت نرم افزار را نمی توان درست بعد از ساخت و تحویل یک سیستم به مشتریان اضافه نمود, همانطور که در کاربردهای نرم افزار امروزی دیده می شود. در این مقاله, روش های مختصر، تکنیک ها، و بهترین شرایط عمل مهندسی و مدیریت به عنوان یک سرویس ابری در حال ظهور (SSREMaaES) و نیز دستورالعمل هایی در مورد امنیت نرم افزار به عنوان یک سرویس ارائه شده است. این مقاله همچنین یک مدل یکپارچه امن SDLC (IS-SDLC) را مورد بحث قرار می دهد که به پزشکان، محققان، زبان آموزان و آموزگاران سود خواهد رساند. در این مقاله رویکرد ما برای خدمات سیستم ابر AMAZON EC2 بزرگ نشان داده شده است.

1. مقدمه

شکی نیست که محاسبات ابری, زندگی انسانی، ارتباطات، اقتصاد دیجیتال، اجتماعی و سرگرمی را متحول کرده است. در عین حال, خواسته ها برای کاربردهای اینترنت-محور به سرعت در حال رشد است. تقریبا همه کسب و کارها، کاربردها، دستگاه های سرگرمی، دستگاه های تلفن همراه، روبات ها، سیستم های مقیاس بزرگ (هواپیماها، سیستم های کنترل ماموریت)، سیستم های ایمنی-بحرانی، سیستم های پزشکی، کاربردهای اینترنت دستگاه ها, به دلایل مختلف از جمله ارتقاء آنلاین، برنامه های توزیع شده، پروژه های تیمی، و اتصال به سرور اینترنت-محور هستند. بنابراین، همیشه تقاضای در حال رشد برای کاربردهای امن و اعتماد وجود دارد. حملات سایبری به طور مداوم از هرزنامه ها، فیشینگ، سرقت هویت، و دیگر موارد در حملات مقیاس بسیار بزرگتر مانند پول شویی و تروریسم سایبری در حال افزایش است. یک امکان واقعی وجود دارد که یک حمله شبکه می تواند سیستم های فرمان را غیر فعال کند، شبکه های توان را تضعیف کند، سیل گیرهای سد را باز کند، ارتباطات و سیستم های حمل و نقل را فلج نماید، تشنجات جمعی را ایجاد نماید: که هر یک یا همه آنها می توانند پیش نیاز ابتدایی حمله تروریستی و یا نظامی باشند. اینها برخی از تهدیدات هستند, زیرا برای ارتباطات و مدیریت, ما (شخصی، دولت, سازمان ها، شرکت ها، و کسب و کار) بیشتر به رایانه ها و تلفن همراه وابسته هستیم.

خدمات ابر در حال ظهور در حال افزایش هستند از جمله eHealthCloud، eHealthCloud, E-Learning, E-Manufacturing. Kostoska، Gusev، و Ristov (2014) یک پلت فرم (سیستم عامل) قابلیت حمل ابر جدید (PaaS) را به عنوان یک سرویس توصیف نمودند که می تواند یک پلت فرم ابر را به پلت فرم دیگر بپذیرند و تبادل نمایند و به طور کاملاً خودکار نصب شوند. Han و همکاران, تثبیت VM آگاه از-انرژی را بر اساس الگوریتم آگاه از استفاده-باقیمانده (RUA) پیشنهاد کرده اند. Xu (2013) یک سیستم تولید ابر سازگار (ICMS) را پیشنهاد داده است که منابع محصور را در یک سرویس ابری برای تولید به اشتراک می گذارد که در آن قابلیت های ساخت و فرصت های کسب و کار ادغام می شوند و در یک حوزه منابع بزرگتر محصور پخش می شوند. Srivastava و همکاران (2015) توضیح می دهند که چگونه ابتکارات سلامت الکترونیک و فن آوری, توسط اتصال و مشاوره تخصصی در سراسر جهان برای جراحی های بسیار پیچیده، خدمات استفاده از ابر، خدمات اینترنت اشیا برای جمع آوری و نظارت بر داده، و ادغام های مختلف فن آوری, به دستیابی به خدمات درمانی با یک هزینه بسیار کم کمک می کنند. هدف این مقاله, ارائه مهندسی امنیت نرم افزار به عنوان یک سرویس در حال ظهور که هدف آن, پیشنهاد ابزارها و تکنیک ها در مورد شرایط امنیتی، طراحی برای امنیت نرم افزار، توسعه نرم افزار امن، تجزیه و تحلیل آسیب پذیری، تست امنیت، و معیارهای امنیتی است.

فروشندگان ابر شامل کسب و کارهای شناخته شده مانند AMAZON EC2، IBM, HP. Google, Microsoft Azure می شود. علاوه بر این، کسب و کارهای ابر جدید در بازار مانند 2nd Watch که با AWS (Amazon EC2 Web Service) همکاری نموده است, مهاجرت ابر، مدیریت حجم کار را ارائه می دهد و دارای 75000 نمونه از صدها نفر از مشتریان تحت مدیریت آن است. به طور مشابه، مدیریت خودکار BetterCloud و امنیت داده ها برای سیستم عامل های دفتر ابر، از جمله Google Apps و Microsoft Office 365 365(Whiting, 2015), Hsu and Cheng (2015) یک عامل معنایی به عنوان یک سرویس (SAaaS) را توصیف می کند که دانش را از اطلاعات معنایی جمع آوری و کشف می کند و با خدمات اصلی ابر کار می کند: SaaS ، PaaS و IaaS. همه فروشندگان ابر با نیاز قوی به خدمات ابر امن و مهاجرت کسب و کار موافق هستند.

هدف این مقاله, مطرح نمودن اهمیت توسعه خدمات ابری امن با استفاده از یک رویکرد منظم شناخته شده به عنوان مهندسی امنیت نرم افزار است که به عنوان توسعه نرم افزار امن نیز شناخته می شود. به طور خاص، این مقاله, روش ها و تکنیک های کلیدی در مورد الزامات امنیتی نرم افزار را شناسایی می کند زیرا قلب در حال توسعه خدمات ابری امن است. این مقاله, بهترین رهنمودهای عمل واضح در مورد امنیت نرم افزار را مورد بحث قرار می دهد و مدل Integrated-Secure SDLC (IS-SDLC) را مورد بحث قرار می دهد ما بر مشکلات فعلی در شناسایی و نمایش بصری، فرایند امنیتی که از شرایط امنیتی برگرفته شده است غلبه می کند. علاوه بر این، همه ما از فن آوری های جدید بر اساس محاسبات خدمات، مانند برنامه های تلفن همراه، ذخیره سازی های ابر، شبکه های رسانه های اجتماعی، و خدمات ابر مانند نرم افزار به عنوان خدمات (SaaS), سیستم عامل به عنوان یک سرویس (PaaS) و زیرساخت به عنوان سرویس (IaaS) استفاده می کنیم. نیاز به محاسبات ابری با کارایی بالا و صحت و دقت داده های بزرگ, نیاز به شناسایی کامل الزامات خدمات ابر و مشخصات آن را تقویت می کند. علاوه بر این، امنیت، حریم خصوصی و اعتماد, کلیدهای موفقیت محاسبات ابری هستند که باید شناسایی و به عنوان بخشی از فرایند مدیریت الزامات مشخص شوند. تقسیم بندی این مقاله عبارتست از: بخش 1, مقدمه کار ما، بخش 2, منطق حوزه موضوع، بخش 3, معرفی مهندسی و مدیریت شرایط امنیتی نرم افزاری، و بخش 4, معرفی یک رویکرد یکپارچه برای SDLC ، و بخش نهایی, یک مطالعه موردی در مقیاس بزرگ با استفاده از Microsoft Security Development Lifecycle در مورد تکنیک های مدلسازی تهدید برای خدمات ابر AMAZON EC2 است.

2. چرا مهندسی امنیت نرم افزار؟

مهندسی نرم افزار (SE) روش ها، رویکردها و فن آوری هایی را در بیش از دو دهه ایجاد کرده است. SE نیز تکنیک ها و ابزارهای غنی در مورد شرایط نرم افزار مدل سازی، طراحی، توسعه، تست، مدیریت پیکربندی، و معیارهای نرم افزاری را فراهم می کند. با این حال، مسائل امنیتی, ویژگی های مستقیم نرم افزار های مختلف از قبیل کاربردها، رابط کاربری، شبکه، توزیع، انتقال داده های فشرده، و ابزارهای ارتباطی، و غیره هستند. کاربردهای کنونی در حال توسعه و تحویل هستند. توسعه دهندگان تجاری اولیه با استفاده از فایروال (در سطح برنامه)، و تست نفوذ و مدیریت گروهی از عهده مشکلات امنیتی برآمده اند.

ما همچنین با جنگ افزار اطلاعات، جرایم اینترنتی، سایبر تروریسم در حال رشد سریع، سرقت هویت، هرزنامه و دیگر تهدید های مختلف مواجه هستیم. بنابراین، درک نگرانی های امنیتی با شروع از الزامات، طراحی، و تست برای کمک به ما در ساخت امنیت (BSI) مهم است. McGraw (2006) می گوید: یک جنبه مرکزی و حیاتی از مشکل امنیت کامپیوتر, مشکل نرم افزار است. در این مقاله, مهندسی امنیتی نرم افزار را به عنوان یک رشته تعریف می کنیم که ضبط و مدل سازی برای امنیت، طراحی برای امنیت، اتخاذ بهترین شیوه ها، تست امنیت، مدیریت، و آموزش های امنیتی نرم افزار برای تمام سهامداران را در نظر می گیرد.

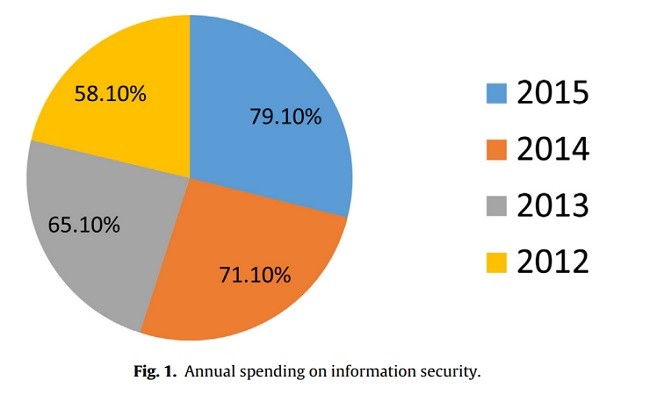

مهندسی نرم افزار به خوبی چارچوب روش ها، تکنیک ها و فرآیندهای غنی را ایجاد نموده است و محصولات و سازمانهای مقیاس کوچک تا بزرگ (CMM، CMMI، SPICE، و غیره)، و فن آوری مرتبط از جمله مدل سازی (UML)، ابزارهای CASE، و ابزار CAST، و دیگران از آن استفاده نمایند. مهندسی نرم افزار نیز به خوبی مدل ها و روش های کیفی، مدل ها و روش های استفاده مجدد، مدل های و روش های قابلیت اطمینان، و لیست های متعددی از روش های دیگر را ایجاد نموده است. مهندسی نرم افزار به مدت طولانی به عنوان بخشی از ویژگی های کیفیت (کیفیت، آزمون پذیری، نگهداری، امنیت، قابلیت اطمینان، قابلیت استفاده مجدد) کمک کرده است. این ویژگی ها را نمی توان فقط به سیستم اضافه نمود, زیرا آنها باید در بخش اولیه مراحل چرخه عمر (یک چرخه عمر توسعه نرم افزار معمولی شامل شروع از مهندسی شرایط (RE)، مشخصات نرم افزار، نرم افزار و طراحی معماری، توسعه نرم افزار (برنامه نویسی)، تست نرم افزار و تعمیر و نگهداری ساخته شوند. امنیت از زمان توسعه کاربردهای مبتنی بر آنلاین, به یک ویژگی بسیار مهم تبدیل شده است. مدیریت پروژه نرم افزار به خوبی تکنیک ها و وسعت دانش از جمله توسعه جهانی (به علت بروز انقلاب اینترنت و مهارت های افراد در سراسر جهان)، تکنیک های کاهش هزینه، تکنیک های مدیریت ریسک، و دیگران را ایجاد کرده است. امروزه، بسیاری از سیستم های و دستگاه های فعلی, مبتنی بر وب هستند و از این رو امنیت باید درست از همان ابتدا به دست آید: باید شناسایی، ضبط، طراحی، توسعه یافته و تست شود. Ashford (2009) گزارش نموده است که 75 درصد خرج کسب و کار UK در بودجه انکشافی نرم افزار در مورد رفع نقص های امنیتی پس از تحویل کالاست. این یک هزینه بزرگ است و عدم اعتماد را در میان مشتریان نیز ایجاد می کند. شکل. 1 چارت برای خرج سالانه در مورد امنیت IT را نشان می دهد که افزایش بیش از 10٪ در هر سال را (Gartner، 2016) نشان می دهد.

abstract

Emerging cloud applications are growing rapidly and the need for identifying and managing service requirements is also highly important and critical at present. Software Engineering and Information Systems has established techniques, methods and technology over two decades to help achieve cloud service requirements, design, development, and testing. However, due to the lack of understanding of software security vulnerabilities that should have been identified and managed during the requirements engineering phase, we have not been so successful in applying software engineering, information management, and requirements management principles that have been established for the past at least 25 years, when developing secure software systems. Therefore, software security cannot just be added after a system has been built and delivered to customers as seen in today’s software applications. This paper provides concise methods, techniques, and best practice requirements engineering and management as an emerging cloud service (SSREMaaES) and also provides guidelines on software security as a service. This paper also discusses an Integrated-Secure SDLC model (IS-SDLC), which will benefit practitioners, researchers, learners, and educators. This paper illustrates our approach for a large cloud system Amazon EC2 service.

1. Introduction

There is no doubt that the cloud computing has revolutionised human lives, communications, digital economy, socialisation, and entertainment. At the same time demands for internet enabled applications grows rapidly. Almost all businesses, applications, entertainment devices, mobile devices, robots, large scale systems (aircrafts, mission control systems), safety-critical systems, medical systems, internet of things devices are internet enabled for various reasons such as online upgrade, distributed applications, team projects, and server connectivity. Therefore, there is ever growing demand for secured applications and trust. Cyber attacks are increasing continuously From spam, phishing, identify theft, and others in much larger scale attacks such as money laundering and cyber terrorism. There is a real possibility that a cyber attack could disable command systems, bring down power grids, open dam floodgates, paralyses communications and transport systems, creating mass hysteria: Any or all of which could be the precursor to terrorist or military attack. These are some of the threats since we (personal, govt. organisations, companies, and business)mostly depend on computers and mobiles for communications and management.

Emerging cloud services are on the increase including eHealth Cloud, E-Learning, E-Manufacturing, etc. Kostoska, Gusev, and Ristov (2014) describe a new cloud protability platform (PaaS) as a service which can accept and exchange from one cloud platform to another platform and installed completely automatically. Han et al., 2016 have proposed an energy-aware VM consolidation based on remaining utilisation-aware algorithm (RUA). Xu (2013) has proposed an interoperable cloud manufacturing system (ICMS) which shares encapsulated resources into a cloud service for manufacturing where manufacturing capabilities and business opportunities are integrated and broadcasted in a larger resource pool. Srivastava et al. (2015) describes how eHealth initiatives and the technology helps to achieve health services at a very low cost by connecting and consulting expertise worldwide for very complicated surgeries, use cloud services, IoT services for collecting and monitoring data, and they also recommend to integrate various technologies. This paper aims to offer software security engineering as an emerging service which aims to offer tools and techniques on security requirements, design for software security, secure software development, vulnerability analysis, security testing, and security metrics.

The cloud vendors include well known businesses such as Amazon EC2, IBM, HP. Google, Microsoft Azure. In addition, there are new cloud businesses on the market such as 2nd Watch which has partnered with AWS (Amazon EC2 Web Service) offers cloud migration, workload management, and has 75,000 instances from hundreds of customers under its management. Similarly, BetterCloud automated management and data security for cloud office platforms, including Google Apps and Microsoft Office 365 (Whiting, 2015), Hsu and Cheng (2015) describe a Semantic Agent as a Service (SAaaS) which collects and discover knowledge from semantic information and works with core cloud services: SaaS, PaaS, and IaaS. All of the cloud vendors agree the strong need for secure cloud services and business migration.

This paper aims to outline the importance of developing secure cloud services using a disciplined approach known as software security engineering and it is also known as secure software development. In particular, this paper identifies key methods and techniques on software security requirements engineering as it is the heart of developing secure cloud services. This paper discusses clear best practice guidelines on software security and discusses our Integrated-Secure SDLC (IS-SDLC) model which overcomes current difficulties in identifying and visually representing security process which have been elaborated From security requirements. In addition, we all enjoy the new technologies based on service computing, such as mobile apps, cloud storages, social media networks, and cloud services such as Software as a Service (SaaS), Platform as a Service (PaaS), and Infrastructure as a Service (IaaS). The need for high performance cloud computing and accuracy and precision of big data enforce the need for complete identification of non-functions cloud service requirements and its specification. In addition, security, privacy & trust are the key to the success of cloud computing, which needs to be identified and specified as part of the requirements management process. This paper divided into: section 1 discusses on introduction to our work, section 2 provides the rationale for the subject area, section 3 introduces software security requirements engineering and management, and section 4 introduces an integrated approach to SDLC, and the final section provides a large scale case study using Microsoft Security Development Lifecycle on threat modelling techniques for Amazon EC2 cloud services.

2. Why software security engineering?

Software Engineering (SE) has established techniques, methods, and technology over two decades. SE also provides rich techniques and tools on modelling software requirements, design, development, testing, configuration management, and software metrics. However, security issues are direct attributes of various software such as applications, user interface, networking, distribution, data-intensive transactions, and communication tools, etc. Current applications are being developed and delivered where security has been patched as aftermath. Early commercial developers have tackled security problems using firewalls (at the application level), penetration testing, and patch management.

We are also faced with tackling fast growing information warfare, cybercrime, cyber-terrorism, identify theft, spam, and other various threats. Therefore, it is important to understand the security concerns starting From requirements, design, and testing to help us Build-In Security (BSI) instead of batching security afterwards. McGraw (2006) says a central and critical aspect of the computer security problem is a software problem. This paper defines software security engineering as a discipline which considers capturing and modelling for security, design for security, adopting best practices, testing for security, managing, and educating software security to all stakeholders.

Software engineering has well established framework of methods, techniques, rich processes that can address small to very large scale products and organisations (CMM, CMMi, SPICE, etc.), and the associated technology such as modelling (UML), CASE tools, and CAST tools, and others. Software Engineering has also been well established quality models and methods, reuse models and methods, reliability models and methods, and numerous lists of other techniques. The so called—lities of software engineering long has been contributed as part of quality attributes (Quality, Testability, Maintainability, Security, Reliability, Reusability). These attributes cannot be just added on to the system as they have to be built in From early part of the life cycle stages (a typical software development lifecycle include starting From requirements engineering (RE), software specification, software & architectural design, software development (coding), software testing, and maintenance. Security has become highly important attribute since the development of online based applications. Software project management has well established techniques and breadth of knowledge including global development (due to emergence of internet revolution and people skills across the globe), cost reduction techniques, risk management techniques, and others. Nowadays, most of the current systems and devices are web enabled and hence security needs to be achieved right From beginning: need to be identified, captured, designed, developed and tested. Ashford (2009) reports UK business spends 75% of the software development budget on fixing security flaws after delivering the product. This is a huge expenditure and it also creates untrustworthiness amongst customers. Fig. 1 shows the chart for the annual spending on IT security which demonstrated the increase of more than 10% each year (Gartner, 2016).

چکیده

1. مقدمه

2. چرا مهندسی امنیت نرم افزار؟

3. مهندسی و مدیریت شرایط امنیتی نرم افزار به عنوان یک سرویس ابری در حال ظهور (SSREMaaES)

4. شناسایی آسیب پذیری امنیتی و یکپارچه سازی برای حملات DDoS

4.1 شرایط امنیتی برای اندازه گیری حملات DDoS

4.2 شناسایی تهدیدات

4.3 ساخت درخت حمله و فرآیند کاهش (تعدیل)

5. فرآیند چرخه عمر توسعه نرم افزار امنیت یکپارچه

6. روش مهندسی شرایط امنیتی نرم افزار به عنوان بخشی از IS-SDLC

7. بهترین رهنمودهای عمل

8. نتیجه گیری

Abstract

Keywords

1. Introduction

2. Why software security engineering?

3. Software security requirements engineering and management as an emerging cloud service (SSREMaaES)

4. Security vulnerability identification and integration for DDoS attacks

4.1. Security requirements for DDoS—take measure for each function service requirements must have associated analysis, threats identified, and mitigation

4.2. Identify threats

4.3. Building attack tree and mitigation process

5. Integrated security software development lifecycle process

6. Software security requirements engineering method as part of IS-SDLC

7. Best practice guidelines

8. Conclusion

Acknowledgement

References