دانلود رایگان مقاله حریم خصوصی در اینترنت اشیا

چکیده

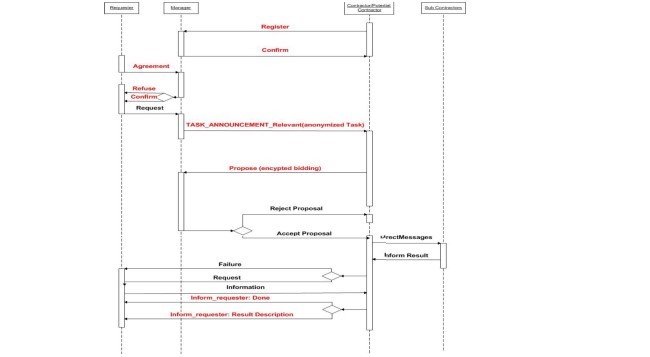

یک شکل جدیدی از محاسبات ،شکل تکامل یافته ی تعداد گسترده ای از مجموعه ی متنوع سیستم های محاسباتی متعارف است که شامل ، سنسورها ،دستگاه ها ،تجهیزات ،نرم افزار و اطلاعات خدمات و برنامه میشود.این شکل جدید از محیط محاسباتی به نام اینترنت اشیا یا (IOT) شناخته میشود.پذیرش اینترنت اشیا سریع است و اشیا در حال تبدیل به عضو جدایی ناپذیر از زندگی روزمره مردم و همچنین عناصر ضروری در فعالیت های روزمره کسب و کار و فرآیندها هستند.ویژگی های گسترده محیطی اشیا ،نگرانی های حفظ حریم خصوصی را به عنوان اشیایی مستقل به همراه درجه ای از اختیار در به اشتراک گذاشتن توانایی های خود ،و دانش به انجام رساندن توانایی های فردی و اجتماعی خود،بر انگیخته است.به این ترتیب حفظ حریم خصوصی مرکزی میشود و یک جنبه محاسباتی از اشیا را به ارث میبرد.کار ارایه شده در اینجا بر اساس مدل اینترنت اشیا به عنوان یک سیستم توزیعی تعاونی(CDS)است.این یک رویکرد نوین از تجزیه و تحلیل و مدل سازی مفاهیم و نگرانی های حریم خصوصی است.حفاظت از حریم خصوصی به عنوان یک فرم از مدیریت "حساسیت اطلاعات" در سطح تعامل ایجاد شده است.چارچوب مدیریت حفظ حریم خصوصی برای سیستم توزیع تعاونی در سطح تعامل ارایه شده است.برنامه استفاده از چارچوب توسط گسترش قرارداد پروتکل شبکه ،برای حمایت از حفظ حریم خصوصی سیستم توزیع تعاونی، نشان داده شده است.

1.معرفی

اینترنت اشیا در حال تبدیل به یک محیط رقابتی جدید با بهم پیوستن اشیا مانند ،خدمات اطلاعاتی و دستگاه ها، تجهیزات و سنسورها با نرم افزار است. آنها قادر به برقراری ارتباط با یکدیگر از طریق اینترنت هستند. رشد آینده اینترنت اشیا بر پایه برنامه ها، بسیار عظیم پیش بینی شده است. یکپارچه سازی شبکه اجتماعی و تکنولوی محاسبات همه گیر در اینترنت اشیا مردم را به صورت فردی و گروهی قادر به ارتباط با محیط میکند1 .آسایشی که در نوآوری تکنولوژی اینترنت اشیا همراه با حفظ حریم شخصی آزموده شده ، همراه با هزینه ی بسیاری بوده است 3،2 .برای مثال، فرآیند سنسور اطلاعات در خانه ای که راهرو و درهایش مجهز به منبع نور و سنسورهای مغناطیسی است میتواند موجب به نمایش گذاشتن ساختمان که طرح آن ممکن است دارای هدف سوء باشد ،میشود. در مثالی دیگر ،بعد از این که آنها در مغازه حضور پیدا میکنند و سنسور ویدئو از آنها عکس هایی تهیه میکند ،پیامی در صفحه فیسبوک مشتری نشان داده میشود. سرویس تشخیص هویت نام آنها ،و سامانه بازشناسی با امواج رادیویی(RFID) مکان مغازه را ضمیمه میکند. در این میان نه تنها مردم ردیابی میشوند بلکه مکان آنها نیز در شبکه آنها به اشتراک گذاشته میشود. علی رغم اشتغال در مکانیزم حفظ حریم شخصی ،مانند اسم مستعار ،تجارت ،رویکرد مبتنی بر وکالت ، و قرار دادن بیشتر محدودیت های عمیق روی تشخیص و استخراج داده ،حفظ حریم شخصی هنوز در اینترنت اشیا درگیر چالش بزرگی است.بعضی ازین مدل ها تنظیمات خاصی را روی محیط اعمال میکنند.بعضی دیگر فقط آدرس ویژگی های اشیا را نمی دهند بلکه اطلاعات جمع میکنند.همچنین بعضی مدل های حفاظت حریم شخصی وفادار به بعهده گیری اشیا مورد اعتماد در محیط هستند.

نگرانی حفظ حریم شخصی ،سیستم های محاسباتی است که دارای محاسبات غیر متمرکز هستند.برای مقابله ،حفظ حریم خصوصی باید به عنوان بخش جدایی ناپذیر از سطح محاسبات ،ضبط شود.این به رفتار حفظ حریم شخصی مانند یک هدف ریاضی و ترکیب آن به عنوان یک عامل کیفیت برای مسائلی که محاسبه شده ،نیاز دارد.به عنوان نتیجه ،حل و فصل حریم خصوصی در اینترنت اشیا ،مستلزم مدل سازی آن به عنوان زمینه محاسباتی است.این مقاله اینترنت اشیا را مانند سیستم های توزیعی تعاونی شده (CDS) ،به عنوان زمینه ی محاسبات که در آن نهاد ها مستقل و خود مختار هستند ،مدلسازی میکند.انتظار میرود که نهادها ،میتوانند برخی از درجه های قدرت در تبادل اطلاعات و قابلیت ،با دیگران را داشته باشند.تعامل از طریق تبادل پیام صورت میگیرد.تلاش ما در تجزیه و تحلیل حریم خصوصی در سیستم های توزیعی تعاونی ،در گسترش دادن یک مدل که حفظ حریم شخصی را مانند یک مفهوم محاسباتی نشان میدهد ،نتیجه داده است و به عنوان یک ابزار تحلیلی که برای ارزیابی دولت از حفظ حریم خصوصی در تنظیمات مختلف تعاملات در سیستم های توزیعی تعاونی استفاده میشود.ما یک تعامل مبنی بر چارچوب حفظ حریم خصوصی که اشیا در اینترنت اشیا ،وابسته به حفاظت از حریم خصوصی که در زمینه محاسبات ضبط شده اند را پیشنهاد میدهیم.

دستیابی های اخیر برای حفظ حریم خصوصی در محیط های نا همگن مانند اینترنت اشیا میتواند به دو دسته اصلی ،طبقه بندی شود :رویکرد های مبتنی بر قانون و رویکرد های مبتنی بر معماری.مدل های راه حل حفظ حریم خصوصی از قانون مبتنی بر مدل های معمولی که برای محیط های بسته طراحی شده اند ،جدا شده است.این رویکرد ها به طور عمده ،در اعمال قوانین بر روی اطلاعات به اشتراک گذاشته شده ،متمرکز است.به دلیل فرض باز بودن محیط در اینترنت اشیا ،روش های مبتنی بر قانون 9 کافی نیست.در بین راه حل های حفظ حریم شخصی مبتنی بر معماری ،تکنیک های ناشناسی هستند مانند 11،4،مکانیزم تجارت ابزار حفظ حریم شخصی 12،5،تبادل اجتماعی و قانون مبنی بر حفاظت حریم شخصی 6.به هر حال در این زمینه ،تکنیک های نا شناس ،محدود به تنظیمات خاص شامل شرکت کنندگان ،جمع آوری کننده اطلاعات و حریفی که باعث تلاش برای جمع آوری اطلاعات فردی از جمع آوری کننده اطلاعات میشود ،وجود دارد.در این زمینه فرض بر این است که ،جمع آوری کننده اطلاعات یک طرف مورد اعتماد است.این مکانیزم ها در جهت محافظت از اطلاعات حساس ،مانند مشارکت اشیا در فرآیند جمع آوری اطلاعات طراحی شده است.آن ها به افشای اطلاعات جمع شده که نسبت داده شده به اشیا ،نمی پردازند 4.ابزار تجارت سودمند مبتنی بر ارزیابی اطلاعات بدست آمده از رد و بدل اطلاعات است.

این مقاله معماری بر پایه ی حفظ حریم شخصی را پیشنهاد میدهد.بقیه مقاله تهیه شده به شرح زیر است.بخش 2 ،بعضی از ویژگی های محیطی اینترنت اشیا و مدل های آن مانند سیستم های توزیعی تعاونی را بیان میکند.بخش 3 مدلی را برای حریم خصوصی در مدل سیستم های توزیعی تعاونی ارائه میدهد.بخش 3 ،چارچوبی را برای مدیریت حفاظت از حریم خصوصی در سطح تعاملی برای سیستم های توزیعی تعاونی مبتنی بر اینترنت اشیا ،شرح میدهد.در نهایت کار در بخش 5 گنجانده شده است.

2. اینترنت اشیا:مشخصات و مدل

در این کار ،عنصر اصلی اینترنت اشیا ،اشیایی که مجهز به فرآیند های محاسباتی دیجیتال و قابلیت های ارتباطی مبتنی بر اینترنت ،هستند. اشیا قابلیت تبادل اطلاعات را بین دیگر اشیا ،در تلاش برای همکاری برای بدست آوردن اهداف فردی و اجتماعی ،دارند.رسیدن به اهداف اشیا ممکن است فراتر از توانایی آنها باشد ،بنابراین برای رسیدن به آنها ممکن است با دیگران هماهنگ شوند.اینترنت اشیا به طور طبیعی ،به عنوان یک محیط باز که در آن با انواع متفاوت طراحی ،اهداف و رفتار کسب و کار ،میتوانند به محیط بپیوندند یا در هر زمانی آن را ترک کنند.این ،به اندازه کافی مدل اینترنت اشیا را به عنوان یک سیستم توزیعی تعاونی هدایت میکند ،که در آن نهاد های اشیا هوشمند ، توانایی انجام قابلیت هارا با قابلیت هماهنگی فعالیت های خود با دیگران برای رسیدن به اهداف فردی یا جمعی ،را دارند.بنابر این اشیا هوشمند با دانش ناقص میتوانند خود مختار و به نفع خود باشند.در این زمینه ،اشیا هوشمند نشان دهنده اشیائی است که قادر به اشتراک گذاری اطلاعات و تصمیم گیری بر اساس اهداف مورد علاقه خود است.

اینترنت اشیا به طور روز افزونی جدایی ناپذیر از کسب و کار روزانه زندگی مردم است به طوری که ،ممکن است اطلاعات به عنوان حساسیت بین اشیا هوشمند و محیط ،در نظر گرفته شود.برای ارائه خدمات ،اطلاعات ممکن است برای جمع آوری یا انجام فرآیند ،با اشیای هوشمند بین محیط تعویض یا رد وبدل شود.این ممکن است به نگرانی حریم خصوصی تحمیل شود.به عنوان مثال ،حسگر های مغناطیسی میتوانند از طریق اینترنت ،توانا ساز باز کننده در را فعال کنند.به هر حال ،بنا به دلایل امنیتی آنهارا به حسگر های ویدیویی برای اجازه مردم هنگام دخول ،مجهزکرده اند.استفاده از برنامه های تشخیص چهره روی فیلم ترکیب شده با فرکانس حضور مردم در خانه ،ممکن است منجر به شناسایی اعضای خانواده از جمله کودکان شود.استفاده از نرم افزار تشخیص چهره ی فیسبوک ،باعث میشود صفحات فیسبوک و مدرسه ای که آنها میروند را پیدا کند 14،13.

3.حریم خصوصی: مفاهیم ،تجزیه و تحلیل و مدل

تمرکز در این بخش بر پایه تجزیه و تحلیل جنبه های اصلی نگرانی های حریم خصوصی و مفاهیمی که برای گسترش چارچوب حفاظت حریم شخصی ،ضروری است.به اشتراک گذاری اطلاعات هر زمان که بین اشیا هوشمند و اینترنت اشیا تعاملی صورت گیرد ،انجام میشود.تعامل از طریق ارتباط مبتنی بر پیام ،تحویل داده میشود.این پیام ها حاوی اطلاعاتی هستند که ممکن است نگرانی های حریم خصوصی ،مانند اشیای هوشمندی که علاقه ای به اشتراک گذاشتن اطلاعات حساس با بقیه ندارند ،را بر می انگیزند.برای هر گونه از اطلاعات یا حالتی از اشیا هوشمند که داده شده ،یک مرز برای قرار گرفتن اطلاعات به اشتراک گذاشته شده ی غیر مهم وجود دارد.این نشان میدهد تعریف ما از حریم خصوصی ،مانند حالتی از مرز قرار گرفتن بین اطلاعات اشیای هوشمند و دنیای بیرون است.در سیستم های توزیعی تعاملی ،اینترنت اشیا بر اساس ویژگی های اشیای هوشمند مدل سازی شده است. W= { e_1…e_n}

در زمینه مدیریت اطلاعات ،اشیا میتوانند به عنوان عملیات و اطلاعات مدلسازی شوند.

e_(i=<o_(i,I_i )>) ,1≤i≤N I_i≡{I_(i,1)…….I_(i,k)…….I_(i,M)} 1≤i≤N 1≤k≤M,

O_i≡{O_(i,1),…,O_(i,w)…,O_(i,W)} , 1≤i≤N ,1≤w≤W

در این زمینه ،اطلاعاتی که در محدوده جریان میابد ،غیر حساس در نظر گرفته شده ،اما به محض اینکه خارج از محدوده قرار گیرد ،حساس تلقی میشود.به عنوان مثال ،در برنامه های خانه هوشمند که استفاده از اینترنت اشیا را توسعه میدهند ،الگوی مصرف انرژی از هر اتاق ،توسط حسگر هایی که از طریق برنامه در حال اجرا روی تلفن همراه میتوانند با خانه ارتباط برقرار کنند ،جمع آوری میشوند.با این مرز در معرض قرار گرفتن این اطلاعات ،شامل شرکت های ارائه دهنده قدرت نیست.این اطلاعات میتواند برای تشخیص الگوی حضور صاحب خانه در خانه توسط ضبط کردن کمترین زمان حضور صاحب خانه در خانه که شامل اطلاعات مهمی برای صاحب خانه است.اجازه بدید که E_(i,k)در معرض محدوده ای که توسط اینترنت اشیا طراحی شده اند ،قرار گیرد.

Abstract

A new form of computation is being evolved to include massive number of diverse set of conventional computing systems, sensors, devices, equipments, software and information services and apps. This new form of computing environment is known as the “Internet-of-Things” (IoT). The adoption of IoT is fast and the “things” are becoming integral part of people day-to-day life as well as essential elements in the businesses everyday activities and processes. Open characteristics of IoT environments raises privacy concern as “things” are autonomous with some degree of authority to sharing their capabilities and knowledge to fulfil their individual or collective tasks. As such privacy becomes central and an inherit computational aspect of the “things”. The work presented here is based on modelling IoT as Cooperative Distributed Systems (CDS). It proposes a novel approach of analysing and modelling privacy concepts and concerns. Privacy protection is captured as a form of “sensitive information” management at the interaction level. A privacy protection management framework for CDS at the interaction level is proposed. The application of the framework has been demonstrated by extending Contract Net Protocol (CNP) to support privacy protection for CDS.

1. Introduction

The Internet of Things is becoming the new computation environment with interconnection of “things” such as software and information services, devices, equipment and sensors. They are able to communicate with each other via the Internet. The future growth of IoT based applications is foreseen to be tremendously high. Incorporation of social networks and ubiquitous computing technologies in IoT enables individuals and groups of people to engage seamlessly with the environment 1. The comfort that is experienced through the innovative technologies in IoT was with the expenses of privacy 2, 3. For instance, processing the sensor information of houses that their hallways and doors are equipped with light and magnet sensors can infer the layout of the building which might be exploited in malicious objectives. In another example, a message is post in a customer Facebook page after they show up at a store and the video sensor collects their picture. Face detection services identify their name and RFID tags locate the store. Through this, not only the people are tracked but also their location is shared with other people in their network. In spite of the employment of privacy mechanism such as anonymization 4, utility tradeoffs 5, proxy based approaches 6, and establishing more profound and strong legal restrictions on data extraction and identification, privacy still is a major challenge in IoT. Some of these models presume a particular setting for environments 4. Some others are not addressing the preferences of entities and they are based on information gain only 5. Also, some privacy protection models adhere to strong assumption of having trusted “things” in the environment .

Privacy is the concern of computational systems that have decentralized computation. To deal with this, privacy has to be captured as an integral part of the computation platform. This requires treating privacy as a mathematical object and incorporating it as a quality factor for the solutions that are computed. As a result, resolving privacy in IoT entails modelling IoT as a computational platform. This paper proposes modelling IoT as Cooperative Distributed Systems (CDS) as the computation platform in which entities are autonomous and self-interested. Entities are expected to have some degree of authority in sharing their information and capabilities with others. The interaction is carried through exchange of messages 8. The efforts we made in analysing privacy in CDS resulted in developing a model that represents privacy as a computational concept and is used as an analytical tool to evaluate the state of privacy in various settings of interactions in CDS. We propose an interaction-based privacy protection framework through which “things” in IoT rely on privacy protection that is captured at the computation platform.

The current approaches for privacy protection in distributed heterogeneous environments such as IoT can be classified into two main categories: rule-based approaches and architectural-based approaches. The privacy solution models that are derived from rule based models typically designed for closed environments. These approaches are mainly concentrate on applying rules over shared information. Because of the open environment assumption in IoT the rule-based approaches 9 are not adequate 10. Among architectural based privacy solutions are anonymization techniques 4, 11, privacy utility trade off mechanisms, 5, 12, social tradeoffs and proxy based privacy protection 6. However, in this context, the anonymization techniques are limited to a particular setting including participants, information collector and an adversary that makes attempt to collect individualized information from the information collector. There is an assumption in this setting that the information collector is a trusted party. These mechanisms are tailored towards protecting the sensitive information such as participation of “things” in information collecting process. They do not address the disclosure of aggregated information that is attributed to “things” 4. The utility trade off mechanisms are based on evaluating the information gain of the exchanged information 5.

This paper proposes architecture based privacy protection framework. The rest of the paper is structured as follows. Section 2 explicates some of characteristics of IoT environment and models it as CDS. Section 3 presents a model for privacy in CDS model. Section 4 elaborates on a framework for managing privacy protection at interaction level for CDS-based IoT. Finally, the work is concluded in section 5.

2. IoT: Characteristics and Model

In this work, the fundamental element of IoT are “things” that are equipped with digital computational processes and Internet-based communication capabilities. “things” are capable of exchanging information with other “things” in attempt to cooperate to achieve individual and collective goals. “things” goals may be beyond their capabilities to achieve for which they may coordinate with others to achieve the goals. IoT naturally evolved as an open environment in which entities with varied types of designs, business objectives and behaviours can join the environment and leave it at any time. This adequately leads to model IoT as a Cooperative Distributed System (CDS) in which entities are Smart Objects (SO) that are capable of performing capabilities with ability to coordinate their activities with others to achieve individual or collective goals. SO can be autonomous and self-interested with incomplete knowledge. In this context, SO represent “things” that are capable of sharing information and making decision based on self-interested objectives.

The IoT is increasingly becoming integral within people’s day-to-day life business entities’ actions which the information might be considered as “sensitive” in relation with other SO of the environment. To provide a service, information might be exchanged and transferred to different SO within the environment for collecting and processing. This may impose privacy concern. As an example, magnet sensors enable opening doors through internet. However, for security reasons they are bound to video sensors to authorize people at the entrance. Applying the face detection programs on videos combining with the frequency of appearances of people in the house, may lead to identify members of the family including children. Using facebook face recognition software also makes it possible to find their facebook pages and possibly the school that they are going 13, 14.

3. Privacy: Concepts, Analysis and Model

The focus in this section is on analysing the main aspects of privacy concerns and concepts that are essential to develop a privacy protection framework. Sharing information among smart objects in IoT occur whenever an interaction takes place. The interaction is delivered through message-based communication. These messages convey information which may raise privacy concerns as such smart objects desire to not sharing sensitive information with others. For any given information or state of a SO, there is a boundary for exposure within which information shared is not sensitive. This suggests our definition of “privacy” as the state of exposure boundary of a smart object’s information with the outside world. In CDS, IoT is modelled as a set of SO entities: W= { e_1…e_n}

In the context of information management, entities can be modelled as operations and information. e_(i=<o_(i,I_i )>) ,1≤i≤N I_i≡{I_(i,1)…….I_(i,k)…….I_(i,M)} 1≤i≤N 1≤k≤M,

O_i≡{O_(i,1),…,O_(i,w)…,O_(i,W)} , 1≤i≤N ,1≤w≤W

In this context, the information that flows within the boundary is considered non-sensitive but it is considered sensitive when it flows outside the exposure boundary. For instance, in smart house applications that are developed using IoT, the detailed energy consumption pattern of each room collected by sensors is communicated to the house manager application that can be running on a cellphone. However, the exposure boundary of this information does not include the power provider company. This information can be used for realizing the pattern of availability of the house holder in the house by capturing the lowest consumption times which is considered sensitive information for many house holders.

چکیده

1. معرفی

2. اینترنت اشیا:مشخصات و مدل

3. حریم خصوصی: مفاهیم ،تجزیه و تحلیل و مدل

4. چارچوب مدیریت حفاظت از حریم خصوصی

4.1 تعامل بر اساس حفاظت از حریم خصوصی

5. نتیجه گیری

منابع

Abstract

1. Introduction

2. IoT: Characteristics and Model

3. Privacy: Concepts, Analysis and Model

4. Privacy Protection Management Framework

4.1. Interaction Based Privacy Protection

5. Conclusion

References