دانلود رایگان مقاله مطالعه جامع در مورد حفظ حریم شخصی

چکیده

شبکه های اجتماعی تبدیل به بخشی از زندگی انسانی شده است.از ابتدا با اشتراک گذاری متن، تصاویر، پیغام شروع شده بود و اخیرا به اشتراک گذاری آخرین اخبار،تصاویر مرتبط با اخبار در حوره رسانه ها،مقالات پرسشی،تکالیف درسی ، و کارگاه های آموزشی در حوزه آموزش و پرورش، بررسی های آنلاین،بازاریابی،و هدف قرار دادن مشتریانی در حوزه کسب و کار، و جوک،موسیقی،و ویدئو در حوزه سرگرمی می پردازد.به دلیل اینکه توسط خوانندگان اینترنتی مورد استفاده قرار می گیرد،برای همین ما ممکن است ما از رسانه های شبکه های اجتماعی به عنوان فرهنگ فعلی اینترنت یاد کنیم.در حالیکه ما از به اشتراک گذاری اطلاعات در رسانه های اجتماعی لذت می بریم،با این حال همچنان بحث امنیت و حفظ حریم شخصی یک بحث بزرگ در این زمینه است.اطلاعات کاربرانی که تمایل به فاش شدن آن اطلاعات ندارند باید به صورت خصوصی نگهداری شود.

1. مقدمه

در چهارچوب بزرگتری از داده کاوی، یک اندازه گیری قابل توجهی از تجزیه و تحلیل تولید کننده ها صورت گرفته است تا بتوان بر اساس آن به سوابقی پیشرفته از رفتار انسانی بین فردی را در سازمان ها و بدون نقض حریم شخصی کاربران داشت.بنابراین،اطلاعات باید اطلاعات به شیوه ای در دسترس باشند که در آن حفظ حریم شخصی به شکلی کحافظت شده و با حفاظتی بسیار مورد بررسی قرار بگیرد.از طرفی دیگر، سوء ظن نسبت به کسانی که تمایل به تجاوز به این حریم و دسترسی به اطلاعات شما را دارند نیز باید در نظر گرفت و نباید به انها اعتماد کرد، زیرا ممکن است هدف اصلی آنها استفاده از تمامی اطلاعات شما باشید، برای همین باید شناخت و شناسایی مواردی که حساس است، برای این جمع آوری ها لازم می باشد.با توجه به نمونه خاصی از سازمان های بین فردی،پایه ترین اندازه گیری که می توان برای پایدار شدن کیفیت حریم شخصی افراد انجام داد را به وسیله بیان وابستگی ها می توان نشان داد.

با توجه به نویسندگان [3]،که پیشنهاد داده بودند هر گونه از بررسی در مورد تعداد مشتریانی که تمایلاتشان را بیان کرده اند، سبب خنثی شدن موارد امنیتی که برای حفاظت از خطر آنها فراهم شده بود می شود و همچنین این موارد نیازمند بررسی حیاتی است.پیشنهاد این نویسندگان این است که ارتباطی آماده برای سازمان های بین فردی و پروفایل کاربران ساکن در آن آماده باشد، اما به مشتریان اجازه شریک شدن در برآورد برخی از اموال تضمین شده با استفاده از اعتبار خودشان را بدهیم، اما هر بار مقداری از بیان اعتبار آنها برای این آشکار سازی لازم می باشد.از دید چشم انداز حریم شخصی [1] ، موضوع حریم شخصی تحت بررسی می باشد و برای اطمینان از اهمیت اساسی آن گروهی علمی خاصی مامور شده اند که مراقب آن باشند.برای اطمینان از حفظ حریم شخصی مشتریان شناخت ویژگی های آنها انجام می شود،و نه آسیب پذیری بر اساس بینام سازی رخ می دهد.بنابراین با توجه به این حقیقت که تنها از یک دید تخصصی جواب ما بیشتر نزدیک به حفظ حریم شخصی تا محافظت به خصوص در طولانی مدت است،حفظ اطلاعات شخصی مشتریان تضمین شده است.

علاوه بر این، بررسی های ناشناخته ای که مرتبط با ویژگی های مختلفی از جمعیت عمومی است که تمایل به ایجاد ارتباطی با یکدیگر و بی خطر برای حریم شخصی کاربران دارند، در سایه این حقیقت که هیچ راه حل واقعی ای برای ارتباط داده ها به یک کاربر خاص وجود ندارد صورت گرفته است.علاوه بر این، پیش نیازهایی که در بالا مطرح شده اند سبب فراهم شدن آشکارسازی مخصوصی می شود و روشهایی که ذره ای در آن مسئولیت پذیری نیز وجود دارد، هنوز از جمله راه هایی فوری برای استفاده در جهت مقابله با مورد ما نمی باشد زیرا ثابت نمی باشد و از آنجایی که این مکانیزم ها به افراد غیر خودی اجازه دنبال کردن کاربرها را می دهد،پس به دنبال خود سبب نقض گمنامی می شود.و این مشکلی که در این مسیر وجود دارد بی ارزش نیست.راه حل کلیدی بستگی به یک رمزنگاری قرار دادی دارد که در آن حریم خصوصی در درجه اول از نظر غیر قابل اجرا بودن لگاریتم هایی گسسته و قدرت امضایی که تا حدودی توسط افراد قابل مشاهده نیست مورد بررسی قرار می گیرد[7].در حقیقت،ما می توانیم فیسبوک را به این شکل در نظر بگیریم که تنها یک رابطه مثبت آنلاین که حول کاربران شبکه احتماعی وجود دارد نیست.حفظ حریم شخصی کاربران ثبت نام شده و جلوگیری از وقوع هر گونه انحرافی از سیاست های داده شده که به نوبه خود می توانند سبب ویرانی جدی حقوق اصلی جامعه می شود را می توان به عنوان نقش اصلی گردانندگان فیسبوک دانست.در رسانه های اجتماعی،برخی از داده های شخصی توسط کاربران چه به صورت آگاهانه و چه به صورت ندانسته به اشتراک گذاشته می شود.برخی اوقات، این اطلاعات خصوصی توسط خود کاربران به صورت آگاهانه به اشتراک گذاشته می شود و در ازای آن برخی از مزایا برای این کاربران فراهم می شود.در طی خدمات شبکه های اجتماعی که مبتنی بر مکان هستند ( که به اختصار LBSNS نامیده می شوند)مانند FireEagle ، Google Latitude ، Nearby و ... می باشد.

2. تهدیدات احتمالی و خطرات حریم شخصی در سایت های شبکه های اجتماعی

طبق نظریه آنالیز حریم شخصی،عوامل تعیین کننده بر روی مزایا و خطرات آزادی نظارت می کنند که بر روی انتخاب یک کاربر برای آشکارسازی میزان اعتبار معین وی تاثیر می گذارد.علاوه بر این اینگونه پیشنهاد شده است که افرادی که به ندرت مشتاق به مخفی کردن حریم خصوصی خود هستند نیز در سطح بالایی از خطر قرار دارند. با استفاده از سایت های شبکه های اجتماعی [4]، مردم خودشان را در برابر انواع خطراتی که سبب از بین رفتن حریم خصوصی آنها می شود باز نگه می دارند.بارها شاهد بودیم که اگر اطلاعات شخصی به شکلی منطقی و دقیق مورد استفاده قرار نگیرد حریم شخصی مورد حمله قرار می گیرد. سازندگان پیشنهاد داده اند که همواره به مواردی که مرتبط با حفاظت اطلاعات خودتان هستند پایبند باشید زیرا در غیر این صورت حملاتی از این طریق رخ می دهد که علت آن از بین رفتن حریم خصوصی و یا تانوانی استراتژی های ناتوان کننده می باشد.افزون بر آن، آنها تخمین زده اند که نفوذ به حریم شخصی می تواند در هنگام پر کردن اطلاعات اختیاری برای یک طرحی مثل دیدار در تعطیلی های مختلف و بدون موافقت صاحب اطلاعات رخ بدهند. با این وجود، اگر استراتژی های مناسب اطلاعاتی به همراه استفاده درست مردم از اطلاعات خودشان و کنترل این دست از اطلاعات رخ دهد،نگرانی هایی که بابت حفظ حریم شخصی وجود دارد را می توان برطرف کرد. به صورت مقایسه ای می توان اینطور گفت که،که این فرضیه بیان می کند که افشاء اطاعات یک ابزار خاصی است که به کاربران اجازه کنترل استفاده در آن را با توجه به اهداف خود، یادگیری و ذهنیت نسبت به حفاظت می دهد.در محدوده اتصلات بین فردی در جامعه اجتماعی آنلاین، چنین حد مقرراتی از طریق تنظیماتی در داخل بخش تنظیمات حریم خصوصی [8] انجام می شود.این تنظیمات امنیتی سبب بهبود ظرفیت کاربران در افشای اطلاعات و علاوه بر آن سبب هموار تر شدن مسیری می باشد که در آن دادن اطلاعات تنظیمات با توجه به نیاز است.

2.1 نقض افشای اطلاعات

اصلی ترین نگرانی که در مورد شکست حریم خصوصی وجود دارد این است که اعتبار کاربر شبیه به یک قرارداد اجتماعی است که در آن کاربر داده های خودش را در مقابل پاداش های مالی و یا غیر مالی معامله می کند.کاملا مشخص است که کاربران قضایی به این نوع از قراردادهای اجتماعی علاقه مند هستند زیرا مزایای آن سبب پیش افتادن آنها از خطرات حال و حتی خطراتی که در آینده ممکن است در معرض آن قرار بگیرند است.پیشنهاد قابل اعتمادی که با این فرضیه مطرح می شود این است که ، مردم با این تصمیم گیری ها بمانند و سبب تجربه بیشترین مزایا و همچنین به حداقل رساندن هزینه ها شوند.و این قضیه اینگونه راه اندازی شده است که از به فاش کردن اطلاعات کاربران بر روی سایت های شبکه های اجتماعی می پردازد. از آنجایی که هدف پیشنهادی مشاهده تاثیرات ذاتی مزایا می باشد، افشاء به دو بخش ساختاری تقسیم بندی می شود:یک قسمت به اندازه گیری میزان آمادگی کاربران پیش از دریافت پاداش برای افشاء می باشد در حالیکه کاربران را به سمت افشاء اطلاعات خود برای دریافت پاداش سوق می دهد.شرایط غیر ظاهری باطنی-بیرونی طبق [2] می باشد.در کارهای اولیه نشان داده شد که هدف از افشاء می تواند اندازه گیری میزان توسعه خاصی به صورت آزاد باشد.

3. متدولوژی پیشنهادی برای مشکلات مرتبط با حریم شخصی در سایت های رسانه های اجتماعی

هدف اصلی این مطالعه اتصال یک سیستم کمی به یک هدف نهایی مشخص برای بررسی اطلاعات اجتماعی دروغین از کاربرهای بالقوه و بدست آوردن جزئیات مورد نیاز مانند داده های دموگرافیک ( جمعیت شناسی) ، داده های موقت، پروفایل های کاربران و سایر مواردی این چنینی از پاسخ دهنگدان است.برای تقویت این روند، ما یک بررسی بر روی سیستمی که به طور کامل در بین بیش از 200 نفر از کاربران رسانه های اجتماعی انجام می شود که توسط تست های استراتژی های غیر احتمالی بر روی مردم انجام خواهد گرفت.تست اسپیرال (مارپیچ) و پاسخ های ناشی از آن به تحلیل گران اجازه اندازه گیری معیاری در مورد سازمان های پیوندی بین فردی می دهد که در حال حاضر آنها از مردم برای حمایت از شبکه اجتماعی جوامع حال حاضر التماس می کنند.بنابراین،این مطالعه جامع بر روی نگرانی های اصلی شبکه های اجتماعی بیشتر تمرکز کرده است و امیدوار است که بتوان خروج از حریم شخصی را به صورت موثرتری مورد شناسایی قرار دهیم.ما برخی از نگرانی هایی که در مورد حریم شخصی کاربران اجتماعی وجود داشت که آنها باید پیش از استفاده از سایت های شبکه های اجتماعی مسئولیت آن را بر عهده بگیرند و تنظیمات حریم شخصی آن را در داخل تنظیمات سایت به منظور جلوگیری از هرگونه نقضی در حریم شخصی خودشان باید انجام دهند.

3.1 پیش بینی رفتار کاربران رسانه های اجتماعی

این مطالعه با هدف کشف حریم شخصی و حریم شخصی در میان سایت های شبکه های اجتماعی که در میان سایر شبکه های محلی و توسط مشتریان به رسمیت شناخته می شود انجام شده است[6]. یک نمونه مطالعاتی شامل 250 مورد برای این فرضیه و از نقاط متمایزی از جهان انتخاب شده بودند.از طرفی دیگر تقریبا 72 نفر از پاسخ دهندگان دارای سنی بین 20 الی 35 سال بودند.که در آن ممکن است، تعداد تجمع سنی بین 28 الی 41 عملا 19% بوده است در حالیکه تفاوت تجمعی 50 یا بیشتر در حدود 0 بوده است.سطح آموزشی این افراد تاثیر به سزایی داشته باشد ، 58% این افراد دارای مدرک لیسانس و فارغ التحصیل بودند که حدود 21 % از این جامعه بودند. سالهای استفاده از اینترنت در این سازمان مشترک بین فردی بر اساس افرادی که در حال استفاده از وب برای حدود 10 سال هستند به 56% می رسد و در رویداد هایی که ماهیت اتصال آن با استفاده از SN طبیعی بوده است دارای شاخص 51% برای سازمان های خوب است و برای سازمانهایی که به شدت شناخته شده هستند این مقدار 49% است.سپس دوباره در 90% از این جامعه مطالعاتی مردم از فیسبوک استفاده می کنند و 36 % از اسلام تگ استفاده می کنند و 62% از توییتر استفاده می کنند برای همین استفاده از مدل حفاظتی فیسبوک برای ما آزادی عمل بیشتری را به همراه خواهد داشت.

3.2 اشکالها و نگرانی های حفظ حریم شخصی

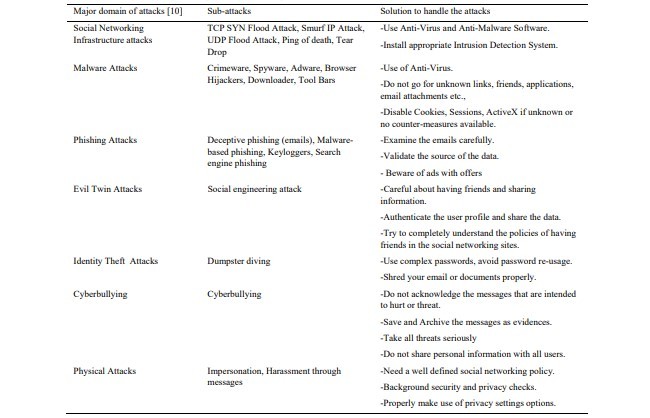

همانطور که در جدول 1 به تصویر کشیده شده است،هنگامی که برخی از اطلاعات را در مورد حفظ حریم شخصی دریافت کردیم و اینکه مردم تا چقدر با حفاظت از آن اطلاعات از نظر شرایط نگهداری آشنا هستند،52 % با این عناصر نگهداری تا حد متوسط آشنا بودند و طراحی مجدد بخش حفاظت رسانه های اجتماعی نشان داده است که در حدود 87% تنها با این محافظت در حد اینکه بخش خاصی از پروفایل خودشان می باشد آشنایی دارند [2] ، در مورد تغییرات این محافظت 43% از افراد اغلب تنظیمات حریم شخصی خودشان را تغییر می دهند به خصوص زمانی که اتفاقی افتاده باشد و 47% هر از گاهی این تنظیمات را تغییر می دهند و همین روند برای تنظیمات رکورد ها و حریم شخصی آنها نیز صدق می کند.

Abstract

Social networks have become a part of human life. Starting from sharing information like text, photos, messages, many have started share latest news, and news related pictures in the Media domain, question papers, assignments, and workshops in Education domain, online survey, marketing, and targeting customers in Business domain, and jokes, music, and videos in Entertainment domain. Because of its usage by Internet surfers in all possible ways, even wee would mention the social networking media as the current Internet culture. While enjoying the information sharing on Social Medias, yet it requires a great deal for security and privacy. The users’ information that are to be kept undisclosed, should be made private.

1. Introduction

In the larger context of data mining, a considerable measure of productive analyzing so as to learn can be found advanced records of human conduct in interpersonal organizations without breaching the users’ privacy. Thus, information ought to be made accessible in a manner that privacy should be safeguarded and protection is extremely scrutinized. On the other hand, the suspicion that any outsider which is intrigued to break down information can be viewed as reliable is truth be told unlikely, because of the key point of preference that the usage of all information, including recognizing and delicate ones, may provide for these gatherings. Due to the specific instance of interpersonal organizations, the most grounded measure that can be received is to make unflinching quality of individual’s privacy who expresses the affiliation.

According to the authors [3], who had proposed that any sort of examination about the number of inhabitants in clients who express inclinations, therefore defusing protection dangers as well as vital investigation. The proposition is still to keep connection ready to the interpersonal organization profiles of their users, however to permit clients to partner some guaranteed property estimations with their credentials, by picking each time they express credits that need to uncover. In the sideline perspective of the privacy domain [1], the subject of privacy has been under scrutiny and ensuring the basic importance given by the particular academic group has deemed to be vigilant. To ensure privacy of clients by recognizing characteristics, not by vulnerability based anonymization. Thus, despite the fact that from an only specialized viewpoint our answer is closer to privacy than protection in the long run, individual information of clients is ensured.

Further, unknown examination relating to different attributes of the general population who communicated such an inclination is saved with no danger for users' privacy, in light of the fact that there is no real way to relate such data to a specific user. Besides, the above prerequisites bring out what is given by particular revelation and bit responsibility approaches, yet an immediate utilization of such ways to deal with our case is not resolute since these mechanism would permit outsiders to follow the user, subsequently breaking namelessness. The issue is in this way not trifling. The key solution depends on a cryptographic convention whose privacy is primarily in view of the infeasibility of discrete logarithms and the power of somewhat blinded signatures [7]. As a matter of fact, we can consider Facebook that it is not just a positive relationship with an online substance additionally as center doled out by the social users. Maintaining privacy of the register users is the central role of the authorities and any deviation of policy given would totally wreck the organizational policy governance which in turn leads to serious havoc to the fundamental rights of society. In social media, some of the private data are shared by the user unknowingly or voluntarily. Sometimes, private details other than that are intentionally shared by the users are extracted from them extrinsically by offering them some benefits. Through the Location-Based Social Network Services (LBSNS) like FireEagle, Google Latitude, Nearby etc., you are able to identify the location of a person. Even you are able to identify the location of his/her friends [9].

2. Possible Threats and Privacy risk in Social Network Sites

As per the privacy analytics viewpoint, determinants would oversee the advantages and pertaining dangers that influence a user’s choice to unveil certain credentials. It additionally proposes that individuals are infrequently eager to forego some privacy for an adequate level of danger. By utilizing Social Networking Sites [4], people open themselves to different sorts of dangers that have the regular impact of breaking their privacy. It had witnessed that privacy may be attacked in a few ways if personal information is not utilized reasonably and dependably. The creators recommend that restricted in which protection can be attacked is through unapproved access to social user information because of privacy break or poor strategies disablement. In addition to that, they had estimated the privacy intrusion can likewise happen as optional utilization where information gathered for one design is utilized to meet different closures, without the learning or assent of the information proprietor. Nonetheless, if the proper information strategies and practices furnish people with control over the revelation and utilization of their own data, protection concerns can be intervened. In a comparable strand, the hypothesis stipulates that divulgence is certain to solid instruments that permit users to control the amount they uncover in light of their objectives, learning and mentalities toward protection. In the connection of online social range interpersonal communication, such limit regulation can be accomplished through the utilization of privacy settings [8]. These securities setting improve users' capacity to reveal the information and additionally paving way for giving information of settings to the need.

2.1. Breach of Information Disclosure

The major setback of the privacy concerns deals that the user credentials is similar to a social contract where the users trade their own data against financial or nonmonetary rewards. It is very obvious that judicious users will keep taking an interest in such a social contract the length of the advantages surpass the present and future dangers of exposure. The suggestion is reliable with the hypothesis, which sets that people settle on decisions that permit them to experience greatest advantages and minimize expenses. It has been set to utilize the desires to reveal the users information given on Social Networking Sites. Since the proposed goal goes for observing the impacts of intrinsic advantages, divulgence aim is part into two construct: one measures user' pre-reward readiness to uncover while alternate measures their prize propelled ability to reveal. The nonappearance of intrinsic–extrinsic qualification [2] in earlier works implied that revelation goal could be measured specifically from important free develops.

3. Proposed Methodology for Privacy issues in Social Media Sites

The sole objective of the study is to connect the quantitative system with a specific end goal to spuriously investigate the social information of the potential users and acquire the much needed details such as demographic data, temporal data, user profile etc., of the respondents. To augment this process, we had taken a survey system that will be thoroughly utilized and disseminated to over more than 200 social media users and the populace will be dictated by the non–probability testing strategy. Spiral testing and respondent-driven examining have additionally permits analysts to make gauges about the interpersonal organization joining the shrouded populace to solicit them on the protection from the current social network communities. Hence, this comprehensive study has focused more on privacy concerns hinges on the social networks and jolt out the privacy breaches effectively. We had identified some of the privacy concerns that the social users can undertake before they uses the social sites and embed their privacy setting on the site to prevent any breach of violation.

3.1. Predicting the behavior of social media users

This study goes for discovering the privacy and privacy in social network sites locales recognition among Social Media clients [6]. A specimen of 250 understudies was chosen haphazardly from distinctive piece of the world. A net of 185 polls were filled effectively and returned. Almost 78% of the respondents were males, while about 22% of them were females .On the other hand, roughly 72 of respondents were in the age bunch 20-35 years of age. Be that as it may, the quantity of respondents in the age gatherings "between 28-41 practically got 19% where different gatherings 50 or more is right around zero. Instructive level played a high effect subsequent to 58% are four year certification and graduate degrees are 21%. The years of utilizing Internet think about the commonality of interpersonal organization on the grounds that from those are utilizing the web for over 10 years are 56% and in the event that we connect the use with nature of SN it indicates 51 % for decently recognizable and 49% for extremely well known . Then again 90% of this study populace is utilizing Facebook and 36 % utilizing IslamTag and 62% twitter so this is leeway for us to think about Facebook protection model.

3.2. Privacy Glitches and Concerns

As it was illustrated in Table 1 that when getting some information about privacy and how well they are mindful of protection and terms of conditions, 52% are modestly acquainted with the elements and redesigns in Social Media protection which was demonstrated that they are acquainted with the protection when 87% confine get to some for certain part in their profile. Be that as it may[2], in the matter of changing protection 43% change their privacy setting every so often which implies just if anything happened and 47% once in a while change their protection setting and the same goes for privacy and record setting.

چکیده

1. مقدمه

2. تهدیدات احتمالی و خطرات حریم شخصی در سایت های شبکه های اجتماعی

2.1 نقض افشای اطلاعات

3. متدولوژی پیشنهادی برای مشکلات مرتبط با حریم شخصی در سایت های رسانه های اجتماعی

3.1 پیش بینی رفتار کاربران رسانه های اجتماعی

3.2 اشکالها و نگرانی های حفظ حریم شخصی

3.3 خطرهای مختلف و احتمالی که ممکن است در سایت های شبکه های اجتماعی رخ بدهد

3.4 تنظیمات حریم شخصی در سایت های شبکه های اجتماعی

4. مدیریت اعتماد و مسائل مرتبط با آن

4.1 راه اندازی حریم شخصی بر روی سایت های شبکه های اجتماعی

5. نتیجه گیری

منابع

Abstract

1. Introduction

2. Possible Threats and Privacy risk in Social Network Sites

2.1. Breach of Information Disclosure

3. Proposed Methodology for Privacy issues in Social Media Sites

3.1. Predicting the behavior of social media users

3.2. Privacy Glitches and Concerns

3.3. Various Possible Threats in Social Networking Sites

3.4. Privacy Setup on Social Networking Sites

4. Trust Management and Issues

4.1. Privacy Setup on Social Networking Sites

5. Conclusion

References