دانلود رایگان مقاله تحقیقی از روش های تشخیص نفوذ در ابر

چکیده

رایانش ابری خدمات مورد تقاضای مقیاس پذیر و مجازی را برای کاربران نهایی با انعطاف پذیری بیشتر و سرمایه گذاری زیرساختی کمتر فراهم می کند. این خدمات با استفاده از اینترنتی که از پروتکل های شبکه ای شناخته شده، استانداردها و قالب بندی هایی با نظارت مدیریت های مختلف است. اشکالات و آسیب پذیری های موجود در تکنولوژی های پایه و پروتکل های برجا مانده سبب بازگشایی دروازه هایی برای اختلال می شود. این مقاله پیمایشی را بر تداخل های مختلف که بر دسترسی، محرمیت و انسجام منابع و خدمات ابری اثر گذار است انجام می دهد. پیشنهادات سیستم های شناسایی تداخل های مشترک (IDS) را در محیط ابری آزمون می کند و انواع و فنون مختلف IDS و سیستم های ممانعت از تداخل ها (IPS) را مورد بحث قرار می دهد و بر توزیع IDS/IPS در ساختار ابری توصیه هایی برای دستیابی به امنیت مطلوب در شبکه های نسل بعدی دارد.

1. مقدمه

رایانش ابری با هدف تامین راحتی، تقاضا براساس نیاز، دسترسی به شبکه برای اشتراک منابع محاسباتی قابل پیکر بندی (مانند شبکه ها، سرورها، حافظه ها، برنامه های کاربردی کامیپوتری (اپلیکیشن ها) و خدمات) فراهم شده است، که می تواند به سرعت بازبینی شود و از حداقل فعالیت مدیریتی یا کنش های تامین کننده خدمات به دور باشد. محیط ابری خدمات را به شکل های مختلف ارائه می دهد: نرم افزار به عنوان یک سرویس SaaS (مثل Google Apps، اپلیکیشن های گوگل)، پلتفرم به عنوان یک سرویس PaaS (مثل موتور جستجوی اپلیکیشن گوگل Google App Engine)، Microsoft's Azure و زیرساخت به عنوان یک سرویس IaaS (Service-Iaas) مثل خدمات وبسایتی آمازون (AWS، اوکالیپتوس (Eucalyptus) ، Open Nebula.

همانگونه که خدمات ابری از طریق اینترنت بازرسی می شود، امنیت و حریم خصوصی خدمات ابری مسائل کلیدی هستند که باید مورد توجه باشند. بررسی موسسه داده های بین المللی (IDC) نشان داد که امنیت بزرگترین چالش رایانش ابری است. اوراق سفید اخیر امنیت محاسبات ابری توسط بخش امنیت سایبری لاکهید مارتین نشان می دهد که نگرانی عمده از امنیت بعد از امنیت اطلاعات، تشخیص و ممانعت از نفوذ در زیرساخت های ابری است. زیرساخت های ابری روش های مجازی سازی، فناوری های یکپارچه و اجرا از طریق پروتکل های استاندارد اینترنتی است. این موارد ممکن است سبب جذب مزاحم به دلیل آسیب پذیری های دخیل در آن باشد.

محاسبات ابری همچنین به سبب حملات قدیمی مختلف از قبیل جعل نشانی IP، جعل آرپ، حمله پروتکل اطلاعات مسیریابی، مسمومیت DNS، جریان، منع سرویس (DoS)، منع سرویس توزیع شده (DDoS) و غیره مثل حمله DoS به زیرساخت ابری آمازون سبب BitBucket.org شد که یک سایت در هاست AWS برای چند ساعت غیر قابل دسترس باقی می ماند. همانطور که در [12] نشان داده شد، محاسبه هزینه با استفاده از روش های کنونی رمز نگاری نمی تواند بر محیط ابری غالب شود. فایروال (دیوار آتشین) می تواند گزینه خوبی برای ممانعت از حملات بیرونی باشد اما برای حملات داخلی کارایی ندارد. سیستم های تشخیص نفوذ (IDS) و سیستم های ممانعت از نفوذ (IPS) باید همراه با زیر ساخت ابری باشد تا این حملات را کاهش دهد.

ادامه مقاله به صورت ذیل سازماندهی شده است. بخش 2 بر حملات تداخل قابل کاربرد در محیط ابری بحث می کند. فایروال های سنتی به عنوان راه حل امنیتی هستند که به طور مختصر در بخش 3 بحث شد. بخش 4 روش های مختلفی را برای IDS/IPS ارائه می دهد و بخش 5 انواع IDS/IPS موجود و کار مشخص محیط ابری را در IDS بررسی می کند. بخش 6 در انتها با مراجع به نتیجه گیری می پردازد.

2. تداخل ها برای سیستم های ابری

این بخش چندین تداخل معمول را نشان می دهد که سبب دسترسی، محرمیت و مسائل منسجم برای منابع و خدمات ابری می شود.

A. حمله داخلی

کاربران ابری مجاز ممکن است برای به دست آوردن (و سوء استفاده) امتیازات غیر مجاز تلاش نمایند. مهاجم های داخلی ممکن است مرتکب کلاهبرداری و فاش نمودن اطلاعات به دیگران (یا تخریب عمدی اطلاعات) شوند. این برایند مسئولیتی جدی را در بر دارد. برای مثال، یک حمله DoS داخلی بر علیه ابر منعطف آمازون نشان داده شده است.

B. حملات طغیانی

در اینجا، مهاجم سعی بر آن دارد که طعمه را با ارسال تعداد بیشماری از بسته هایی از هاست بی ضرر (زامبی ها) در شبکه درگیر نماید. بسته ها می تواند در انواع TCP، UDP، ICMP یا ترکیبی از آنها باشد. این نوع حمله ممکن است به سبب اتصالات شبکه ای غیر قانونی باشد.

در محیط ابری تقاضا برای ماشین های مجازی ها توسط هر کسی از طریق اینترنت قابل دستیابی است که ممکن است سبب حمله DoS (یا DDoS) از طریق زامبی ها شود. حمله سیلابی بر دسترسی به خدمات توسط کاربر مجاز اثر می گذارد. با حمله به یک سرور تامین کننده خدمات خاص، مهاجم می تواند سبب کاهش دسترسی به خدمات مورد هدف شود. چنین حمله ایف حمله مستقیم DoS می شود. اگر منابع سخت افزاری سرور به طور کامل با پردازش تقاضاهای سیلابی تهی شود، جایگزین های خدماتی دیگر بر همان ماشین سخت افزاری به طور طولانی مدت قادر به وظابف هدف خود نیستند. این نوع حمله توزیع شده حمله غیر مستقیم نامیده می شود.

حمله سیلابی ممکن است به طور موثر صورت های مفید را افزایش دهد به طوریکه محیط ابری قادر به تشخیص بین کاربری معمول و جعلی نشود.

C. کاربر با حملات اساسی

در اینجا مهاجم به اکانت (حساب) کاربر مجاز با تشخیص پسورد دستیابی دارد و آن را قادر به استخراج اطلاعات محرمانه برای دستیابی به سطح روت (پایه) برای سیستم می کند. برای مثال بوفر (میانگیر) سابقا برای تولید پوسته های پایه از پردازش در حال اجرای روت ایجاد شده است. این وقتی اتفاق می افتد که کد برنامه کاربردی با میانگیر (بوفر) آماری پر می شود. مکانیزمهایی برای تامین پردازش تصدیقی استفاده می شود که هدف مکرری است از انجاییکه هیچ مکانیزم امنیت استاندارد جهانی وجود ندارد که بتواند برای ممانعت از خطرات امنیتی مثل جریان های کاری بازیابی ضعیف رمز، گزارشهای کلیدی و غیره.

Abstract

Cloud computing provides scalable, virtualized ondemand services to the end users with greater flexibility and lesser infrastructural investment. These services are provided over the Internet using known networking protocols, standards and formats under the supervision of different managements. Existing bugs and vulnerabilities in underlying technologies and legacy protocols tend to open doors for intrusion. This paper, surveys different intrusions affecting availability, confidentiality and integrity of Cloud resources and services. It examines proposals incorporating Intrusion Detection Systems (IDS) in Cloud and discusses various types and techniques of IDS and Intrusion Prevention Systems (IPS), and recommends IDS/IPS positioning in Cloud architecture to achieve desired security in the next generation networks.

I. INTRODUCTION

Cloud computing aims to provide convenient, on-demand, network access to a shared pool of configurable computing resources (e.g. networks, servers, storage, applications, and services), which can be rapidly provisioned and released with minimal management effort or service provider interactions [1]. Cloud provides services in various forms: Software as a Service-SaaS (e.g. Google Apps [2]), Platform as a ServicePaaS (e.g. Google App Engine [3], Microsoft’s Azure [4]) and Infrastructure as Service-IaaS (e.g. Amazon Web Service (AWS) [5], Eucalyptus [6], Open Nebula [7]).

As Cloud services are provisioned through the Internet; security and privacy of Cloud services are key issues to be looked upon. International Data Corporation (IDC) survey [8] showed that security is the greatest challenge of Cloud computing. The recent cloud computing security white paper by Lockheed Martin Cyber Security division [9] shows that the major security concern after data security is intrusion detection and prevention in cloud infrastructures. Cloud infrastructure makes use of virtualization techniques, integrated technologies and runs through standard Internet protocols. These may attract intruders due to many vulnerabilities involved in it.

Cloud computing also suffers from various traditional attacks such as IP spoofing, Address Resolution Protocol spoofing, Routing information Protocol attack, DNS poisoning, Flooding, Denial of Service (DoS), Distributed Denial of Service (DDoS) etc. E.g. DoS attack on the underlying Amazon Cloud infrastructure caused BitBucket.org, a site hosted on AWS to remain unavailable for few hours [10]. As shown in [12], the computing-cost using current cryptographic techniques cannot be overlooked for Cloud. Firewall can be a good option to prevent outside attacks but does not work for insider attacks. Efficient intrusion detection systems (IDS) and intrusion prevention systems (IPS) should be incorporated in Cloud infrastructure to mitigate these attacks.

Rest of the paper is organized as follows. Section 2 discusses various intrusion attacks applicable to Cloud environment. Traditional firewalls as a security solution are discussed briefly in section 3. Section 4, presents various techniques for IDS/IPS and section 5 surveys existing IDS/IPS types and examines Cloud specific work on IDS. Section 6 concludes with references at the end.

II.INTRUSIONS TO CLOUD SYSTEMS

This section illustrates several common intrusions, which causes availability, confidentiality and integrity issues to Cloud resources and services.

A. Insider attack

Authorized Cloud users may attempt to gain (and misuse) unauthorized privileges. Insiders may commit frauds and disclose information to others (or destroy information intentionally). This poses a serious trust issue. For example, an internal DoS attack demonstrated against the Amazon Elastic Compute Cloud (EC2) [11].

B. Flooding attack

Here, attacker tries to flood victim by sending huge number of packets from innocent host (zombies) in network. Packets can be of type TCP, UDP, ICMP or a mix of them. This kind of attack may be possible due to illegitimate network connections.

In case of Cloud, the requests for VMs are accessible by anyone through Internet, which may cause DoS (or DDoS) attack via zombies. Flooding attack affects the service’s availability to authorized user. By attacking a single server providing a certain service, attacker can cause a loss of availability on the intended service. Such an attack is called direct DoS attack. If the server’s hardware resources are completely exhausted by processing the flood requests, the other service instances on the same hardware machine are no longer able to perform their intended tasks. Such type of distributed attack is called indirect attack.

Flooding attack may raise the usage bills drastically as the Cloud would not be able to distinguish between the normal usage and fake usage.

C. User to Root attacks

Here, an attacker gets an access to legitimate user’s account by sniffing password. This makes him able to exploit vulnerabilities for gaining root level access to system. For example, Buffer overflows are used to generate root shells from a process running as root. It occurs when application program code overfills static buffer. The mechanisms used to secure the authentication process are a frequent target since there are no universal standard security mechanisms that can be used to prevent security risks like weak password recovery workflows, phishing attacks, keyloggers etc.

چکیده

1. مقدمه

2. تداخل ها برای سیستم های ابری

A. حمله داخلی

B. حملات طغیانی

C. کاربر با حملات اساسی

D. اسکن پورت (مسیر یابی)

E. حمله به ماشین مجازی (VM) یا فوق مجازی

F. حملات کانالی پنهانی

3. فایروال ها: راه حلی عام برای گذرگاه های غیر مجاز

4. فنون IDS و IPS: سیر تکاملی

A. شناسایی بر پایه امضا

B. شناسایی غیر متعارف

C. IDS بر پایه شبکه عصبی مصنوعی

D. IDS بر مبنای منطق فازی

E. IDS بر پایه احکام پیوسته

F. IDS بر پایه ماشینی برداری پشتیبانی (SVW)

G. IDS بر پایه الگوریتم ژنتیکی (GA)

H. فنون هیبرید

5. انواع مختلف IDS/IPS مورد استفادع در محاسبات ابری

A. سیستم های شناسایی تداخل بر اساس هاست (HIDS)

B. سیستم شناسایی تداخل بر اساس شبکه (NIDS)

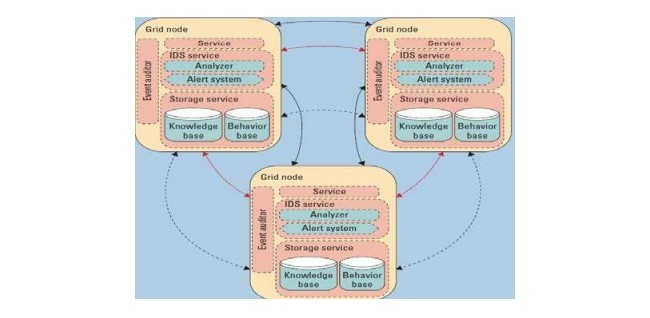

C. سیستم توزیع شده شناسایی تداخل (DIDS)

D. سیستم های شناسایی تداخل بر مبنای هایپرویژر

E. سیستم ممانعت از تداخل (IPS)

F. سیستم ممانعت و شناسایی تداخل (IDPS)

6. نتیجه گیری

منابع

Abstract

1. INTRODUCTION

2.INTRUSIONS TO CLOUD SYSTEMS

A. Insider attack

B. Flooding attack

C. User to Root attacks

D. Port Scanning

E. Attacks on Virtual Machine (VM) or hypervisor

F. Backdoor channel attacks

3. FIREWALLS: COMMON SOLUTION TO INTRUSIONS

4. IDS AND IPS TECHNIQUES: EVOLUTION

A. Signature based Detection

B. Anomaly Detection

C. Artificial Neural Network (ANN) based IDS

D. Fuzzy Logic based IDS

E. Association Rule based IDS

F. Support Vector Machine (SVM) based IDS

G. Genetic Algorithm (GA) based IDS

H. Hybrid Techniques

5. VARIOUS TYPES OF IDS/IPS USED IN CLOUD COMPUTING

A. Host based Intrusion Detection Systems (HIDS)

B. Network based Intrusion Detection System (NIDS)

C. Distributed Intrusion Detection System (DIDS)

D. Hypervisor-based Intrusion Detection Systems

E. Intrusion Prevention System (IPS)

F. Intrusion Detection and Prevention System (IDPS)

6. CONCLUSION

REFERENCES