دانلود رایگان مقاله امنیت و حریم خصوصی در رایانش ابری

چکیده

پیشرفت های اخیر موجب افزایش محبوبیت و موفقیت محاسبات ابری شده است. با این حال، هنگامی که برون سپاری داده ها و برنامه های تجاری به شخص ثالث باعث موضوعات امنیتی و مسائل خصوصی می شود, این مقوله به یک نگرانی حیاتی تبدیل می شود. در سراسر مطالعه پیش رو، نویسندگان, به دنبال هدف مشترک ارائه یک بررسی جامع از مسائل امنیت و حریم خصوصی موجود در محیط های ابری هستند. ما پنج صفات نماینده امنیت و حریم خصوصی (به عنوان مثال، محرمانه بودن، صداقت (انسجام)، در دسترس بودن، مسئولیت پذیری (پاسخگویی)، و حفاظت از حریم خصوصی) را شناسایی کرده ایم. با شروع از این ویژگی ها، ما روابط در میان آنها را ارائه می دهیم، آسیب پذیری هایی که ممکن است توسط مهاجمان، مدل های تهدید، و همچنین استراتژی های دفاعی موجود در یک سناریوی ابر مورد سوء استفاده قرار گیرد. جهت تحقیقات آینده برای هر یک از ویژگی ها از قبل تعیین شده است.

1. مقدمه

رایانش ابری به عنوان یک نقطه ارتباط در صنعت و دانشگاه ظهور یافته است؛ این مقوله نشان دهنده یک مدل کسب و کار جدید و الگوی محاسبات است که تأمین منابع محاسباتی و ذخیره سازی را بر حسب تقاضا میسر می سازد. منافع اقتصادی به منزله یک محرک اصلی برای محاسبات ابری هستند, با توجه به این واقعیت که محاسبات ابری یک موثر راه برای کاهش هزینه های سرمایه (CAPEX) و هزینه های عملیاتی ار ارائه می دهد (OPEX). تعریف محاسبات ابری در بسیاری از متون ارائه شده است [1]، [2]، [3]، [10]، اما هیچ یک, به طور گسترده ای شناخته نشد. در سراسر این متن [1] استناد می کنیم که محاسبات ابری بدین صورت تعریف می شود: " الگوی محاسبات توزیع شده در مقیاس بزرگ که توسط اقتصادهای مقیاس راه اندازی می شود که در آن, حوزه ای از قدرت ، ذخیره سازی، سیستم عامل ها، و خدمات انتزاعی، مجازی، قابل مقیاس از نظر پویایی و مدیریت شده بر حسب تقاضا به مشتریان خارجی بر روی اینترنت تحویل داده می شوند".

A. معماری ابر

شکل. 1 معماری کلی از یک پلت فرم ابر را به تصویر می کشد که پشته ابر [61] نیز نامیده می شود. با ساختمانی بر اساس امکانات سخت افزاری (که معمولاً توسط مراکز داده مدرن پشتیبانی می شود)، خدمات ابر را می توان در اشکال مختلف از لایه پایین تا لایه بالا ارائه نمود. در پشته ابر، هر لایه یک مدل سرویس را نشان می دهد. زیرساخت به عنوان یک سرویس (IaaS) در لایه پایین ارائه می شود، که در آن منابع جمع می شوند و از لحاظ فیزیکی مدیریت می شوند (به عنوان مثال، Emulab) و یا عملاً (به عنوان مثال، Amazon EC2),)، و خدمات در شکل های ذخیره (به عنوان مثال، GoogleFS) شبکه (به عنوان مثال، OpenFlow) یا قابلیت محاسباتی (به عنوان مثال، Hadoop MapReduce) تحویل داده می شوند. لایه میانی, سیستم عامل به عنوان خدمت را تحویل می دهد (PaaS)، که در آن خدمات به عنوان یک محیط برای برنامه نویسی (به عنوان مثال، Django) و یا اجرای نرم افزار (به عنوان مثال، Google App Engine) ارائه می شوند. نرم افزار به عنوان خدمات (SaaS) واقع در لایه بالاست که در آن یک ارائه دهنده ابر انعطاف پذیری مشتری را صرفاً با ارائه برنامه های کاربردی نرم افزار به عنوان یک سرویس بیشتر محدود می کند. به غیر از تأمین خدمات، ارائه دهنده ابر, یک مجموعه از ابزارها و امکانات مدیریت (به عنوان مثال، به عنوان مثال مدیریت خدمات لحظه ای چرخه عمر، اندازه گیری و صدور صورت حساب، پیکربندی پویا) را به منظور مدیریت یک سیستم ابری بزرگ حفظ می کند.

B. ویژگی های ابر و چالش های امنیتی

اتحادیه امنیت ابر پنج ویژگی ضروری [6] را خلاصه نموده است که نشان دهنده رابطه با و تفاوت از، الگوی محاسبات سنتی است.

• سلف سرویس بر اساس تقاضا - یک مشتری ممکن است به طور یک جانبه توانایی های محاسبات را به دست آورد، مانند استفاده از سرور های مختلف و ذخیره سازی شبکه، بر اساس تقاضا، بدون تعامل با ارائه دهنده ابر.

• دسترسی به شبکه گسترده - خدمات در سراسر اینترنت از طریق یک مکانیسم استاندارد تحویل داده می شوند که اجازه می دهد تا مشتریان از طریق ابزارهای ناهمگن نازک یا ضخیم کاربر (به عنوان مثال، رایانه های شخصی، تلفن همراه، و PDA ها) به خدمات دسترسی داشته باشند.

• ادغام منابع - ارائه دهنده ابر با ادغام منابع محاسباتی، یک مدل چند-مستاجر را برای خدمت به مشتریان متعدد به کار می گیرد که منابع فیزیکی و مجازی مختلفی هستند که به طور پویا با توجه به تقاضای مشتری اختصاص داده و یا منصوب می شوند. نمونه هایی از منابع شامل ذخیره سازی، پردازش، حافظه، پهنای باند شبکه، و دستگاه های مجازی می شوند.

• انعطاف پذیری سریع - قابلیت ها را می توان به سرعت و با انعطاف پذیری برای مقیاس بندی خارجی سریع تدارک دید یا به سرعت برای مقیاس بندی داخلی سریع منتشر نمود. از نقطه نظر مشتریان، قابلیت های موجود باید نامحدود به نظر برسند و دارای قابلیت خریداری در هر مقدار در هر زمان باشند.

• خدمات اندازه گیری شده - خدمات خریداری شده توسط مشتریان را می توان تعیین کمیت نمود و اندازه گیری کرد. برای ارائه دهنده و مشتریان، استفاده از منابع باید نظارت، کنترل، اندازه گیری و گزارش شوند.

رایانش ابری, با توجه به ویژگی های جذاب آن, به یک مدل کسب و کار موفق و محبوب تبدیل شده است. علاوه بر مزایای در دست، از ویژگی های سابق نیز به مسائل امنیتی جدی مخصوص-ابر منجر می شوند. افرادی که نگرانی آنها, امنیت ابر است, همچنان برای انتقال کسب و کار خود به ابر تردید دارند. مسائل امنیتی, مانع غالب توسعه و استفاده گسترده از محاسبات ابری است. سه چالش اصلی برای امن و قابل اعتماد نمودن سیستم ابر وجود دارد:

• برون سپاری - برون سپاری, هزینه های سرمایه (CAPEX) و هزینه های عملیاتی را برای مشتریان ابر پایین می آورد. با این حال، برون سپاری نیز بدان معنی است که مشتریان از لحاظ فیزیکی کنترل بر داده ها و وظایف خود را از دست می دهند. مشکل از دست دادن کنترل به یکی از علل ریشه ای ناامنی ابر تبدیل شده است. برای رسیدگی به مسائل امنیت برون سپاری، ابتدا، ارائه دهنده ابر باید با ارائه رایانش و ذخیره سازی داده ها مورد اعتماد و امن, قابل اعتماد باشد؛ دوم، داده های برون سپاری شده و محاسبات باید از نظر محرمانگی، یکپارچگی، و دیگر سرویس های امنیتی, برای مشتریان قابل تایید باشند. علاوه بر این، برون سپاری به طور بالقوه متحمل نقض حریم خصوصی خواهد شد، با توجه به این واقعیت که داده های حساس / طبقه بندی شده خارج از از کنترل مالکان هستند.

• چند-اجاره (مستاجر) - چند اجاره بدان معنی است که پلت فرم ابر به اشتراک گذاشته می شود و توسط مشتریان متعدد استفاده می شود. علاوه بر این، در یک محیط مجازی، داده های متعلق به مشتریان مختلف را می توان در همان دستگاه فیزیکی با سیاست تخصیص منابع معین قرار داد. دشمنانی که می توانند مشتریان ابر مشروع باشند, ممکن است از این موضوع سوء استفاده نمایند. مجموعه ای از مسائل امنیتی مانند نقض داده ها [5]، [17]، [29]، نقض محاسبات [5]، حمله سیل [26]، و غیره، متحمل بدین ترتیب ایجاد می شود. با اينكه چند-اجاره یک انتخاب قطعی فروشندگان ابر با توجه به بهره وری اقتصادی آن است، آسیب پذیری های جدیدی را برای پلت فرم ابر فراهم می کند. بدون تغییر الگوی چند-اجاره، طراحی مکانیزم های امنیتی جدید برای مقابله با خطرات احتمالی ضروری است.

• داده های عظیم و محاسبات شدید - محاسبات ابری قادر به هدایت ذخیره سازی داده های انبوه و وظایف محاسباتی شدید است. بنابراین، مکانیزم های امنیتی سنتی با توجه به محاسبات غیر قابل تحمل یا سربار ارتباطات کافی نیستند. به عنوان مثال، به منظور بررسی صداقت داده ها که از راه دور ذخیره می شوند، مخلوط کردن کل مجموعه داده ها غیر عملی است. برای این منظور، استراتژی ها و پروتکل های جدید انتظار می روند.

C. تکنیک های پشتیبانی

رایانش ابری از مجموعه ای از تکنیک های موجود، مانند شبکه بندی مرکز داده (DCN)، مجازی سازی، ذخیره سازی توزیع شده، MapReduce، برنامه های کاربردی وب و خدمات، و غیره استفاده کرده است.

مرکز داده های مدرن عملاً به عنوان یک حامل موثر از محیط های ابر به کار گرفته شده است. که عظیم محاسبات و قابلیت ذخیره سازی را با ترکیب هزاران دستگاه با تکنیک های DCN فراهم می کند.

تکنولوژی مجازی سازی به طور گسترده در محاسبات ابر برای تخصیص پویای منابع ارائه دهنده و تأمین خدمات ، به خصوص در IaaS استفاده می شود. با مجازی سازی، چند OS را می توان در دستگاه فیزیکی بدون تداخل با یکدیگر قرار داد.

Abstract

Recent advances have given rise to the popularity and success of cloud computing. However, when outsourcing the data and business application to a third party causes the security and privacy issues to become a critical concern. Throughout the study at hand, the authors obtain a common goal to provide a comprehensive review of the existing security and privacy issues in cloud environments. We have identified five most representative security and privacy attributes (i.e., confidentiality, integrity, availability, accountability, and privacy-preservability). Beginning with these attributes, we present the relationships among them, the vulnerabilities that may be exploited by attackers, the threat models, as well as existing defense strategies in a cloud scenario. Future research directions are previously determined for each attribute.

I. INTRODUCTION

CLOUD computing has begun to emerge as a hotspot in both industry and academia; It represents a new business model and computing paradigm, which enables ondemand provisioning of computational and storage resources. Economic benefits consist of the main drive for cloud computing due to the fact that cloud computing offers an effective way to reduce capital expenditure (CapEx) and operational expenditure (OpEx). The definition of cloud computing has been given in many literatures [1], [2], [3], [10], but nothing has gained wide recognition. Throughout this working text, we cite [1], which defines cloud computing as: ”A large-scale distributed computing paradigm that is driven by economies of scale, in which a pool of abstracted, virtualized, dynamicallyscalable, managed computing power, storage, platforms, and services are delivered on demand to external customers over the Internet.”

A. cloud architecture

Fig. 1 depicts the general architecture of a cloud platform, which is also called cloud stack [61]. Building upon hardware facilities (usually supported by modern data centers), cloud services may be offered in various forms from the bottom layer to top layer. In the cloud stack, each layer represents one service model. Infrastructure-as-a-Service (IaaS) is offered in the bottom layer, where resources are aggregated and managed physically (e.g., Emulab) or virtually (e.g., Amazon EC2), and services are delivered in forms of storage (e.g., GoogleFS), network (e.g., Openflow), or computational capability (e.g.Hadoop MapReduce). The middle layer delivers Platform-asa-Service (PaaS), in which services are provided as an environment for programming (e.g., Django) or software execution (e.g., Google App Engine). Software as a Service (SaaS) locates in the top layer, in which a cloud provider further confines client flexibility by merely offering software applications as a service. Apart from the service provisioning, the cloud provider maintains a suite of management tools and facilities (e.g., service instance life-cycle management, metering and billing, dynamic configuration) in order to manage a large cloud system.

B. Cloud Characteristics and Security Challenges

The Cloud Security Alliance has summarized five essential characteristics [6] that illustrate the relation to, and differences from, traditional computing paradigm.

• On-demand self-service – A cloud customer may unilaterally obtain computing capabilities, like the usage of various servers and network storage, as on demand, without interacting with the cloud provider.

• Broad network access – Services are delivered across the Internet via a standard mechanism that allows customers to access the services through heterogeneous thin or thick client tools (e.g., PCs, mobile phones, and PDAs).

• Resource pooling – The cloud provider employs a multitenant model to serve multiple customers by pooling computing resources, which are different physical and virtual resources dynamically assigned or reassigned according to customer demand. Examples of resources include storage, processing, memory, network bandwidth, and virtual machines.

• Rapid elasticity – Capabilities may be rapidly and elastically provisioned in order to quickly scale out or rapidly released to quickly scale in. From customers’ point of view, the available capabilities should appear to be unlimited and have the ability to be purchased in any quantity at any time.

• Measured service – The service purchased by customers can be quantified and measured. For both the provider and customers, resource usage will be monitored, controlled, metered, and reported.

Cloud computing becomes a successful and popular business model due to its charming features. In addition to the benefits at hand, the former features also result in serious cloud-specific security issues. The people whose concern is the cloud security continue to hesitate to transfer their business to cloud. Security issues have been the dominate barrier of the development and widespread use of cloud computing. There are three main challenges for building a secure and trustworthy cloud system:

• Outsourcing – Outsourcing brings down both capital expenditure (CapEx) and operational expenditure for cloud customers. However, outsourcing also means that customers physically lose control on their data and tasks. The loss of control problem has become one of the root causes of cloud insecurity. To address outsourcing security issues, first, the cloud provider shall be trustworthy by providing trust and secure computing and data storage; second, outsourced data and computation shall be verifiable to customers in terms of confidentiality, integrity, and other security services. In addition, outsourcing will potentially incur privacy violations, due to the fact that sensitive/classified data is out of the owners’ control.

• Multi-tenancy – Multi-tenancy means that the cloud platform is shared and utilized by multiple customers. Moreover, in a virtualized environment, data belonging to different customers may be placed on the same physical machine by certain resource allocation policy. Adversaries who may also be legitimate cloud customers mayexploit the co-residence issue. A series of security issues such as data breach [5], [17], [29], computation breach [5], flooding attack [26], etc., are incurred. Although Multi-tenancy is a definite choice of cloud venders due to its economic efficiency, it provides new vulnerabilities to the cloud platform. Without changing the multi-tenancy paradigm, it is imperative to design new security mechanisms to deal with the potential risks.

• Massive data and intense computation – cloud computing is capable of handling mass data storage and intense computing tasks. Therefore, traditional security mechanisms may not suffice due to unbearable computation or communication overhead. For example, to verify the integrity of data that is remotely stored, it is impractical to hash the entire data set. To this end, new strategies and protocols are expected.

C. Supporting techniques

Cloud computing has leveraged a collection of existing techniques, such as Data Center Networking (DCN), Virtualization, distributed storage, MapReduce, web applications and services, etc.

Modern data center has been practically employed as an effective carrier of cloud environments. It provides massive computation and storage capability by composing thousands of machines with DCN techniques.

Virtualization technology has been widely used in cloud computing to provider dynamic resource allocation and service provisioning, especially in IaaS. With virtualization, multiple OSs can co-reside on the same physical machine without interfering each other.

چکیده

1. مقدمه

A. معماری ابر

B. ویژگی های ابر و چالش های امنیتی

D. روش صفت-محور

E. سیستم نماد

F. آسیب پذیری های ابر

II. محرمانگی ابر

A. تهدیدات برای محرمانگی ابر

B. استراتژی های دفاع

III. انسجام ابر

A. تهدیدات برای انسجام ابر

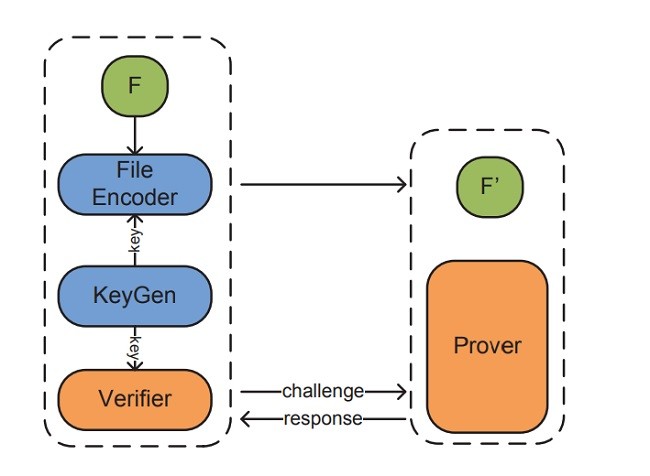

B. استراتژی های دفاع

c) اثبات بازیابی (POR)

d) PDP مقیاس پذیر

e) PDP پویا

C. خلاصه و مسائل باز

IV. در دسترس بودن ابر

A. تهدیدات برای در دسترس بودن ابر

B. استراتژی دفاع

C. خلاصه و مسائل باز

V. مسئولیت پذیری ابر

A. تهدیدات برای مسئولیت پذیری ابر

B. استراتژی های دفاع

C. خلاصه و مسائل باز

VI. حریم خصوصی ابر

A. تهدیدات برای حریم ابر

B. استراتژی های دفاع

b) کلاس دو: محاسبه چند-کاربر خصوصی

c) کلاس سه: محاسبه چند-کاربر خصوصی واضح

C. موضوعات باز

VII. نتیجه گیری ها

Abstract

I.Introduction

A. cloud architecture

B. Cloud Characteristics and Security Challenges

C. Supporting techniques

D. Attribute-driven Methodology

E. Notation System

F. Cloud Vulnerabilities

II.Cloud Confidentiality

A. Threats to Cloud Confidentiality

B. Defense Strategies

C. Summary and Open issues

III.Cloud Integrity

A. Threats to Cloud Integrity

B. Defense Strategies

a) A Naive Method

b) Original Provable Data Possession (PDP)

c) Proof of Retrievability (POR)

d) Scalable PDP

e) Dynamic PDP

C. Summary and Open issues

IV.Cloud Availability

A. Threats to Cloud Availability

B. Defense strategy

C. Summary and Open Issues

V.Cloud Accountability

A. Threats to Cloud Accountability

B. Defense Strategies

C. Summary and Open Issues

VI.Cloud Privacy

A. Threats to Cloud Privacy

B. Defense Strategies

VII.Conclusions