دانلود رایگان مقاله شناسایی مزاحمت داخلی و حفاظت سیستم با استفاده از داده کاوی

چکیده

امروزه اکثر سیستم های کامپیوتری از ID و رمز عبور کاربران به عنوان الگوهای دخول به سیستم استفاده می کنند تا کاربران را تصدیق نمایند. بهرحال، برخی از افراد الگوهای دخول به سیستمشان را با همکارانشان به اشتراک می گذارند و از این همکاران درخواست کمک در کارها را دارند، لذا این الگو را تبدیل به یکی از ضعیف ترین نقاط امنیت کامپیوتر می نماید. مهاجمان داخلی، کاربران معتبر یک سیستم هستندکه از داخل به سیستم حمله می کنند و چون اکثر سیستم های شناسایی تهاجم، شناسایی دیوارهای آتش و جداسازی رفتارهای مخرب تنها از خارج دنیای سیستم اجرا شده اند، شناسایی این مهاجمان داخلی سخت می باشد. علاوه بر این، برخی از مطالعات مدعی هستند که تحلیل تماس های سیستم (SCs) که با دستور تولید شده اندف می تواند این دستورات را شناسایی کند تا بوسیله ی آن حمله ها را دقیقا مشخص نماید. لازم به ذکر است که الگوهای حمله، ویژگی های یک حمله هستند. بنابراین، در این مقاله، یک سیستم امنیت، با نام شناسایی تهاجم داخلی و سیستم حفاظت (IIDPS) ارائه شده است تا عادات استفاده ی کاربران را به عنوان ویژگی های کالبد سنجی آنها رهگیری کند و بوسیله ی مقایسه ی رفتارهای مصرف کاربر با الگوهای جمع شده در پروفایل شخصیِ نگه دارنده ی حساب، مشخص نماید که نگه دارنده ی حساب یک کاربرِ معتبر وارد شده به سیستم است یا نه. نتایج تجربی نشان می دهد که دقت شناسایی کاربر IIDPS برابر با 94.29% است، در حالیکه زمان پاسخ کمتر از 0.45s است. این مسئله نشان می دهد که IIDPS می تواند یک سیستم محافظت شده را به طور موثر و کارآمد از حمله های خودی محافظت نماید.

1. دیباچه

در دهه های گذشته، سیستم های کامپیوتری به طور گسترده ای به کار گرفته شده اند تا زندگی های راحت تر و ساده تری را برای کاربران فراهم کنند. اما امنیت در زمانی که مردم از قابلیت های توانمند و قدرت پردازش سیستم های کامپیوتری استفاده می کنند، یکی از مسائل جدی در حوزه ی کامپیوتر می باشد چون مهاجمان اغلب سعی می کنند تا به سیستم های کامپیوتری نفوذ و به طور مخرب رفتار کنند، برای مثال می توان دزدیدن داده ی حیاتی شرکت، سیستم ها را از کار خارج کردن یا حتی تخریب سیستم ها را نام برد.

به طور کلی،حمله ی خودی در میان تمام تهاجم های شناخته شده مانند حمله ی فارمینگ، انکار خدمت توزیع شده (DDoS)، حمله ی استراق سمع، و حمله ی ماهیگیری با نیزه، یکی از دشوارترین موارد برای شناسایی است چون دیوارهای آتش در سیستم های شناسایی تهاجم (IDs) معمولا دربرابر تهاجم های خارجی دفاع می کنند. امروزه اکثر سیستم ها برای تصدیق کاربران، ID کاربر و کلمه ی عبور را به عنوان الگوی ورود به سیستم کنترل می کنند. بهر حال، مهاجمین می توانند برای سرقت الگوی ورود به سیستم قربانی، تروجان هایی نصب کنند یا یک آزمونی با ابعاد بزرگ و با کمک لغت نامه در پیش یگرند تا رمز عبور کاربر را بدست آورند. در زمانی که موفق می شوند، می توانند در ادامه به سیستم وارد شوند، به فایل های خصوصی کاربران دسترسی پیدا کنند یا تنظیمات سیستم را خراب کرده یا تغییر دهد. خوش بختانه، اکثر سیستم های کنونیِ میزبان بنیان و IDSs شبکه بنیان می توانند یم تهاجم شناخته شده را به صورت بهنگام شناسایی کنند. اما شناسایی اینکه مهاجم کیست، دشوار است چون بسته های حمله معمولا با IP های ساختگی مطرح می شوند یا مهاجمین می توانند با الگوهای ورود به سیستم معتبر به یک سیستم وارد شوند. اگرچه، تماس های سیستم سطح OS (SCs) در شناسایی مهاجمین و تشخیص هویت کاربران بسیار مفید است اما پردازش حجم بزرگی از SCs، کاویدنِ رفتارهای مخرب از آنها و شناسایی مهاجمین محتمل برای یک تهاجم هنوز چالش های مهنسی هستند.

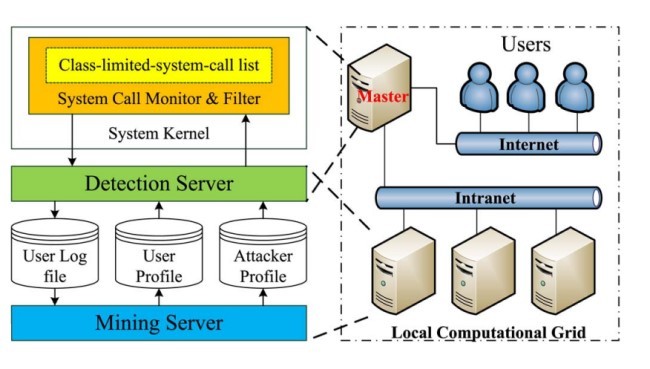

بنابراین، در این مقاله، یک سیستم امنیتی با نام شناسایی تهاجم داخلی و سیستم حفاظت (IIDPS) ارائه می کنیم که رفتارهای مخرب شناسایی شده ای که در سطح SC به سمت یک سیستم روانه شده را شناسایی می کند. IIDPS از داده کاوی و روش های پروفایل کردن کالبد سنجی برای کاویدنِ الگوهای تماس سیستم (الگوهای SC) استفاده می کند. لازم به ذکر است که این الگوها به عنوان طولانی ترین ترتیب تماس سیستم (ترتیب SC) تعریف شده اند که برای کاربر چندین بار به طور مکرر در فایل ثبت وقایعِ کاربر ظاهر شده اند. ویژگی های کالبد سنجی کاربر از تاریخچه ی استفاده ی کامپیوتر کاربر بدست می آیند. این ویژگی ها به عنوان یک الگوی SC تعریف می شوند که مکررا در ترتیبات SC ارائه شده ی کاربر ظاهر شده اما به ندرت بوسیله ی دیگر کاربران استفاده می گردند.

مشارکت های این مقاله عبارتند از : 1) ویژگی های کالبدسنجی کاربر را بوسیله ی تحلیل SCs متناظر برای تقویت دقت در شناسایی تهاجم مشخص کند؛ 2) قادر است تا IIDPS را به سیستم موازی انتقال دهد تا زمان پاسخ شناسایی آن را کمتر کند؛ و 3) به طور کارآمد دربرابر تهاجم خودی مقاومت کند.

باقی این مقاله به صورت پیش رو سازماندهی می شود. بخش II کارهای مرتبط این مقاله را معرفی می کند. بخش III چارچوب و الگوریتم های IIDPS را تعریف می کند. نتایج تجربی به ترتیب در بخش های IV و V نشان داده می شوند و مورد بحث قرار می گیرند. بخش VI این مقاله را نتیجه گیری می کند.

2. کارهای مرتبط

علم کالبدسنجی کامپیوتر که سیستم های کامپیوتر را به عنوان صحنه های جرم می بیند، حقایق و عقاید در مورد اطلاعات جمع آوری شده برای یک واقعه ی امنیتی را شناسایی، نگهداری، بازیابی، تحلیل و ارائه می کند. این علم کاری که مهاجمین انجام داده اند را تحلیل می کنند. این کارها مانند انتشار ویروس های کامپیوتری، بدافزارها و کدهای مخرب و ایجاد تهاجم های DDoS می باشد. اکثر روش های شناسایی تهاجم روی این موضوع که چگونه رفتارهای شبکه ی مخرب یافته شود و ویژگی های بسته های حمله (الگوهای تهاجم، برمبنای تارخچه ی ضبط شده در فایل های ثبت وقایع) بدست آیند، تمرکز کرده اند. Qadeer از کاشف بسته ی خود توسعه داده استفاده کرده است تا بسته های شبکه را جمع کند. او حمله های شبکه را با کمک حالات شبکه و توزیع بسته و از طریق این بسته ها ی شبکه ی جمع آوری شده تمیز می دهد. O’ Shaughnessy and Gray تهاجم شبکه و الگوهای حمله را از فایل های ثبت وقایع سیستم بدست آورده اند. این فایل ها شامل اثراتی از استفاده ی غلط کامپیوتر می شوند. بدین معنی که این اثرات و الگوهای استفاده ی غلط می تواند از فایل های ثبت وقایعی تولید شده از روی قاعده دقیقتر تولید شود. Wu and Banzhaf پیشرفت تحقیقِ روش های به کاربرده شده ی هوش محاسباتی (از جمله شبکه های عصبی مصنوعی، سیستم های فازی، محاسبات تکاملی، سیستم های مصنوعی ایمن و هوش گروهی) را بررسی کردند تا رفتارهای مخرب را شناسایی کنند. این نویسندگان به طور سیستماتیک روش های شناسایی تهاجم مختلفی را مقایسه و خلاصه کرده اند تا به ما امکان دیدن این چالش های تحقیق موجود را به وضوح دهد.

این روش ها و کاربردهای فوق الذکر حقیقتا در امنیت شبکه مشارکت می کنند. بهرحال، آنها نمی توانند به سادگی کاربرانی که از راه دور به سیستم وارد می شوند را به سادگی تصدیق کنند و انواع خاص خاصی از تهاجم (برای مثال زمانی که یک کاربر بدون اعتبار با رمز عبور و ID کاربر معتبر وارد سیستم شود) را شناسایی نمایند. یک سیستم امنیتی که ویژگی های کالبد سنجی را به جای سطح SC برای سطح دستور جمع اوری می کند، در کار قبلی ما ایجاد شد. علاوه بر این، اگر مهاجمین از جلسات متعددی برای اجرای حمله (حمله های چند مرحله ای یا اجرای حمله های DDoS) استفاده کرده باشند لذا شناسایی الگوهای حمله برای چنین سیستمی ساده نیست. Hu یک IDS سبک وزن هوشمند ارائه کرد که از یک روش کالبدسنجی برای پروفایل کردنِ رفتارهای کاربر و روش داده کاوی استفاده کرده اند تا حمله های تعاونی را اجرا نماید. این نویسندگان مدعی شدند که سیستم می تواند تهاجمات را به طور موثر و کارآمد و بهنگام شناسایی کند. آنها فیلتر SC را ذکر نکردند. Giffin مثالی دیگر برای یکپارچه سازی کالبدسنجی های کامپیوتر با سیستم های دانش بنیان فراهم کرد. این سیستم یک مدل از پیش تعریف شده را اتخاذ می کند که به ترتیبات SC امکان اجرای عادی را می دهد و بوسیله ی سیستم شناسایی به کار گرفته می شود تا اجرای برنامه را محدود کرده و امنیت سیستم محافظت شده را تضمین نماید. مطرح کردن مجموعه هایی از SCs های مخرب برای کاربردهای شناسایی مفید است و شناسایی ترتیبات حمله بر مبنای دانش جمع آوری شده است. هنگامی که یک حمله ی شناسایی نشده ارائه شده باشد، این سیستم به طور مکرر ترتیب حمله را در 2s (همانند زمان محاسباتی اش) پیدا می کند. Fiore اثربخشیِ رویکرد شناسایی را برمبنای یادگیری ماشین استفاده کننده از ماشین افتراقی محدود بولتزمن بررسی کردند تا توان تشریحیِ مدل های تولید کننده با قابیلت های طبقه بندی دقیق تجمیع کند و از این رو بخشی از دانشش را از داده ی آموزش ناقص استنتاج نماید به طوریکه طرح شناسایی ناهنجاری شبکه می تواند سطح حفاظتی مورد قبولی از هر دو تهدید داخلی و خارجی فراهم گرداند. Faisal احتمال استفاده از رشته کاوی داده را تحلیل کرد تا امنیت زیرساخت سنجش پیشرفته را از طریق یک IDS تقویت نماید. زیرساخت سنجش پیشرفته که یکی از مهمترین مولفه های حیاتی کارت هوشمند است،به عنوان پلی برای فراهم کردن جریان دوطرفه ی اطلاعات بین حوزه ی کاربر و حوزه ی تامین عمل می کند. این نویسندگان با IDS به عنوان مقیاس امنیت خط دوم بعد از خط اولِ روش های امنیتی زیرساخت سنجش پیشرفته ی اولیه مانند رمز گذاری، اختیار دادن و احراز هویت رفتار می کنند.

Abstract

Currently, most computer systems use user IDs and passwords as the login patterns to authenticate users. However, many people share their login patterns with coworkers and request these coworkers to assist co-tasks, thereby making the pattern as one of the weakest points of computer security. Insider attackers, the valid users of a system who attack the system internally, are hard to detect since most intrusion detection systems and firewalls identify and isolate malicious behaviors launched from the outside world of the system only. In addition, some studies claimed that analyzing system calls (SCs) generated by commands can identify these commands, with which to accurately detect attacks, and attack patterns are the features of an attack. Therefore, in this paper, a security system, named the Internal Intrusion Detection and Protection System (IIDPS), is proposed to detect insider attacks at SC level by using data mining and forensic techniques. The IIDPS creates users’ personal profiles to keep track of users’ usage habits as their forensic features and determines whether a valid login user is the account holder or not by comparing his/her current computer usage behaviors with the patterns collected in the account holder’s personal profile. The experimental results demonstrate that the IIDPS’s user identification accuracy is 94.29%, whereas the response time is less than 0.45 s, implying that it can prevent a protected system from insider attacks effectively and efficiently.

I. INTRODUCTION

IN the past decades, computer systems have been widely employed to provide users with easier and more convenient lives. However, when people exploit powerful capabilities and processing power of computer systems, security has been one of the serious problems in the computer domain since attackers very usually try to penetrate computer systems and behave maliciously, e.g., stealing critical data of a company, making the systems out of work or even destroying the systems.

Generally, among all well-known attacks such as pharming attack, distributed denial-of-service (DDoS), eavesdropping attack, and spear-phishing attack [1], [2], insider attack is one of the most difficult ones to be detected because firewalls and intrusion detection systems (IDSs) usually defend against outside attacks. To authenticate users, currently, most systems check user ID and password as a login pattern. However, attackers may install Trojans to pilfer victims’ login patterns or issue a large scale of trials with the assistance of a dictionary to acquire users’ passwords. When successful, they may then log in to the system, access users’ private files, or modify or destroy system settings. Fortunately, most current host-based security systems [3] and network-based IDSs [4], [5] can discover a known intrusion in a real-time manner. However, it is very difficult to identify who the attacker is because attack packets are often issued with forged IPs or attackers may enter a system with valid login patterns. Although OS-level system calls (SCs) are much more helpful in detecting attackers and identifying users [6], processing a large volume of SCs, mining malicious behaviors from them, and identifying possible attackers for an intrusion are still engineering challenges.

Therefore, in this paper, we propose a security system, named Internal Intrusion Detection and Protection System (IIDPS), which detects malicious behaviors launched toward a system at SC level. The IIDPS uses data mining and forensic profiling techniques to mine system call patterns (SC-patterns) defined as the longest system call sequence (SC-sequence) that has repeatedly appeared several times in a user’s log file for the user. The user’s forensic features, defined as an SC-pattern frequently appearing in a user’s submitted SC-sequences but rarely being used by other users, are retrieved from the user’s computer usage history.

The contributions of this paper are: 1) identify a user’s forensic features by analyzing the corresponding SCs to enhance the accuracy of attack detection; 2) able to port the IIDPS to a parallel system to further shorten its detection response time; and 3) effectively resist insider attack.

The remainder of this paper is organized as follows. Section II introduces the related work of this paper. Section III describes the framework and algorithms of the IIDPS. Experimental results are shown and discussed in Sections IV and V, respectively. Section VI concludes this paper.

II. RELATED WORKS

Computer forensics science, which views computer systems as crime scenes, aims to identify, preserve, recover, analyze, and present facts and opinions on information collected for a security event [7]. It analyzes what attackers have done such as spreading computer viruses, malwares, and malicious codes and conducting DDoS attacks [8]. Most intrusion detection techniques focus on how to find malicious network behaviors [9], [10] and acquire the characteristics of attack packets, i.e., attack patterns, based on the histories recorded in log files [11], [12]. Qadeer et al. [13] used self-developed packet sniffer to collect network packets with which to discriminate network attacks with the help of network states and packet distribution. O’ Shaughnessy and Gray [14] acquired network intrusion and attack patterns from system log files. These files contain traces of computer misuse. It means that, from synthetically generated log files, these traces or patterns of misuse can be more accurately reproduced. Wu and Banzhaf [15] overviewed research progress of applying methods of computational intelligence, including artificial neural networks, fuzzy systems, evolutionary computation, artificial immune systems, and swarm intelligence, to detect malicious behaviors. The authors systematically summarized and compared different intrusion detection methods, thus allowing us to clearly view those existing research challenges.

These aforementioned techniques and applications truly contribute to network security. However, they cannot easily authenticate remote-login users and detect specific types of intrusions, e.g., when an unauthorized user logs in to a system with a valid user ID and password. In our previous work [16], a security system, which collects forensic features for users at command level rather than at SC level, by invoking data mining and forensic techniques, was developed. Moreover, if attackers use many sessions to issue attacks, e.g., multistage attacks, or launch DDoS attacks, then it is not easy for that system to identify attack patterns. Hu et al. [17] presented an intelligent lightweight IDS that utilizes a forensic technique to profile user behaviors and a data mining technique to carry out cooperative attacks. The authors claimed that the system could detect intrusions effectively and efficiently in real time. However, they did not mention the SC filter. Giffin et al. [18] provided another example of integrating computer forensics with a knowledge-based system. The system adopts a predefined model, which, allowing SC-sequences to be normally executed, is employed by a detection system to restrict program execution to ensure the security of the protected system. This is helpful in detecting applications that issue a series of malicious SCs and identifying attack sequences having been collected in knowledge bases. When an undetected attack is presented, the system frequently finds the attack sequence in 2 s as its computation overhead. Fiore et al. [19] explored the effectiveness of a detection approach based on machine learning using the Discriminative Restricted Boltzmann Machine to combine the expressive power of generative models with good classification accuracy capabilities to infer part of its knowledge from incomplete training data so that the network anomaly detection scheme can provide an adequate degree of protection from both external and internal menaces. Faisal et al. [20] analyzed the possibility of using data stream mining to enhance the security of advanced metering infrastructure through an IDS. The advanced metering infrastructure, which is one of the most crucial components of smart card, serves as a bridge for providing bidirectional information flow between the user domain and the utility domain. The authors treat an IDS as a second-line security measure after the first line of primary advanced metering infrastructure security techniques such as encryption, authorization, and authentication.

چکیده

1. دیباچه

2. کارهای مرتبط

3. IIDPS

A. چارچوب سیستم

B. فیلتر و ناظر SC

C. سرور کاوش

D.سرور شناسایی

E. شبکه ی محاسباتی

F. افزایش سرعت موازی

4. آزمایشات

A. آستانه ی نرخ قطعی

B. دقت شناسایی

C. مقایسه با دیگر HIDS ها

5. مباحثه

6. نتیجه گیری

منابع

Abstract

1. INTRODUCTION

2. RELATED WORKS

3. IIDPS

A. System Framework

B. SC Monitor and Filter

C. Mining Server

D. Detection Server

E. Computational Grid

F. Parallel Speedup

4. EXPERIMENTS

A. Decisive Rate Threshold

B. Detection Accuracy

C. Comparison With Other HIDSs

5. DISCUSSION

6. CONCLUSION

REFERENCES