دانلود رایگان مقاله چارچوب اعتبارسنجی برای اینترنت اشیاء

چکیده

این مقاله یک چارچوبی ارائه میدهد که اجازه کنترل دسترسی fine grain و انعطاف پذیر به دستگاه های متصل بهم با قدرت پردازش و حافظه بسیار محدود میدهد.

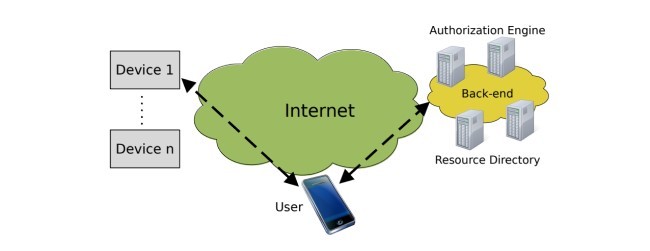

مجموعه ای از نیازمندی های امنیتی و اجرایی برای این تنظیمات پیشنهاد شده و یک چارچوب اعتبارسنجی با توزیع هزینه های پردازشی بین دستگاه محدود و سرورهای less constrained بک اند در حالی که تبادل پیام با دستگاه های محدود حداقل بماند، از آن استنتاج میشود.

برای اثبات این مفهوم ما نتایج پیاده سازی یک نمونه اولیه با اجرای بخشی از این چارچوب را ارائه میکنیم.

1. معرفی

اینترنت اشیاء (IoT) یک اصطلاح معمول مورد استفاده برای توصیف یک جامعه از شبکه هاست که در آن همه چیز در آن می توانند با اتصال به هم نفع ببرند. این به آن معنی است که برخلاف گذشته که در آن تلفن های همراه و کامپیوترها بطور سراسری از طریق اینترنت بهم پیوستند، امروزه انواع تجهیزات الکترونیکی به صورت آنلاین در آمده اند. انتظار می رود سرعت این روند در سالهای آینده با توجه به کاهش هزینه های سخت افزاری و شبکه و همچنین بلوغ تکنولوژی اینترنت شتاب پیدا کند.

در این مقاله ما به یکی از چالش های مهم امنیتی، اعتبارسنجی و کنترل دسترسی از نظر سیستمهای متصل متشکل از دستگاه های با منابع محدود می پردازیم که به طور مستقیم توسط انسان اداره نمی شوند. به طور خاص، روی مساله ای تمرکز میکنیم که در آن یک دستگاه محدود با چند دستگاه دیگر و یا با کامپیوترهای بک اند ارتباط دارد.

این به معنی این است که حتی اگر دستگاه ابتدا توسط یک فرد یا سازمان پیکربندی شده باشد، باید قادر به برقراری ارتباط با سایر نهادها باشد و این نهادهای مختلف ممکن است از حقوق دسترسی یکسان برخوردار نباشند، به عنوان مثال، این دستگاه باید قادر به تمایز بین درخواست ها از سازمان های مختلف و اجرای تصمیمات اعتبارسنجیfine-grained باشد.

علاوه بر این، اجازه می دهیم که تصمیمات اختیاردهی مربوط به یک دستگاه براساس اطلاعات محلی تنها در دسترس خود دستگاه باشند. استفاده از شرایط دستگاه محلی برای سیاست تصمیم گیری، انعطاف پذیری قابل توجهی را به مدل های کنترل دسترسی قابل پشتیبانی می افزاید، از آنجا که هر پارامتر خوانده شده توسط دستگاه را می توان در شرایط اعطای یک درخواست مورد استفاده قرار داد.

هدف این مقاله، حمایت از روشهای عمومی مجوز و کنترل دسترسی قابل اعمال در انواع دستگاه ها و اهداف دسترسی است. با این حال، از آنجا که دستگاه های محدود عامل محدود کننده هستند، باید بدترین حالت را فرض کرده و با محاسبات و بودجه ارتباطاتی محدود طراحی نماییم (ارسال و دریافت پر هزینه ترین اعمال برای دستگاه های حسگر بی سیم شناخته شده اند).

سهم ما در این مقاله یک چارچوب اعتبارسنجی عمومی با قابلیت پشتیبانی از کنترل دسترسی ریز دانه و انعطاف پذیر برای دستگاه های محدود با خصوصیات زیر است:

• دستگاه تصمیم های کنترل دسترسی به صورت محلی میگیرد؛

• تصمیمات ممکن است بر اساس پارامترهای محلی دستگاه گرفته شوند؛

• چارچوب بر اساس استانداردهای کنترل دسترسی و اینترنت فعلی است؛

• هیچ پیام اضافی با دستگاه در مقایسه با استقرار فعلی بدون کنترل دسترسی رد و بدل نمیشود؛

• زمان اجرای یک دستگاه محدود منطقی می باشد.

چالش این کار انطباق رویکردهای استاندارد از حوزه های دیگر به محدودیتهای منابع اعمال شده توسط تنظیمات اینترنت اشیاء است.

ادامه مقاله به شرح زیر سازماندهی شده است. در بخش دوم، درمورد کارهای مرتبط در این حوزه بحث کرده و اطلاعات پس زمینه مورد نیاز برای درک این چارچوب را ارائه میدهیم. نیازهای خود را برای یک چارچوب اعتبارسنجی اینترنت اشیا در بخش سوم مطرح میکنیم. بخش چهارم چارچوب کلی در رابطه با نیازمندی ها توصیف شده، و بخش پنجم احراز هویت کاندید و پروتکلهای ایجاد کلید مورد بحث قرار خواهد گرفت. رویه های مجوز ضروری در بخش ششم و نهاد اصلی چارچوب یعنی موتور اعتبار سنجی در بخش هفتم شرح داده شده است. ما نتایج پیاده سازی را در بخش هشتم مورد بحث قرار داده و امنیت این چارچوب را در بخش نهم بررسی میکنیم. در نهایت، بخش دهم خلاصه ای از مقاله را ارائه داده و به بررسی کارهای احتمالی آینده در این حوزه می پردازد.

Abstract

This paper describes a framework that allows finegrained and flexible access control to connected devices with very limited processing power and memory.

We propose a set of security and performance requirements for this setting and derive an authorization framework distributing processing costs between constrained devices and less constrained back-end servers while keeping message exchanges with the constrained devices at a minimum.

As a proof of concept we present performance results from a prototype implementing the device part of the framework.

I. INTRODUCTION

Internet-of-Things (IoT) is a term commonly used today to describe a networked society, where everything that can benefit from a connection will be connected. This means that in contrast to the past where mainly mobile phones and computers were globally interconnected over the Internet, now all kinds of electronic equipment are about to come on-line. This trend is expected to accelerate over the coming years due to the decrease of hardware and network costs as well as the Internet technology maturity.

In this paper we address one of the important security challenges, authorization and access control, in the context of interconnected systems consisting of resource constrained devices not directly operated by humans. In particular, we focus on the problem where a single constrained device is communicating with several other devices or back-end computers.

This implies, that even if the device is primarily configured by one person or organization, it must be able to handle connections from other entities and these different entities may not have the same access rights, i.e., the device must be able to distinguish between requests from different entities, and enforce fine-grained authorization decisions.

Furthermore, we allow authorization decisions relating to a device to be based on local data only available to the device itself. The use of device local conditions for policy decision adds significant flexibility to the access control models that can be supported, since any parameter read by the device can be used to condition granting of a request.

The scope of this paper is to support generic authorization and access control procedures applicable to a variety of devices and access purposes. However, since the constrained devices are the limiting factor we must assume the worst case and design for a restricted computation and communication budget (transmission and reception are known to be costly for wireless sensor devices).

Our contributions in this paper are a generic authorization framework supporting fine-grained and flexible access control to constrained devices, with the following properties:

• the device enforces the access control decision locally;

• the decision may be based on device local parameters;

• the framework is based on current Internet and access control standards;

• no extra messages are exchanged with the device compared to current deployments without access control;

• the execution times on a constrained device are reasonable.

The challenge in this work is to adapt standardized approaches from other domains to the resource constraints imposed by the Internet-of-Things settings.

The rest of the paper is organized as follows. In section II, we discuss related work in this area and provide the background information needed to understand the framework. We specify our requirements for an IoT authorization framework in section III. Section IV describes the overall framework in relation to the requirements, and section V discusses candidate authentication and key establishment protocols. The necessary authorization procedures are specified in section VI and the core entity of the framework, the Authorization Engine, is described in section VII. We discuss implementation results in section VIII and evaluate the security of the framework in section IX. Finally, section X provides a summary of the paper and examines the potential future work in this area.

چکیده

1. معرفی

2. کارهای مرتبط

3. الزامات چارچوب اعتبارسنجی

4. چارچوب اعتبارسنجی

5. ایجاد کلید

6. روش اعتبارسنجی

7. موتور اعتبارسنجی

A. ثبت دستگاه های جدید

B. دریافت اعلان اعتبار

C. دسترسی به یک دستگاه

8. پیاده سازی

9. ارزیابی امنیت

10. نتیجه گیری و کارهای آتی

منابع

Abstract

1. INTRODUCTION

2. RELATED WORK

3. AUTHORIZATION FRAMEWORK REQUIREMENTS

4. AUTHORIZATION FRAMEWORK

5. KEY ESTABLISHMENT

6. AUTHORIZATION PROCEDURES

A. Registering new devices

B. Getting an authorization assertion

C. Accessing a device

7. AUTHORIZATION ENGINE

8. IMPLEMENTATION

9. SECURITY EVALUATION

10. CONCLUSION AND FUTURE WORK

REFERENCES