دانلود رایگان مقاله تحلیل امنیتی و جرم یابی قانونی

چکیده

تحقیق جرمیابی قانونی موثر یک حمله امنیتی به یک نرم افزار کاربردی تحت وب به سهولت جرمیابی حقوقی سیستم نرمافزار تحت وب، ابزار جرمیابی حقوقی پشتیبان و مهارتهای مامور تحقیق جرمیابی وابسته است. آمادگی نرم افزار کاربردی جرم یابی قانونی مجموعه شواهد رابا لاگینگ قادر کننده و حفاظت از شواهد برای آن دسته از فایلهای لاگی که از طریق روشهایی مانند تنظیمات دسترسی به منظور حفط یکپارچگی است، ترکیب می کند. هم چنین، مامور تحقیق جرم شناسی بایستی درک خوبی از کارکرد نرم افزار تحت وب، معماری سامانه وب و مسائل امنیتی نرم افزار تحت وب داشته باشد.

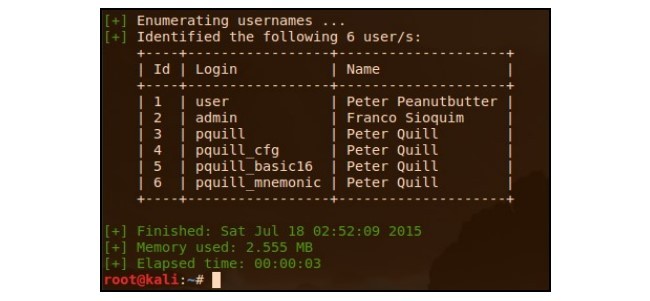

این مقاله در مورد حمله لغت نامه ای در برابر ورد پرس (نرم افزار تحت وب) که توسط شخصی به نام پیتر کوییل (Peter Quill) که یک شخصیت ساختگی است، پژوهش می کند. حمله لغتنامه ای میتواند پسورد 7 کاراکتری استفاده شده در حساب کاربری اشخاص را با موفقیت حدس بزند. مجموعهای از روشها و ابزار بهطور اساسی بررسی شدند تا مشخص شود که آیا این روشها بنا به شرایط این پژوهش قابل اجرا هستند یا نه. روشها اغلب شامل بازگرداندن فایلهای وروردی از وب، سرویس دهنده نرم افزار کاربردی، سرور پایگاه داده و خود سرویس دهنده نرم افزار کاربردی است. در حالیکه، ابزارها با جمع آوری، تحلیل و ارائه فایل داده ورودی سرو کار دارند.

1. مقدمه

حملههای شکستن (کرکینگ) رمز عبور میتواند از طریق روشهای مختلفی مانند حملههای لغتنامه ای، حملههای جستجوی فراگیر و جدول رنگینکمانی انجام شود. همه آنها عموما اشکالی از حملههای حدس رمز عبور هستند که در آن مرتکب جرم تلاش میکند تا با استفاده از مجموعه ای از کلمات استخراج شده از اطلاعات شخصی کاربر یا مجموعه لغت نامه های موجود استفاده شده مانند Jhone the Ripper و Cain و Abel ]16[ در نرم افزار کرکینگ رمز عبور در سیستم نفوذ نماید. یکی از مهمترین عوامل شرکت کننده درکارآیی این نرمافزارها استفاده رمز عبوری ضعیف در حسابهای کاربری آنلاین کاربرهاست. تحلیلی ]15[ که در یونان برای ارزیابی قدرت رمز عبورها اجرا شد، نشان میدهد طول میانگین کاراکتر استفاده شده فقط 7 تا است که در مقایسه با پسوردهای 16 کاراکتری توصیه شده نسبتا ضعیف عمل میکنند. بنابراین، هنوز حالتهای مختلفی از سرقت اعتبارنامه ورودی وجود دارد و این روشها در حال رشد هستند.

تحقیق جرم شناسی یک در تعیین شواهد فعالیتهای غیرمجاز و مجرمانه یک فرایند بسیار مهم است]13[. در حوزه نرمافزارهای تحت وب، بسته به چارچوب نرم افزارهای کاربردی (وب)، پلتفرم ، پایگاه داده و وب سرور، راههای متعددی میتواند برای تحقیق جرمشناسی می تواند وجود داشته باشد. این تحقیق به جرم شناسی نرم افزارهای تحت وب برای نمونه حملههای کرکینگ پسورد که وردپرس را هدف قرار میدهند، میپردازد. ابزارها و روشهای جرم شناسی موجود استخراج شده از منابع همراه با قابلیت بکارگیری آنها در پژوهش مورد مطالعه بهطور اساسی تحلیل شده اند. بهعلاوه این تحقیق، اطلاعاتی درمورد چگونگی بکارگیری نرم افزار جرم شناسی آماده بکار در ورد پرس و چگونگی اجرای تحقیق روی حملههای برنامههای تحت وب را نشان میدهد.

مقاله به شکل زیر تعریف شده است، بخش اول مروری برمنابع موجود دارد تا زمینهای برای مفاهیمی همچون انواع حملهها، رده بندی آنها و نیازها برای جرم شناسی برنامههای تحت وب، فراهم کند. بخش دوم به تفصیل تنظیمات آزمایشی و نتایج را بیان میکند. بخش بعدی روشهایی که میتوانند برای تحقیقات جرم شناسی مربوط به آزمایش استفاده شوند و از چند عمل متقابل که برای کم کردن اثر حملههای اجرا شده در پژوهش، نتیجه شدهاند را مورد بررسی قرار میدهد. سپس بخش بحث و بررسی است که به دنبال آن بخش نتایج مطرح می شود.

2. سوابق و کارهای مربوطه

A. کلمه عبور کاربر.

عاملی که در کارآیی حمله های کرکینگ رمز عبور آنلاین مشارکت دارد، رمز عبورهای انتخابی کاربران است که به آسانی قابل پیشگویی هستند. تحلیل انجام شده ]15[ که روی 19000 رمز عبور واقعی بدست آمده از پایگاههای داده مختلف بطور کلی نشان میدهد که مشخصه اصلی پسوردهای انتخابی چنین پسوردهایی، طول میانگین برابر یا کمتر از 7 کاراکتر بوده و اغلب از کاراکترهای حرفی-عددی استفاده شده است. استفاده از یک پسورد تکراری در سایتهای مختلف می تواند وسیله نفوذ کسانی باشد که مرتکب جرم پیشگویی رمز عبورها میشوند ]1[. یک نظر سنجی نشان میدهد که 43-51 درصد کاربران پسورد یکسانی را برای حسابهای کاربر خود در سایتهای مختلف انتخاب میکنند. بنابراین ضروری است که کاربران پسوردهای مختلفی را برای هر حساب کاربری در وب سایتهای مختلف انتخاب نمایند.

مطالعات دیگر بر اهمیت بالا بردن قدرت رمز عبور تاکید میکند که منجر به رمز عبوری بسیار پیچیده برای مهاجمان شکننده رمز عبورها می شود. رمز عبور از نوع گرامر مستقل از متن (CFG) حداقل 8 کاراکتر دارد و نمونههایی از آن عبارتند از "123fatherabc"، "hyhycyhyh" و "[a*b]-[a-b]". همچنین، هنوز یک پژوهش واقعی برای سنجش قدرت رمز عبورهای (CFG) انجام نشده است. مشابه با داشتن رمز عبوری که بتوان آن را آسان به خاطر آورد، ]3[ روشی را پیشنهاد میشود که پسوردها برای بسیاری از حسابهای کاربری که از تابع درهم تقویت شده مخفی (cryptographic) استفاده می کنند، محاسبه میشود. قدرت این روش به این است که کاربر تنها بایستی یک رمز عبور ساده را از طریق افزونه مرورگر به خاطر آورد. این افزونه پسورد اصلی را پذیرفته و درهمسازی تکراری را برای ورودی پسورد واقعی اعمال میکند. همچنین توسط ]5[ که شبیه سازی را که از قانون هفت رمز عبور استفاده کرده و می تواند توسط مجری به سیستم اعمال شوند، بر قدرت رمز عبور تاکید می شود. آزمایشی برای تحلیل کرکینگ اجرا شده است که از الگوریتم Weir برای 12000 رمز عبور که روشهای مختلفی برای رمز عبور بندی اعمال شده است، استفاده میکند. نتایج بدست آمده تصدیق نمود که 16 راهکار پایه، که پسوردهایی با حداقل ترکیبی از 16 کاراکتر است، ارجحترین حالت است. سیاستهای رمز عبور برای انتخاب رمز عبور، در بسیاری از وبسایتهای مشهور شامل دسته بندیهای اجتماعی، وبلاگ، ایمیل، خرید و مالی بر یک مبنا قرار گرفته است. شباهتهایی بین وبسایتهای اجتماعی، وبلاگ و ایمیل وجود دارد که در آن حداقل 6 تا 8 کاراکتر در سیاست رمز عبور اعمال میشود.

روشی دیگر برای ساختن پسورد استفاده از رمز عبورهای یادیار است ]6[. یک نظر سنجی شروع به تولید رمز عبورهای یادیار توسط کاربرها نمود و سپس این رمز عبورها با رمز عبورهای کنترلی مقایسه شدند. یک نمونه از رمز عبور یادیار عبارت است از “SWMtM$$!!” است که مبتنی بر عبارت “Show Me the Money!” است که برگرفته از فیلم Jerry Maguirre است در حالیکه یک رمز عبور کنترلی “atreyu09” است از شخصیت آتری یو فیلم “Atreyu of the Never Ending Story II” است. نتایج نشان میدهد 11 درصد از کلمات عبور کنترلی در مقایسه با تنها 4% از 144 رمز عبور حفظی شکسته شده اند. بنابراین پشنهاد میشود از ساخت رمز عبورهای حفظی در اینترنت اجتناب کنید زیرا عبارتهای شناخته شده تری هستند.

B. بهدست آوردن کلمات عبور.

روشهای غیرقانونی زیادی مانند وب سایت های به دست آوردن رمز عبور عبور با طعمه fishing و حملات آنلاین کرکینگ رمز عبور عبور، برای به دست آوردن کلمات عبور وجود دارد. تحقیقات قبلی ]12[ اشاره میکند رمز عبورهای عبور می توانند توسط مدیر رمز عبور جستجو و در یک مرورگر جمعآوری شوند. مثالی از این دست عبارت از هدایت شدن کاربر به یک سایت جعلی ورود کاربری بعد از وصل شدن به یک روتر وایفای (شبکه بیسیم) غیرمجاز، می باشد. صفحه غیر مجاز عین صفحه اصلی ورود پیکر بندی شده است بنابراین مدیر رمز عبور در دستگاه به صورت خودکار نام عبور و رمز عبور کاربری را در فیلدهای مربوطه را پر میکند.

Abstract

The effective forensic investigation of a security attack on a web application relies on the forensic readiness of the web application system, supportive forensic tools, and skills of the forensic investigator. Web application forensic readiness incorporates evidence collection by enabling logging and the evidence protection for those log files through techniques such as permission settings in order to retain the integrity. Furthermore, a forensic investigator should have a good comprehension of web application functionality, web server architecture, and web application security issues.

This paper focuses on a dictionary attack experiment against Wordpress (a web application) administered by a persona named Peter Quill (a fictitious character). The dictionary attack was able to successfully guess the seven-character password used for the persona’s user account. A set of techniques and tools are critically analysed to determine whether they can be applicable to the experiment scenario. The techniques mostly focus on retrieving the log files from the web server, the application server, the database server, and the web application itself, while the tools deal with collecting, analysing, and presenting the log file data.

I. INTRODUCTION

Password cracking attacks can be carried out through different methods such as Dictionary attacks, Brute Force attacks, and Rainbow Tables. All of them are generally a form of password guessing attack wherein the perpetrator attempts to infiltrate the system using sets of words derived from personal knowledge of the user or existing dictionary sets used by password cracking software such as John the Ripper and Cain and Abel [16]. One of the major contributor to their effectiveness is weak passwords utilized by users with their online accounts. An analysis [15] conducted on password strength in Greece shows that the average length is only seven characters, which is relatively low compared to the recommended 16 character passwords [5]. As a result, there are several cases of login credential theft and is still growing [2].

Forensic investigation is highly essential process in determining the evidence of unauthorized or criminal activity [13]. In the domain of Web Applications, there can be several ways to conduct a forensic investigation depending on the type of (web) application framework, platform, database, and web server. This paper specifically deals with Web Application Forensics for a password cracking attack experiment targeting Wordpress. Existing forensic tools and techniques from literature are critically analysed in conjunction with their applicability this experiment/case. In addition, this paper can also provide insights on how to implement a forensic ready Wordpress system and how to carry out the investigation on attacks on web applications.

This paper is structured as follows – the first section provides a review of existing literature to provide a background to concepts including attack types and the taxonomy and requirements for Web Application Forensics. The next section details the experimental setup and the results. Then, the next section discusses techniques that can be used for forensic investigations related to the experiment, which is followed by several countermeasures to mitigate the attacks conducted in the experiment. Lastly, the discussion section is followed by conclusion.

II. BACKGROUND AND RELATED WORKS

A. User Passwords

One factor that contributes to the effectiveness of the online password cracking attack is the easily-guessed passwords of the users. An analysis [15] of 19,000 actual passwords from different datasets come up with factors that generally describe that characteristics of the passwords such as the average length of less than 7 characters and mostly alphanumeric characters are used. Reuse of password across multiple websites which can be of leverage to the perpetrators in password guessing [1]. A survey denotes that 43-51% of users use the same password in their accounts on different websites. Thus, it is imperative for users to have a different password for each website account.

Other studies emphasize more on increasing the password strength to yield a highly complex password for attackers to crack. A context free grammar (CFG) password [14] has a minimum length of 8 characters, and some examples are “123fatherabc”, “hyhycyhyh”, and “[a*b]-[a-b]”. However, there is no actual experiment conducted to test the strength of CFG password. Similar to having an easy memorization of password, [3] suggest a technique that calculates password for many accounts utilizing the strengthened cryptographic hash function. The strength of this approach is that users should only remember a single password for multiple websites through a browser extension. This extension accepts the master password and applies iterated hashing for the actual password input. Password strength is further emphasized by [5] in a simulation using seven password policies that can be imposed by the administrator on the system. An experiment is conducted to analyse the cracking using Weir-algorithm on 12,000 passwords with different applied policies. The results yield that basic16 policy, which is composed of at least 16 character passwords, is the most superior. Password policies are incorporated on some well-known websites such as social, blogging, email, shopping, and financial categories [1]. There are similarities across social, blogging, and email websites wherein majority implements a minimum of 6 and 8 character password policy.

Another approach to password creation is by using mnemonic passwords [6]. A survey is initiated to create a user generated mnemonic passwords then it is compared with control passwords. An example of mnemonic password “SWMtM$$!!” is based from a quote “Show me the money!” of the Jerry Maguirre movie while a control password can be “atreyu09” from the character “Atreyu of the Never Ending Story II” movie. The result indicates that 11% out of 146 control passwords are cracked compared to only 4% of 144 mnemonic passwords. However, it is suggested to avoid creating mnemonic phrases that are well-known in the internet.

B. Acquiring User Passwords

There are different methods to illegitimately acquire user passwords such as phishing websites and online password cracking attacks. Previous researchers [12] point out that passwords can also be gathered by exploitation of the password manager on the browser. An example is given in which a user is directed to a fake login page after connecting to a rogue WiFi router. The login page is configured so that the password manager automatically fills the username and password fields.

چکیده

1. مقدمه

2. سوابق و کارهای مربوطه

A. کلمه عبور کاربر

B. بهدست آوردن کلمات عبور

C.حملات بروت فورس(Brute Force)

D. حملات لغت نامه ای

E. جرمیابی قانونی دیجیتال

F. رده بندی جرمیابی قانونی رایانهای

G. جرمیابی قانونی نرمافزارهای کاربردی تحت وب.

H. نیازمندیها

I. روش بررسی

3. آزمایش

A. آغاز آزمایش

C. شخصیت

D. رمز عبورهای عبور

E. حمله لغتنامهای

F. ورورد به سیستم

G. نتایج

4. تحقیق و بررسی جرمیابی قانونی

A. وب سرور

a. ورورد به سیستم آپاچی

B. سرور برنامههای کاربردی

D. برنامه کاربردی تحت وب

5. اقدام متقابل

A. سیستم قفل گذاری (LOCKOUT).

B. احراز هویت چند عاملی

C. انتخاب رمز عبوری قوی

6. بحث و بررسی

7. نتایج

منابع

Abstract

1. INTRODUCTION

2. BACKGROUND AND RELATED WORKS

A. User Passwords

B. Acquiring User Passwords

C. Brute Force Attacks

D. Dictionary Attacks

E. Digital Forensics Model

F. Taxonomy of Digital Forensics

G. Web Application Forensics

H. Requirements

3. EXPERIMENT

A. Experimental Setup

B. Wordpress Application

C. Persona

D. Passwords

E. Dictionary Attack

F. Logging

G. Results

4. FORENSIC INVESTIGATION

A. Web Server

B. Application Server

C. Database Server

D. Web Application

5. COUNTERMEASURES

A. Lockout system

B. Multi-factor Authentication

C. Strong Passwords

D. Associated Names

6. DISCUSSION

7. CONCLUSION

REFERENCES