دانلود رایگان مقاله امنیت در سیستم های توزیع شده

محاسبات ابری یک موضوع بسیار مهم و محبوب در صنعت IT (فنآوری اطلاعات) است، اما خطرات مرتبط با این فنآوری هنوز هم بهطور کامل حل نشده است. در این مقاله، یک رویکرد خوب برای تامین امنیت ناشی از خطرات محاسبات ابری ارائه شده است. تمرکز این رویکرد بر شناسایی خطرات موثر بر رایانش ابری و ایجاد یک چارچوب است که میتوانند در انطباق پردازش و استراتژی کاهش خطرات به مدیران IT کمک کند. فشارهای اقتصادی ناشی از کسبوکار، نیاز به مدلی برای تحویل انعطافپذیر، کاهش چشمگیر سرمایهگذاری و کاهش هزینه عملیاتی را افزایش میدهد. محاسبات ابری برای بهره بردن از این فشارهای اقتصادی با هزینه اقتصادی کم و مدل انعطافپذیر و با رعایت امنیت و حریم خصوصی به کار برده میشود. چارچوب ارائه شده توسط این مقاله به متخصصان کمک میکند تا درک روشنتری از خطرات مبادلات مرتبط با محیط های محاسبات ابری بهدست آورند.

معرفی

فنآوریهای محاسبات ابری در حال تغییر هستند و بسیاری از افراد از این سرویسها بدون آگاهی از کارکرد آنها استفاده میکنند. بهعنوان مثال، هر کسی که در گوگل جستجو میکند، در شبکههای اجتماعی پیامی به اشتراک میگذارد و یا از تلفنهمراه استفاده میکند، از یک ابر استفاده میکند. برای برآورد اهداف این مقاله، محاسبات ابری (یا به سادگی، cloud) را تعریف میکنیم که شامل مدل تحویل IT (فناوری اطلاعات) جهت محاسبه، ذخیرهسازی و سرویس شبکه نسبت به تقاضا، مجازیسازی، با منابع به اشتراک گذاشته شده بر روی شبکه میباشد. حضور همیشگی محاسبات ابری برای فناوری اطلاعات نسبت به گوشیهای هوشمند رشد بیشتری دارد، برای مثال، با رشد 75٪ در سراسر جهان در سال 2010 [1] برخوردار است و به طور مداوم در سال 2011 رشد داشته است (منبع [2] را ببینید). عوامل دیگری مانند تجاری شدن تکنولوژی و ظهور سیستم عاملهای جدید (OS) و میانافزار برای ابرها، سطوح امنیتی جدیدی برای حملات ایجاد کرده است. ابرهای گسترده ذخیرهسازی، بنا به نیاز سیرناپذیر به جمعآوری و ذخیره مقدار روزافزون دادهها ساخته شده است، که چالشهای نظارتی جدیدی در این حوزه را به وجود آوردهاند. علاوه بر این، فشار مالی بر سازمانهای IT برای تولید سرویسهایی با بودجه کم، تقاضاهای موثری برای انطباق مدلهای جایگزین هستند که میتوانند هزینههای فناوری اطلاعات را کاهش دهند. با این حال، استانداردهای ابر مجبور به استفاده از تعداد محدودی پیکربندی IT هستند که گاهی اوقات با نیازهای شرکت منطبق نیست [3، 4].

در این مقاله، تجزیه و تحلیل کیفی برای ایجاد یک مدل بیان شده است که میتواند به امنیت، پذیرش و کسبوکار خطرات مرتبط با محاسبات ابری کمک کند. پردازش کیفی ما دیدگاه 68 متخصص ابر و امنیت را جمعآوری کرده است. این مقاله بهدنبال تبادل آزاد اطلاعات و تعامل سازنده است. در متن این مقاله، کلمه "risk" به خطرات ناشی از امنیت، پذیرش، و خطرات کسب و کار برمیگردد. عبارت "traditional IT" به سرویسهای IT اشاره دارد که با فرض میزبانی و مجازیسازی و یا گره مجازی با استفاده از تنظیمات بالا است.

IT سنتی غالبا تک مستاجره و نه بهطورکامل خودکار است، و تفاوت قابل توجهی در سراسر نصب و راه اندازی VM (ماشین مجازی) دارد. علاوهبراین، این مقاله به compliance اشاره دارد که فرآیند موردنیاز برای انجام کسبوکار را انجام میدهد. نمونهها شامل مقررات انطباق مشترک FISMA (فدرال مدیریت امنیت اطلاعات)، HIPAA (قانون بیمه بهداشت و درمان و پاسخگویی به آن)، SAS 70 (بیانیه در استانداردهای حسابرسی شماره 70)، و PCI-DSS (پرداخت صنعت استاندارد امنیت) هستند.

در این مقاله، شواهد گردآوری شده، بر اساس مصاحبه با کارشناسان، برای کمک به شناسایی و تفسیر خطرات محاسبات ابری در مقایسه با خطرات IT سنتی برای کمک به تصمیمگیری بهتر در مورد ابر به تصویب رسیده است. برای افرادی که ممکن است مایل به بررسی تحقیقات منتشر شده در امنیت محاسبات ابری هستند، منابع [5-11] پیشنهاد میشود.

متدولوژی

ما در این مقاله روش دلفی را انتخاب میکنیم [12]، یک روش ساختاریافته، زیرا پژوهش در مورد مسائل ناقص و کمیابی که اطلاعاتی در مورد آنها موجود نیست موفق عمل میکند. همچنین، روش دلفی در مواردی که تجزیه و تحلیل دقیق کمتر قابل اجرا است موثر است و تجزیه و تحلیل یک گروه از افراد بهترین منبع قابل دسترس از اطلاعات است. یکی از مزایای روش دلفی، تمایل به همگرایی پس از بازخورد پیدرپی است [13]. با این حال، برای این مقاله، از دلفی اصلاحشده استفاده میکنیم که شامل یک مصاحبه، تکرارهای دلفی برای ساخت اجماع و تجزیه و تحلیل کمی با استفاده از صفحه گسترده calibration هستیم. کارشناسانی که در این مقاله شرکت کردهاند از متخصصان فناوری اطلاعات، با تجربه بسیاری در زمینه محاسبات ابری و امنیت هستند. ملاقات کارشناسان، بحث در مورد موضوعاتی مانند خطرات ابر، ارزیابی خطرات ابر در مقایسه با خطرات سنتی آن، و طبقهبندی چارچوب ابر است. به عنوان بخشی از روش دلفی، خطرات ابر با استفاده از یک فرایند مرتفع میگردد. این فرآیند در طی یک دوره شش هفتهای صورت میگیرد، نتایج بدست آمده از دلفی با بحث 68 کارشناس و تلاشهای آنان به ثمر رسیده است. ابزار کالیبراسیون شامل یک سطر برای هر یک از خطرات ابر شناسایی شده توسط پردازش دلفی است. خلاصهای از فرآیند اصلاح شده دلفی و مثالی از ابزار کالیبراسیون در شکل 1 نشان داده شده است. علاوهبراین، پردازش از یک الگوی هرمی و توافقی در مورد رتبهبندی هشت خطر بالای ابر و خطرات مرتبط با آن در مقایسه با سنتی استفاده میکند. پس از تکمیل پردازش دلفی اصلاحشده، یک نظرسنجی از 204 متخصص فنآوری اطلاعات برای مقایسه خطرات و نظرات 68 کارشناس با جمعی از متخصصان IT صورت گرفت. مخاطبان اصلی این مطالعه متخصصان IT با چندین سال تجربه هستند، اما لزوما کارشناسان امنیت ابر نیستند.

توجیه خطرات کلیدی ابر

بعد از اجماع و کالیبراسیون پردازش، دادهها به دو دسته اصلی تقسیم میشوند: آن مواردی که موجب افزایش و کاهش خطرات ابر در مقایسه با روش سنتی میشوند. این تقسیمبندی برای اعتبارسنجی کیفی فرضیه ایجاد شده است که محاسبات ابری خطرات جدیدی در مقایسه با روش سنتی دارند. بااینحال، آنچنان که انتظار میرود، ابرها و روش سنتی خطرات جالبی دارند. بهعنوان مثال، بردارهایی که در ابرها و IT سنتی وجود دارند عبارتند از: عوامل انسانی، احراز هویت، اعتبارسنجی، SLA ها (در سطح سرویس)، حملات داس، و مدیریت رمزنگاری کلید. خطراتی که تنها در مجموعه ابر وجود دارند به شرح زیر هستند: مدیریت تصویر ابر، چند مستاجره، اسکریپت اتوماسیون ابر، نرمافزار مدیریت ابر. ازسویدیگر، خطراتی که در مجموعه خطرات سنتی قرار دارند مانند مدیریت فیزیکی سرور و لپتاپ، مدیریت فایروالهای فیزیکی، طبقهبندی سختافزار، و سرمایهگذاری منحصر به فرد هستند. تقریبا تمام متخصصان امنیت و ابر که معرفی شدند سطح جدیدی از حملات با خطرات امنیتی را ارائه میکنند. هنچنین آنها چند مستاجری، استانداردسازی و اتوماسیون، احراز هویت و اعتبارسنجی، نقطه پایانی دستگاه و عوامل انسانی مهم و خطرات کسبوکار را مورد توجه قرار دادهاند. این هشت عامل خطر موجب ایجاد هرمی ابری از خطرات میشود (شکل 2).

خطرات Hypervisor

بیشتر عوامل خطر مرتبط با hypervisor یکی از موضوعات مهم است که نوسط متخصصان بیان شده است. تنها متخصصانی که با این عوامل موافق نیستند تجربهی زیادی در پردازش مرکزی دارند. آنها پردازش مرکزی LPAR (بخش منطقی)- تقسیمبندی ماشین فیزیکی به چندین ماشین منطقی با استفاده از معماری چیپهای IBM POWER- را راهی برای مجازیسازی میدانند.

امروزه هیچ یک از محاسبات ابری از فنآوری پردازنده مرکزی بنا به محدودیت هزینه استفاده نمیکنند؛ بااینحال، میتواند جداسازی بهتری باشد. بهعنوانمثال، پردازنده مرکزی Z10 IBM * براساس طراحی تراشه POWER IBM است که، از میکروپروسسر x86 اینتل ** متفاوت است. یکی از مزایای استفاده از مجازیسازی پردازنده مرکزی LPAR، دسترسی به آدرس حافظه بدون همپوشانی است. که امکان خطرات ماشینهای مجازی نوعی از معماری سختافزار x86 را از بین میبرد. علاوهبراین، LPARs رجیسترهای جداگانه برای hypervisor و سیستمعامل دارند که، خطر فرار hypervisor در طول سرریز بافر را از بین میبرد [14]. خطر مرتبط با hypervisorها را میتوان به راحتی از طریق گزینههای ارزان با استفاده از ماشینهای مجازی فوقالعاده بزرگ که کل میزبان فیزیکی را هدر میدهند کاهش داد. بنابراین انتظار میرود که، استراتژی کاهش hypervisor شامل مبادلات امنیت و هزینه باشد. کاربران میتوانند یک سیستم ابر با استفاده از LPARs پیادهسازی کنند، اما این پیکربندی میتواند بهطور قابل توجهی با استفاده از ماشینهای مجازی بر روی سختافزار مشخصی هزینههای فوق العاده بزرگی ایجاد کند.

Cloud computing is a popular subject across the IT (information technology) industry, but many risks associated with this relatively new delivery model are not yet fully understood. In this paper, we use a qualitative approach to gain insight into the vectors that contribute to cloud computing risks in the areas of security, business, and compliance. The focus is on the identification of risk vectors affecting cloud computing services and the creation of a framework that can help IT managers in their cloud adoption process and risk mitigation strategy. Economic pressures on businesses are creating a demand for an alternative delivery model that can provide flexible payments, dramatic cuts in capital investment, and reductions in operational cost. Cloud computing is positioned to take advantage of these economic pressures with low-cost IT services and a flexible payment model, but with certain security and privacy risks. The frameworks offered by this paper may assist IT professionals obtain a clearer understanding of the risk tradeoffs associated with cloud computing environments.

Introduction

Cloud computing technologies are transforming our world, and many individuals consume these services without even being aware they are doing so. For example, every time someone performs a Google search, posts a comment on a favorite social networking site, or uses a cell phone, he or she is using a cloud. For the purpose of this paper, we define cloud computing (or simply, Bcloud[) as involving an IT (information technology) delivery model that provides compute, storage, and network services as an on-demand service, usually virtualized, with shared resources offered as a utility over a network. The ubiquity of cloud computing for retail applications of IT is evident with the rapid growth of cloud-enabled smartphones, which, for example, experienced 75% growth worldwide in 2010 [1] and continuous growth acceleration overseas in 2011 (e.g., see [2]). Other factors, such as the commoditization of hypervisor technology and the rise of new operating systems (OSs) and middleware for clouds, have created new security surfaces for attacks. Massive storage clouds, built for the insatiable need to collect and store an ever-increasing amount of data, are generating new challenges in the area of regulatory compliance. In addition, financial pressures on IT organizations to produce more services with reduced budgets are creating significant demands for the adoption of alternative models that could potentially lower the cost of IT. However, cloud standardization forces the use of a limited number of IT configurations that sometimes do not fit the needs of large corporations [3, 4].

In this paper, we perform a qualitative analysis to assist in the creation of a model that can help explain the current security, compliance, and business risks associated with cloud computing. Our qualitative process makes use of one-on-one interviews to collect the insights of 68 cloud and security experts. The interviews followed a flexible format to allow the free exchange of information and constructive interaction. Within the context of this paper, we use the word Brisk[ to refer to the aggregate risk of security, compliance, and business risks that corporations might experience using cloud services. The phrase Btraditional IT[ refers to IT services that are hosted on premise and are not virtualized or at least not virtualized using high-density configurations.

Traditional IT is often single tenant, not completely automated, and it has significant differences across VM (virtual machine) installations. In addition, this paper refers to Bcompliance[ as the law or government regulation that imposes a process required to do business. Examples of common compliance regulations include FISMA (Federal Information Security Management Act), HIPAA (Health Insurance Portability and Accountability Act), SAS 70 (Statement on Auditing Standards No. 70), and PCI-DSS (Payment Card Industry Data Security Standard) specifications.

In this paper, we gathered sufficient evidence, based on the interviews with subject-matter experts, to help identify a useful interpretation of the current state of cloud computing risks compared to traditional IT risks as well as to help IT professionals make appropriate decisions regarding cloud adoption. For those readers who may wish to review past research published in the area of cloud computing security, they may consult [5–11] for further examples and background on the subject.

Methodology

We selected a Delphi methodology [12], a structured communication technique, because it has been successful with research problems where there is incomplete and scarce information available. Also, the Delphi methodology has been shown to be effective where precise analytics is not applicable, and the analysis of the subjective judgment of individuals as a group or collection of experts is the best available source of information. One of the advantages of the Delphi method is that opinions tend to converge after successive rounds of feedback [13]. However, for this paper, we used a modified Delphi process that consisted of one-on-one interviews, Delphi iterations to build consensus, and a quantitative analysis that was built using a calibration spreadsheet. The experts that participated in this study are well-known IT professionals with many years of experience and expertise with cloud computing and security. The consensus meetings were conducted as short consecutive conversations about specific topics to come to an agreement on cloud risk vectors, the evaluation of cloud risks compared to traditional IT risks, and cloud framework taxonomies. As part of the Delphi method, we quantified the cloud risk vectors using a process we designated as the Bcalibration[ cycle. This process took place over a six-week period, during which the results from the Delphi efforts and insight from the one-on-one interviews were merged to obtain agreement among the 68 experts. The calibration spreadsheet instrument included a row for each of the cloud risk vectors identified by the Delphi process and a radio button to quantify each vector as Bincreases risk,[ Bno change in risk,[ or Bdecreases risk,[ compared with traditional IT. The summary of the modified Delphi process and example of the compliance calibration spreadsheet instrument are illustrated on Figure 1. In addition, the consensus process used a pyramid paradigm and led to agreement about the ranking of the top eight cloud risks and relative cloud risks compared with traditional IT. After the modified Delphi process was completed, a survey of 204 IT professionals was conducted to compare the risk perceptions and opinions of the 68 experts with a larger population of IT professionals. The target audience for the survey was IT professionals with several years of experience, but not necessarily experts on cloud security.

Rationalization of key cloud risks

After the consensus and calibration process, we divided the data between two main categories: those aspects that increased and decreased cloud risks compared to traditional IT. We created this division to qualitatively validate the hypothesis that cloud computing has new risks not present in traditional IT, and as such, cloud risks are not equal to traditional IT risks. However, as might be expected, we discovered that clouds and traditional IT have intersecting risks. For example, vectors that exist in both clouds and traditional IT risk sets include: human factors, authentication, authorization, SLAs (service-level agreements), DoS (denial-of-service) attacks, and cryptography key management, just to mention a few. Risk vectors that only exist in the set of cloud risk vectors are as follows: cloud image management, multi-tenancy, cloud automation scripts, and cloud management software. On the other hand, we encounter risks that tend to be unique to the set of traditional IT risk vectors such as management of physical servers and laptops, management of physical firewalls, rigid hardware taxonomy, and upfront capital investment. Almost every cloud and security expert we interviewed mentioned hypervisor technology and the new surface attack associated with cloud configurations as potential security risks. They also mentioned multi-tenancy, automation and standardization, authentication and authorization, device endpoints, concentration of value, and human factors as important security, compliance, and business risks. These eight key risk factors drove the creation of the Bpyramid of cloud[ risks vectors (Figure 2).

Hypervisor risks

The risk factor associated with hypervisors was one of the most common topics of concern shared by experts interviewed for this study. The only experts who did not agree with this concern were those with in-depth expertise on mainframes, and they asserted that mainframe LPARs (logical partitions)Vpartitioning a physical machine into multiple logical partitions using the IBM POWER* chip architectureVas the Bcorrect[ way to accomplish virtualization. Unfortunately, none of the cloud computing offerings available today uses mainframe technology due to cost constraints; however, this could provide better isolation. For example, the IBM z10* mainframe is based on the IBM POWER chip design, which is very different from the commoditized Intel X86** microprocessor. One of the advantages of the mainframe LPAR virtualization is that it has access to memory addresses that do not overlap. This eliminates the possibility of cross-VMs side-channel leakage risks typical of X86 commodity hardware. In addition, LPARs have separate registers for the hypervisor and the OS, which eliminates the risk of escaping the hypervisor during a buffer overflow [14]. The risk associated with hypervisors can be easily mitigated through more inexpensive alternatives such as using extra-large VMs that consume the entire physical host, which eliminates most of the cross-VM side-channel leakages. As one would expect, this hypervisor mitigation strategy involves security and cost tradeoffs. Users could implement a cloud system with very good hypervisor isolation using LPARs, but this configuration could significantly exceed the cost of using extra-large VMs on commoditized hardware.

The cloud system is still a relatively new IT model that has a long maturity road ahead and many of these experts felt that one of the biggest risks were unknown factors, since the software components and model have not exited sufficiently long to measure their risks in a quantitative or statistical way. In roughly the last three years, clouds have made the transition from a relatively unknown paradigm to extreme IT popularity, with 60% of enterprise customers attempting or planning to move to cloud technology to achieve greater efficiencies [15, 16]. Cloud technology is usually a combination of commoditized hardware with new software incarnations of old concepts such as hypervisors. However, the business model of (1) paying just for what one uses; (2) web services in conjunction with SOA (service-oriented architecture), and (3) new automation technologies, created a very beneficial combination that enabled cloud computing. This phenomenon fueled the creation of many new applications as a service, and millions of users are now consuming clouds with software that is not yet mature. It is understandable that we constantly read and hear about security risks and compliance issues related to cloud solutions.

معرفی

متدولوژی

توجیه خطرات کلیدی ابر

خطرات Hypervisor

چند مستاجره

اتوماسیون و استانداردسازی

احراز هویت و اعتبارسنجی

نقطهی پایانی

تمرکز بر مقادیر

عوامل انسانی

امنیت ابر و انطباق با چارچوب خطرات

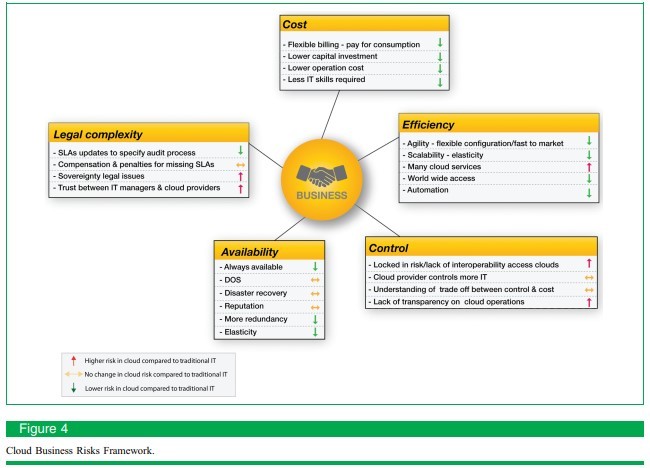

چارچوب خطرات کسبوکار ابر

نتیجهگیری

منابع

Introduction

Methodology

Rationalization of key cloud risks

Hypervisor risks

Multi-tenancy

Automation and standardization

Authentication and authorization

Endpoints

Concentration of value

Human factors

Cloud Security and Compliance Risks Framework

Cloud Business Risks Framework

Conclusion

References