دانلود رایگان مقاله یک مدل دشمن برای امنیت مرورگر های بسیار سبک

چکیده

مرورگر های بسیار سبک بر روری دستگاه های تلفن همراه به طور فزاینده برای دسترسی به سرویس های ابری و آپلود مورد استفاده واقع شده است/ داده های ذخیره شده بر روی ابر، با توجه به قابلیت بارگذاری منابعِ سریعترِ آنها نمایش داده می شوند. این مرورگر ها از اقدامات بهره وری سمت سرویس گیرنده استفاده می کنند، مانند ذخیره سازیِ حافظه نهان بزرگتر و پلاگین های کمتر. با این حال، تاثیر بر امنیت داده ها از چنین اقداماتی در محدوده ی مورد مطالعه است. در این مقاله، ما یک مدل دشمن را برای بررسی امنیت مرورگر های سبک پیشنهاد می کنیم. با استفاده از این مدل دشمن ، ما آسیب پذیری منتشر نشده در چهار مرورگرِ سَبکِ محبوب نشان می دهند، یعنی: مرورگر UC، دلفین، مرورگر CM، و مرورگر های سهام سامسونگ، اجازه می دهند تا یک مهاجم به صورت غیر مجاز به داده های خصوصی کاربران دست یابد. در حالت دوم، شامل تاریخچه ی مرورگر، محتوای ایمیل، و جزئیات حساب بانکی می شود. به عنوان مثال، ما نیز نشان می دهیم که این امر ممکن است به جای تصاویرِ حافظه نهان در یکی از مرورگرها، که می تواند به منظور تسهیل فیشینگ و دیگر فعالیت های جعلی، مورد استفاده قرار گیرد. با شناساییِ نقص طراحی در این مرورگرها )به عنوان مثال ذخیره سازی فایل نادرست)، ما امیدواریم طراحان مرورگر های آینده می توانند از خطا های مشابه جلوگیری کنند.

1. مقدمه

در سال های اخیر، ما شاهد یک تغییر سریع در رفتارهای مروری اینترنت از استفاده از کامپیوترهای شخصی (PC) به دستگاه های تلفن همراه هستیم، به ویژه در دسترسی به سرویس های ابری و ذخیره سازیِ داده ها در ابر ]20،45،23[. به عبارت دیگر، مرور اینترنت به طور فزاینده ای در دستگاه های تلفن همراه انجام می شود]51[. این امر همچنین منجر به افزایش استفاده از مرورگرهای بسیار سبک در دستگاه های تلفن همراه می شود.

مرورگر های سبک برای قابلیتِ بارگذاری منابع سریع آنها محبوب هستند، به خصوص برای مشاهده ی فایل هایِ رسانه ای بزرگ و یا برای بازی. با این وجود، تجارت کردن به معنیِ کاهش دادنِ ویژگی های کاربر و مکانیزم های امنیتی ضعیف است]57،58[. به عنوان مثال، نیازمندی های امنیتی مرورگر اصلی توسط W3C مشخص می شود]46[ اجرا در مرورگرهای معمولی، مانند گوگل کروم و موزیلا فایرفاکس، ممکن است روی مرورگر های سبک نصب نشوند3.

مرورگرها برنامه های کاربردی حساس امنیتی هستند. به عنوان مثال، آنها قادر به دسترسی به اطلاعات شناسایی شخصی(Pll) و داده های حساس مانند اطلاعات حساب بانکی هستند. ارتباطات مرورگر را در مراحل مختلف ارتباط می توان هدف قرار داد، به عنوان مثال بر روی دستگاه های سرویس گیرنده، در طول انتقال شبکه، و در سرویس دهنده ها. مسائل امنیتی و راهبرد های کاهشِ مربوط به شبکه و سرور منافع قابل توجهی به دست آورده اند( نگاه کنید به]14،15،52[).امنیت مرورگر ها در دستگاه های تلفن همراه، با این حال، منطقه مورد مطالعه به نظر می رسد. به عنوان مثال، این پرسش مطرح می شود که آیا حافظه نهان و فایل های دیگر به صورت امن توسط مرورگرها ذخیره می شوند یا نه! به طوری که آنها نتوانند توسط فرد ناخواسته یا برنامه ای در دسترس قرار گیرند، این مسئله به خوبی مطالعه نشده است(به عنوان مثال آیا حافظه نهان و فایل های دیگر با اجازه ی فایل مناسب رمزنگاری و ذخیره شده اند؟).

در این مقاله، ما در تلاشیم تا امنیتِ اطلاعاتِ کاربرِ ذخیره شده توسط مرورگر بسیار سبک بر روی دستگاه های تلفن همراه را ارزیابی کنیم. با استفاده از مدل دشمن با اقتباس از متون امنیتی، ما چهار مرورگر سبک و محبوب را برای دستگاه اندروید بررسی کردیم و آسیب پذیری منتشر نشده را نشان دادیم. ما به این سهم دوگانه توجه می کنیم:

1) یک مدل دشمن برای مطالعه ی امنیت مرورگر تلفن همراه سبک طراحی شده است. و

2) شناسایی آسیب پذیری های منتشر نشده در چهار مرورگر سبک.

بقیه ی این مقاله به شرحی که در ادامه می خوانیم سازماندهی شده است. مواد پس زمینه و متون مرتبط به ترتیب در بخش های 2 و 3 توصیف شده است. در بخش 4، ما مدل دشمن پیشنهادی و برنامه نمونه را ارائه شده است. راه اندازی آزمایشی و یافته ها به ترتیب در بخش 5 و 6 مشخص شده است. در بخش آخر استراتژی های کاهش بالقوه و نتیجه گیری مقاله مطرح شده است.

2. سابقه و هدف: مرورگرهای موبایل

مرور یک صفحه ی وب نیاز به بارگذاریِ مجموعه های متعددی از منابع دارد، مانند HTML، CSS، JavaScript و فایل های رسانه ای. به عنوان مثال، مطابق با وانگ و همکارانش. ]54[، بارگذاری این منابع با توجه به تفاوت های معماری و محدودیتهای محاسباتی می تواند بر روی دستگاه های تلفن همراه آهسته تر از رایانه های شخصی باشد.

سرعت در طی مرور وب سایت یکی از نگرانی های اصلیِ کاربران است. به عنوان مثال، بنا به گزارش، یک ثانیه تاخیر در بارگذاری صفحه ی وب می تواند نتیجه را در دیدگاه های مربوط به صفحه ی وب 11% و رضایت مشتریان را 16% کاهش دهد]39[. مشاهدات مشابهی در مطالعات انجام شده توسط آمازون ]33[ و گوگل ]10[ نیز تکرار شد.

مرورگرهای سبک به منظور بهبود سرعتِ مرور، و به تبعِ آن بهبودِ کیفیت تجربه ی کاربران، در سمت سرویس گیرنده راه کار های مفیدی را به کار می گیرند. این مسئله موجبِ ایجاد یک حافظه ی نهان بزرگ تر برای ذخیره سازی و اجتناب از هر گونه پلاگین است که می تواند باعثِ تاخیرِ بارگذاریِ منابع وب شود. حافظه ی نهان یک حافظه ی موقت برای ذخیره سازیِ منابع وب دانلود شده است. اگر یک کاربر تلاش کند تا به URL یا همان صفحه ی وبی که قبلا دیده، دسترسی پیدا کند، مرورگر چک می کند که آیا این صفحه در محتوای حافظه ی نهان وجود دارد یا نه! اگر محتوا یافت شود، مرورگر آن صفحه را از منابعِ حافظه ی نهان بارگذاری می کند، بنابراین، باعثِ صرفه جویی در زمان و منابع شبکه می شود.

Abstract

Lightweight browsers on mobile devices are increasingly been used to access cloud services and upload / view data stored on the cloud, due to their faster resource loading capabilities. These browsers use client side efficiency measures such as larger cache storage and fewer plugins. However, the impact on data security of such measures is an understudied area. In this paper, we propose an adversary model to examine the security of lightweight browsers. Using the adversary model, we reveal previously unpublished vulnerabilities in four popular light browsers, namely: UC Browser, Dolphin, CM Browser, and Samsung Stock Browser, which allows an attacker to obtain unauthorized access to the user’s private data. The latter include browser history, email content, and bank account details. For example, we also demonstrate that it is possible to replace the images of the cache in one of the browsers, which can be used to facilitate phishing and other fraudulent activities. By identifying the design flaw in these browsers (i.e. improper file storage), we hope that future browser designers can avoid similar errors.

1. Introduction

In recent years, we have seen a rapid shift in Internet browsing behaviors from the use of personal computers (PCs) to mobile devices, particularly accessing cloud services and storing data in the cloud [20,45,23]. In other words, Internet browsing is increasingly being conducted on mobile devices [51]. This has also resulted in an increasing use of lightweight browsers on mobile devices.

Lightweight browsers are popular for their speedy resource loading capabilities, particularly for viewing large media files or for gaming. However, the trade-off is reduced user functionalities and weakened security mechanisms [57,58]. For example, basic browser security requirements defined by W3C [46] implemented in typical browsers, such as Google Chrome and Mozilla Firefox, may not be installed on the lightweight browsers [3].

Browsers are security sensitive applications, as they are able to access personally identifiable information (PII) and sensitive data such as bank account details. Browser communications can be targeted at various stages of the communication, such as on client devices, during network transmission, and at the server. Security issues and mitigation strategies relating to the network and the server have gained significant interest (see [14,15,52]). The security of browsers in mobile devices, however, appears to be an understudied area. For example, the question whether cache and other files are securely stored by browsers so that they cannot be accessed by unintended person or apps has not been well studied (e.g. are cache and other files encrypted or stored with the appropriate file permission?).

In this paper, we attempt to evaluate the security of user information stored by the lightweight browsers on mobile devices. Using an adversary model adapted from the security literature, we examine four popular lightweight browsers for Android device and reveal previously unpublished vulnerabilities. We regard the contributions to be two-fold:

1) An adversary model designed to study the security of lightweight mobile browser; and

2) Identification of previously unpublished vulnerabilities in four lightweight browsers.

The rest of the paper is organized as follows. Background materials and related literature are described in Sections 2 and 3, respectively. In Section 4, we present the proposed adversary model and the prototype app. The experiment setup and findings are respectively outlined in Sections 5 and 6. The last section discusses potential mitigation strategies and concludes the paper.

2. Background: Mobile browsers

Browsing a webpage requires the loading of multiple sets of resources, such as HTML, CSS, JavaScript and media files. For example, according to Wang et al. [54], loading of such resources can be slower on mobile devices than on PCs due to the architectural differences and computational constraints.

Speed during website browsing is a key user concern. For example, a one second delay in webpage loading could reportedly result in 11% reduction in webpage views and 16% reduction in customer satisfaction [39]. Similar observations were echoed in the studies by Amazon [33] and Google [10].

Lightweight browsers apply client side efficiency solutions to improve the browsing speed, and consequently user's quality of experience. This includes creating a larger cache storage and avoiding any plugins that can delay the loading of web resources. Cache is the temporary storage to save downloaded web resources. If a user attempts to access a previously accessed same page or URL, the browser checks whether the content exists in the cache. If the contents exist, then the browser loads the resources from the cache; thus, saving time and network resources.

چکیده

1. مقدمه

2. سابقه و هدف: مرورگرهای موبایل

3. کار مربوطه

4. مدل دشمن پیشنهادی ما و یک نمونه ی اولیه ی نرم افزار

4.1. مدل دشمن

2.4. نمونه ی اولیه ی نرم افزار

4.2.1. فعالیت 1: تعیین زمانی که مرورگر شروع به اجرا می شود.

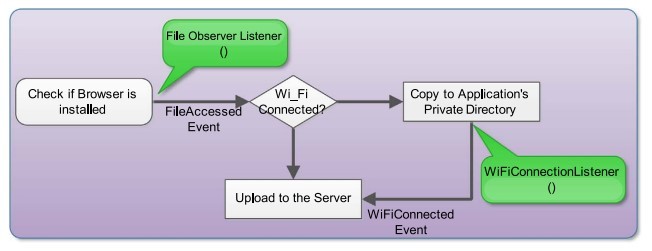

4.2.2. فعالیت2: کپی کردن از فایل های حافظه ی نهان

4.2.3. فعالیت3: بررسی کردن اتصال شبکه و انتقال فایل

4.2.4. فعالیت 4: درج تصویر در حافظه ی نهان (مسمومیت حافظه ی نهان)

5. راه اندازی آزمایش

6. یافته ها

6.1. دلفین

6.2. مرورگر UC

6.3. مرورگر سهام سامسونگ

6.4. مرورگر CM

6.5. خلاصه

7. بحث و بررسی

8. نتیجه گیری و کار پیش رو

منابع

Abstract

1. Introduction

2. Background: Mobile browsers

3. Related work

4. Our proposed adversary model and a prototype App

4.1. Adversary model

4.2. Prototype App

4.2.1. Activity 1: Determining when browser starts running

4.2.2. Activity 2: Copying of cache files

4.2.3. Activity 3: Checking network connection and file transfer

4.2.4. Activity 4: Insertion of image in cache (cache poisoning)

5. Experiment setup

6. Findings

6.1. Dolphin

6.2. UC browser

6.3. Samsung stock browser

6.4. CM Browser

6.5. Summary

7. Discussion

8. Conclusion and future work

References